本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています。

※本記事は、掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。記事下の最終更新日をご参考ください

マイクロセグメンテーションのための11のポリシーエンジンの要点

マイクロセグメンテーションは、現代のビジネスが直面する洗練された脅威に対する効果的なセキュリティ戦略として浮かび上がっています。

これは、データセンターとクラウドの両方でワークロードを保護し、お互いに隔離された小さな安全なゾーンを作成することで実現されます。

これらの小さなセキュリティゾーンは、露出と攻撃面を大幅に減少させます。

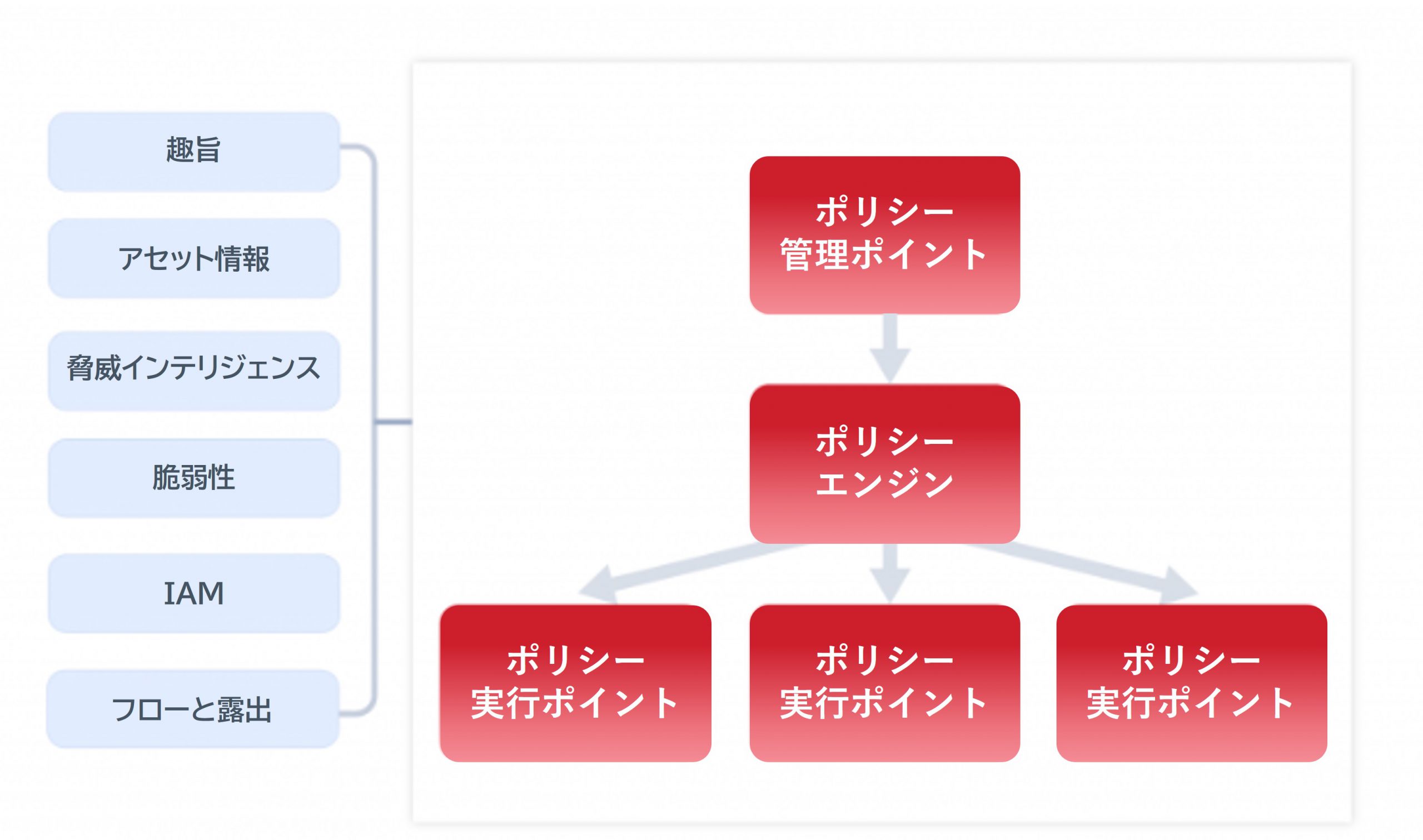

ワークロードとアプリケーションのセグメンテーションは最初のステップですが、セキュリティプロフェッショナルが直面する実際の課題は、トラフィックフローに最小限の中断をもたらしつつ、ポリシーのオーケストレーションと実装です。

ポリシーの強制は、ホストベースの分散型ファイアウォールまたは従来型ファイアウォールを介して行われるかもしれませんが、効果的なポリシーエンジンがないと、展開と管理の容易さは困難を伴うかもしれません。

ポリシーエンジンが柔軟性のあるポリシー管理を提供し、ほとんどのポリシーの決定を自動的に行う洗練されたものであれば、マイクロセグメンテーションの実現に大いに役立ちます。

これによりセキュリティアラートの数が減少し、それに伴い運用費用が削減され、セキュリティオペレーションズチームがより満足する結果が得られるでしょう。

成功するマイクロセグメンテーションのための11のポリシーエンジンの必須機能

1. 属性ベースのセグメント定義

様々な属性を使用してセグメントを柔軟に定義する能力。これには、ワークロードのタグ(例:環境、アプリケーション、または位置)、属性(例:サブネット、地理位置)、またはシステム属性(例:OS、パッチを含むOSのバージョン、ベンダー、またはこれらの属性の組み合わせ)が含まれます。

このような柔軟性がなければ、ビジネスおよびセキュリティのニーズに従ったセグメントの定義が不可能となり、展開が妨げられるでしょう。

2. ダイナミックポリシー

ポリシーダイナミクスは、属性ベースのセグメント定義に従う必要があります。

ポリシーエンジンは アセット、タグ、位置、アドレスなどの変更を常に監視し、ポリシーを再計算する必要があります。

例えば、サブネットを使用してセグメントが定義されている場合、そのサブネットに参加する新しいワークロードは必要なポリシーを自動的に取得するべきです。

ワークロードの移動や再利用などの変更は、セキュリティに望ましくないギャップが生じないようにスムーズに処理されるべきです。

3. 適応型ポリシー

ポリシーは環境や脅威レベルの変化に適応する必要があります。

例えば、ワークロードで重大な脅威が検出された場合、ポリシーエンジンは感染したワークロードを隔離するべきです。

ポリシーエンジンは変更を常に評価し、ポリシーを適応させる必要があります。適応型ポリシーは構成可能で意図に基づいているべきです。

4. マクロからミクロセグメントへのパス

マイクロセグメンテーションプロジェクトの目標は、攻撃面を最小限に抑え、これらのセグメントへのトラフィックフローを厳密なポリシーで制御し、認可されたアクセスのみを確実にすることです。

マクロまたは粗いセグメントから始めることは問題ありませんが、ポリシーエンジンは中断なしに粒度の細かいセグメントを作成するための経路を提供する必要があります。

5. セルフラーニング

良いポリシーエンジンは、セグメントとそれに関連するポリシーを学習し、提案できる能力を持っているべきです。

これはアプリケーションの依存関係マップや単純なセグメンテーションポリシーの形であるかもしれません。

エンジンは、インフラ(例:DNS、Active Directory)やNOC/adminアクセスポリシー(例:SSH、RDP)を含む完全な一連のポリシーを推奨すべきです。

これらの機能は小規模な展開には必要ないかもしれませんが、大規模な展開ではセグメント全体でのポリシーの推奨が利益になります。

6. 階層的な強制

新しいポリシーの強制はトラフィックを中断し、意図しないダウンタイムを引き起こす可能性があります。

これを避けるために、ポリシーエンジンは強制前にポリシーを検証するためのワークフローを提供する必要があります。

これは、本番環境でセグメンテーションを展開する際にビジネスの中断がないことを確認するために必要なものです。

同様に、ポリシーエンジンは一度にすべてのセグメントではなく、選択したセグメントにのみポリシーを強制する能力も持っているべきです。

これにより、セキュリティチームは大規模な強制の下でセグメントをモニタリングする機会が得られます。

7. 拡張性

ビジネス環境は動的です。拡張や買収に伴い、セキュリティインフラは新しいビジネスニーズに対応して拡張し、適応する必要があります。

同様に、ポリシーエンジンもそのような柔軟性を持っているべきです。

ハイブリッドクラウド環境全体で現在および将来のワークロードにスケーリングできる能力が求められます。

8. クラウド認識

ビジネスの成長にはクラウドの採用と移行が不可欠となっています。ポリシーエンジンはクラウドネイティブのインターフェースと連携し、クラウドベンダーによって強制手法が異なる場合があるため、対応できる必要があります。

エラスティックなワークロードを処理し、VMがアプリケーションに参加または離脱する際にポリシーを再構成できるべきです。

また、ポリシーエンジンはハイブリッドクラウドアプリケーションと連携し、ポリシーを変更せずにアプリケーションをクラウドに移行したり、逆に移行したりする経路を提供する必要があります。

9. ポリシーライフサイクル管理

バックアップ、リストア、およびロールバックの能力に加えて、伝統的なコミットによって駆動される承認ワークフローの変更も望ましいです。

スケジュールに基づいたポリシーは、契約者やベンダーアクセスに適用できます。これにより、不要になったポリシーを削除することでポリシーの膨張を防ぎます。

10. 暗号化と認証

これが不可欠な機能であるとは限りませんが、特定のユースケースではピア認証や暗号化が必要な場合があります。

ソリューションが特定の選択されたセグメント間のフローを暗号化できるかどうかを確認するために、ポリシーエンジンおよびポリシーの適応ポイントの機能を理解してください。

11. トレーサビリティ

ポリシーの作成と実装は継続的なプロセスであり、セキュリティチームがポリシーエンジンを調整するのに時間がかかる場合があります。

これを確実にするためには、各許可または拒否されたフローを対応するポリシーにトレースするための十分なフックが必要です。

これは、ライブプロダクション環境での問題のデバッグに非常に重要なツールです。

Gartner CARTA、SASE、NIST Zero Trust Architectureなどのセキュリティフレームワークは、ポリシーエンジンを将来のセキュリティ管理の要として認識しています。

効率的で自動化されたポリシーエンジンは、マイクロセグメンテーションの導入を簡素化し、大規模な範囲で細かいセキュリティの実装を可能にします。

マイクロセグメンテーションのソリューションを探している場合は、組織とビジネスのニーズに合ったパラメータでマイクロセグメンテーションポリシーエンジンを評価してください。

設計がしっかりとされたポリシーエンジンは、セキュリティオペレーションズのリソースを大幅に削減し、プロセスを簡素化する高度な自動化を含むべきです。

ColorTokens Xshield(カラートークンズ エックスシールド)は、複雑な組織のニーズに対応する強力なポリシーエンジンとともに、類まれなる深い可視性を提供します。

ポリシー管理ワークフローは、データセンターおよびクラウドセグメンテーションのワークフローを、可視化からセグメンテーション、そしてその後の監視から対応まで、一元的に簡素化します。

詳細はColorTokens(カラートークンズ)公式サイトにてご確認ください。

翻訳元記事

「11 Policy Engine Essentials for Micro-Segmentation」

最終更新日:2024/3/28

著者:ColorTokens

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集