IT/ITESにおける侵害への備え

侵入者が一度内部に入り込んでしまえば、どんなに堅固な境界線もほとんど意味をなしません。

考えてみましょう: あなたは、複数のクライアントが共通の物理インフラを共有する、広大なITサービス会社のITインフラを管理しています。

堅牢なファイアウォール、暗号化、侵入検知システム、侵入防止システムを導入しているにもかかわらず、攻撃者がこれらの防御をバイパスしていることに気づきました。

攻撃者は、脆弱なクライアントを悪用してネットワークに侵入し、ネットワーク内を移動して、強固なセキュリティを備えていても脆弱なクライアントのために危険にさらされている他のクライアントに混乱を引き起こしたのです。

ここでの主な脅威は、攻撃者が共有リソースを横切って移動することであり、これはすべてのクライアントのセキュリティと運用を危険にさらします。

これは仮定のシナリオではなく、多くのIT/ITES組織が直面している現実です。

ネットワーク・セグメンテーション、EDR、その他様々なツールやテクニックといったセキュリティ対策は必要不可欠ではありますが、内部脅威やネットワーク内の横の動きから保護することに関しては、しばしば不十分です。

サイバー侵入の現代的物語

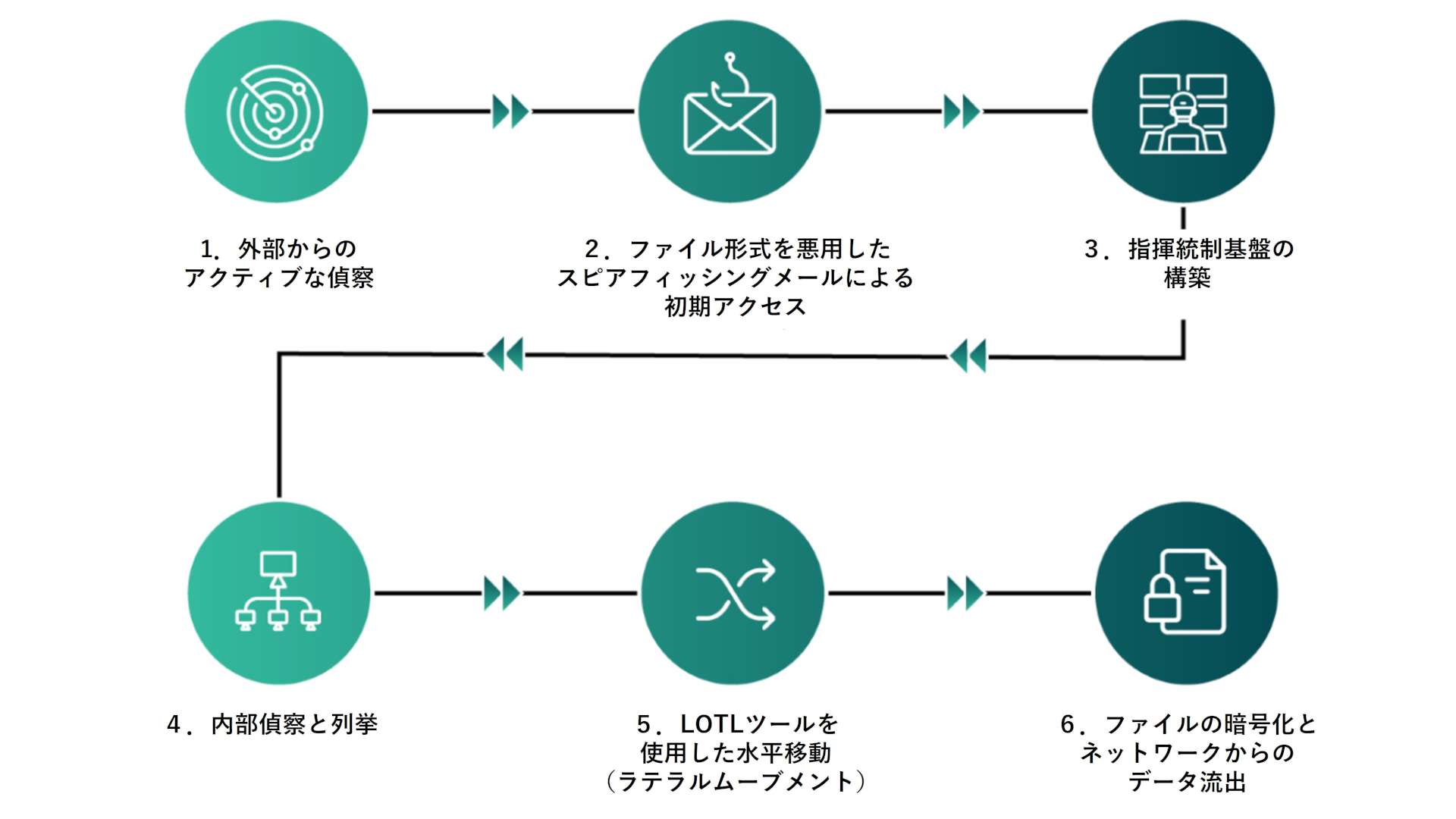

2020年のCognizant Mazeランサムウェア攻撃を考えてみましょう: Mazeランサムウェア攻撃は、洗練されたキルチェーンに従って行われます。

攻撃者はまず、ファイル形式を悪用したスピアフィッシングでアクセスします。

攻撃者はまず、ファイル形式のエクスプロイトを使用したスピアフィッシングでアクセスし、内部に侵入すると、ネットワークを横方向に移動して攻撃範囲を広げ、Living off the Land(LOTL)のテクニックを使用して認証情報を盗み出します。

その後、脆弱なシステムから暗号化されていないデータが流出します。

管理者権限を獲得した後、彼らはMazeランサムウェアを展開し、最終的に身代金を要求し、支払いが行われなければ、流出したデータを公開すると脅します。

製造業、金融サービス、テクノロジー、ヘルスケア分野にITサービスを提供するCognizant社は、顧客に対し、Mazeランサムウェアの攻撃を受けていることを警告する電子メールの送信を開始し、潜在的な被害から身を守るためにコグニザント社との接続を切断するよう促しました。

Cognizant社も18日(土)に発表した声明の中で、この攻撃を認めています。

Mazeランサムウェア攻撃は、コグニザントのシステムを危険にさらしただけでなく、顧客のデータも重大なリスクにさらしました。

ラテラルムーブメントの視界不良

今日、全ネットワーク・トラフィックの75%以上が横方向、つまり東西(内部)方向に移動していますが、従来のセキュリティ・ソリューションのほとんどは、この重要なトラフィックに対する可視性を最小限に抑えています。

この重大な盲点により、境界防御を突破した攻撃者は、エンドポイント、アプリケーション、ワークロードをターゲットに横方向に移動するため、長期間にわたって検知を回避することができます。

VLAN や境界ファイアウォールを使用した従来のネットワーク・セグメンテーションでは、トラフィックがバイパスされるため、横方向の移動に関する必要な可視性を提供できません。

このような動きを検出して緩和し、高度な脅威に対する包括的な防御を確保するには、横方向の動きの可視性を強化することが不可欠です。

IT/ITES組織が直面する課題

IT/ITES組織は、強固なセキュリティと侵害への備えを維持するために、いくつかの課題に遭遇します。

大きな課題の1つは、複数のクライアントが同じインフラを共有するマルチテナント環境の管理とセキュリティ確保です。

このような環境では、あるクライアントから他のクライアントへ攻撃が横展開し、企業全体に被害が及ぶのを防ぐために、厳格な隔離が必要となります。

もう1つの課題は、このような環境で効果的なマイクロセグメンテーションを実装することの複雑さです。

特に、動的なワークロードや急速に変化するネットワーク構成に対処する場合、セグメンテーション・ポリシーが多様なクライアント・セットアップに一貫して適用され、実施されることを保証するのは難しいです。

さらに、ダイナミックで多様なクライアント環境全体にわたって、最新のセキュリティ・ポリシーと設定を維持することは困難です。

クライアントのニーズが進化し、新たな脆弱性が出現した場合、IT/ITES組織は、これらの変化に効果的に対応するために、セキュリティ対策を継続的に適応させながら、強固で適切な保護を維持する必要があります。

侵害への備えへのシフト

現在のアプローチは主に、事後対応や損害管理に重点を置いており、その結果として自然と受動的な姿勢が取られています。

事後対応型から事前対応型へ移行するためには、受動的な対応から能動的なアプローチへ移行するためには、IT/ITES企業は「ブリーチ・レディ(侵害対応準備)」、つまり侵害の予防のみではなく、準備と対応を重視する戦略的転換を行う必要があります。

マイクロセグメンテーションは、潜在的な侵害を単に予期するのではなく、侵害がすでに発生しているという前提で運用することで、プロアクティブな侵害への備えを達成するのに役立ちます。

それは、ネットワークを孤立したセグメントに分割することで、ネットワーク・セキュリティを可能な限り細かくすることを目的としたセキュリティ手法となっています。

これにより、各セグメント内のトラフィックをきめ細かく監視・制御し、ネットワーク内での不正な横移動を防ぐことができます。

これは、オンプレミス、クラウド、ハイブリッドの各ネットワーク環境にまたがる環境、データセンター、アプリケーション、ワークロードを隔離するセキュアゾーンを作成することで実現され、全体的なセキュリティ体制を強化します。

多くのIT/ITES組織がデータセンター環境を管理していることを考えると、マイクロセグメンテーションは、これらのインフラを内部と外部の脅威から保護する上で重要な役割を果たしています。

従来、企業のセキュリティは最も脆弱なリンクほど強固であり、このリンクが侵害されると、システム全体が危険にさらされます。

しかし、マイクロセグメンテーション戦略では、脆弱なリンクの侵害は侵害されたセグメント内で隔離されるため、他のセグメントのセキュリティと完全性が守られます。

この方法は、脆弱性がネットワーク全体に広がるのを防ぎ、全体的な回復力を大幅に強化します。

これは以下のようなアプローチで実現できる:

アタックサーフェスを減らす

資産の攻撃対象領域は、資産のさまざまなエントリー・ポイントを経由した攻撃に対するその資産の感受性を測定します。

これには、未使用のポートや悪意のある可能性のあるポートをシャットダウンする一方で、アクティブなポートでの未承認または許容できない接続をブロックすることが含まれます。

影響範囲を小さくする

アセットの影響範囲は、セキュリティ侵害がネットワーク内の接続されたコンポーネントに伝播する能力を示す尺度です。

休眠状態のポートを体系的に無効化し、使用中のポートに厳格なアクセス制御を適用することで、攻撃対象領域を効果的に縮小し、セキュリティ侵害の脅威が相互に接続されたネットワーク・コンポーネントに影響を与え、伝播する潜在的なエントリー・ポイントを制限します。

影響を受けるデバイスには、厳格なポリシーが適用され、そのデバイスの送信トラフィックが制限されてネットワークから隔離されるため、影響を受けていない他のデバイスに侵害が伝播する可能性が抑制されます。

可視性の強化

可視性は効果的なマイクロセグメンテーションの基礎であり、ネットワーク環境の安全性を確保する上で不可欠な第一歩です。

開いているポートや休止状態のポート、アクティブな接続を明確に把握できるため、ITサービス・プロバイダーはネットワーク環境を包括的に把握することができます。

この洞察により、オペレータは、攻撃対象領域と爆発半径の両方を縮小することを目的とした正確なセキュリティ・ポリシーを策定することができます。

可視性により、企業はリスクのあるポートや接続を特定・評価し、ネットワーク内の横方向の移動に悪用される可能性のある脆弱性をピンポイントで特定することができます。

ネットワークアセットと潜在的な弱点を詳細に理解することは、防御を強化し、潜在的な侵害の影響を制限する強固なセキュリティ戦略を策定する上で極めて重要です。

このような可視性がなければ、効果的なセキュリティ・ポリシーの作成と実施は困難であり、レジリエントでセキュアなネットワーク・インフラストラクチャを構築する上で重要な要素となります。

コントロール

これは、誰がどのリソースにアクセスできるかを規定する厳格なポリシーの実装を伴う、さまざまなネットワークセグメントにわたるアクセスの戦略的管理と制限を伴います。

マイクロセグメンテーションの主な目的は、どのような条件下でアタックサーフェスと影響範囲を縮小し、機密データとシステムを不正アクセスから保護することです。

効果的な制御には、アクセス許可の事前設定と、新たな脅威に対応するためのポリシーの動的実施の両方が含まれます。

モニタリング

ネットワーク・アクティビティとポリシーを継続的に監視することで、組織は、許可されたエンティティのみが機密性の高いリソースにアクセスできるようにすることができます。

このアプローチにより、不正アクセスの試行や異常な動作をリアルタイムで検出し、迅速な是正措置を講じることができます。

このような警戒は、侵害のリスクを最小限に抑えるだけでなく、潜在的なセキュリティ脅威が拡大する前に迅速に対処することで、ネットワークの完全性を維持します。

ColorTokens Xshield(カラートークンズ エックスシールド)は、IT/ITESセキュリティの主要な課題に対処するために必要不可欠な侵害対策機能を提供します。

ネットワークポートの管理と制御、未使用ポートのシャットダウン、アクティブポートの厳格なアクセス制御により、攻撃対象領域を最小限に抑えます。

これにより、潜在的な侵入口を制限し、不正アクセスに対する防御を強化します。

侵入された場合、エックスシールドは影響を受けるセグメントを隔離し、送信トラフィックを制限することで被害を食い止め、さらなる拡散を防止します。

エックスシールドは、隔離された各セグメント内のトラフィックや、送信/受信トラフィックを詳細に可視化するため、異常や脅威を正確に検出できます。

エックスシールドは、ポリシーをきめ細かく制御し、動的に調整して機密データを保護し、ネットワークの整合性を維持します。

さらに、エックスシールドは、マイクロセグメンテーション戦略の有効性に関する詳細なメトリクスを提供する継続的な進捗レポートを提供します。

これらのレポートは、攻撃対象領域と爆発半径の縮小に関する貴重な洞察を提供し、クライアントとIT/ITESチームの両方がセキュリティ対策の効果を評価するのに役立ちます。

このような包括的なアプローチにより、エックスシールドは非常に効果的なBreach Readyプラットフォームとなっています。

顧客とビジネスを守りましょう。

ColorTokens Xshield(カラートークンズ エックスシールド)でIT/ITES環境を強化し、侵害に対する比類のない回復力を実現したい場合は、ぜひColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「Breach Readiness in IT/ITES」

最終更新日:2024/9/18

著者:Ganesh Murugesan

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部