ランサムウェアからクラウド環境を守る: 入門編

目を覚ますと、ビジネスの重要なデータがロックされ、ローカル・サーバーへの単純な攻撃ではなく、オンプレミス・システムとクラウドインフラの両方を標的とした陰湿で多層的な攻撃によって人質に取られていることを想像してみてください。

これが、クラウド導入の時代に多くの組織が直面している厳しい現実です。

柔軟性、拡張性、効率性を求めてクラウドへの移行が進む中、企業は不注意にもサイバー脅威の新たな波への扉を開いています。

こうした脅威の中でも、ランサムウェアは最も警戒すべきものの一つとして際立っています

従来、ランサムウェアはオンプレミスのシステムに限られており、企業は試行錯誤を重ねた防御戦略に頼るしかありませんでした。

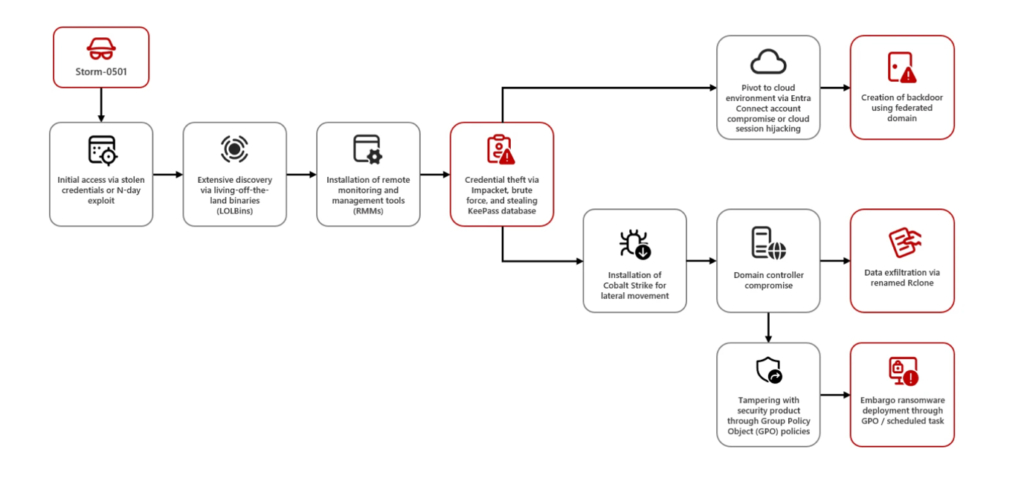

しかし2024年、悪名高いランサムウェア集団であるStorm-0501が、このゲームを変えました。

この高度なサイバー犯罪シンジケートは、ハイブリッド・クラウド環境に対する攻撃を開始し、標的を絞った壊滅的なキャンペーンでオンプレミス・システムとクラウドベースのインフラストラクチャの両方を侵害しました。

ダイアグラム:Storm-0501 Attack Chain

この攻撃は単なる侵害ではなく、警鐘を鳴らすものでした。

Storm-0501は、かつてはビジネスデータの要塞と考えられていたクラウド環境が、今やサイバー犯罪者の遊び場になり得ることを実証しました。

この攻撃のハイブリッドな性質は、オンプレミスとクラウドのリソースにまたがる相互接続されたシステムの脆弱性が、いかに壊滅的な影響力をもって悪用されうるかを露呈しました。

攻撃者は従来のセキュリティ対策を迂回し、データ流出、ハイブリッド・ネットワーク間での横移動、検知の遅れなど、クラウド特有の脆弱性を活用しました。

組織が従来のオンプレミスITインフラからクラウドに移行するにつれ、特にセキュリティに関する新たな課題に遭遇します。

かつてはオンプレミス環境に限られていたランサムウェア攻撃は、オンプレミスとクラウドの両方のシステムをターゲットに進化しています。

サイバーセキュリティの基本原則に変更はありませんが、不正アクセス、クレデンシャルの乱用、横の動きから保護することは、クラウド環境におけるランサムウェアの伝播の仕方によって、独自の防御を必要とするユニークな課題となっています。

この記事では、このような相違点を探り、組織がクラウド環境をランサムウェアから防御するのに役立つ重要なベスト・プラクティスを紹介します。

ランサムウェアを防ぐには、オンプレミス環境でもクラウド環境でも、基本的なサイバーセキュリティ対策が必要です。

ベストプラクティスには以下のようなものがある: アクセス・コントロールとアイデンティティ管理(IAM):最小権限の原則に基づいてユーザーのアクセスを制限し、不正アクセスを防止します。

ネットワーク・セグメンテーションは、セグメンテーションの第一歩であり、攻撃者が侵入した場合、異なるゾーンを容易に移動できないようにします。

多要素認証(MFA)は、重要なシステムへのアクセスにパスワード以上のものを要求することで、セキュリティのレイヤーを増やします。

定期的なデータバックアップにより、攻撃時に暗号化された最新のバックアップをリカバリできるようにします。

パッチ管理は、ソフトウェアとシステムを最新の状態に保ち、攻撃者に狙われる脆弱性を減らします。

ネットワーク・モニタリングは、環境全体のユーザー行動やトラフィック・パターンを追跡することで、ランサムウェアの潜在的な活動を検出し、早期発見を可能にします。

最後に、強固なインシデント対応計画は、攻撃時に取るべき迅速なアクションの概要を示し、ダウンタイムと被害を最小限に抑えます。

ランサムウェアを防御するための基本的なベストプラクティスは不変ですが、オンプレミス環境からクラウド環境への移行に伴い、これらの攻撃の性質は劇的に変化します。

ランサムウェアは、従来の防御戦略では不十分なクラウドインフラのユニークな脆弱性を悪用します。

クラウドにおけるランサムウェアの伝播、拡散、検知回避の方法には、その新たな攻撃ベクトルに対するより深い理解が必要であり、従来のアプローチを超えたカスタマイズされたセキュリティ対策の緊急の必要性が浮き彫りになっています。

ラテラルムーブメント:クラウドにおける新たな次元

オンプレミス環境では、ランサムウェアは通常、RDP(リモート・デスクトップ・プロトコル)やSMB(サーバー・メッセージ・ブロック)のような従来の横移動テクニックを使って拡散します。

この移動は、ネットワーク内の脆弱性によって促進されることが多く、攻撃者はフラットなネットワークを悪用してマシン間を移動します。

クラウドでは、横方向の移動はより巧妙で異なります。

ポートスキャンやネットワークアクセスを直接利用する代わりに、攻撃者はIAMロールを活用して特権を昇格させ、横方向に移動することができます。

AWSやAzureのようなクラウドベースのインフラでは、ユーザーがIAMポリシーを設定できるようになっており、過剰な権限を付与する可能性があります。

攻撃者はこのような設定ミスを悪用し、重要なリソースを制御できるようになり、クラウドインフラ全体へのアクセスをエスカレートさせることができます。

例を考えてみましょう。

あるクラウド環境のセキュリティ・エンジニアのアカウントがフィッシング攻撃によって侵害されました。

当初、攻撃者はストレージバケットへの読み取り専用アクセス権だけを獲得する。しかし、組織はIAMロールを不適切に設定していたため、攻撃者は特権をエスカレートさせることができます。

誤設定されたIAMポリシーを悪用することで、攻撃者はバケットへの書き込みアクセス権を獲得し、ランサムウェアをアップロードできるようになります。

攻撃がエスカレートすると、攻撃者はこれらの権限を使用して環境をピボットし、最終的にEC2インスタンスにアクセスできるようになり、仮想マシンとサービス全体にランサムウェアを拡散します。

クラウド内での横方向の移動は、ネットワークへの直接アクセスではなく、IAMの誤設定によって促進されるため、攻撃は重大な被害が出るまで発見されません。

責任共有モデル: 諸刃の剣

AWS、Microsoft Azure、Google Cloudなどのクラウドプロバイダーは、セキュリティに関して責任共有モデルを採用しています。

このモデルでは、プロバイダーはクラウドインフラストラクチャのセキュリクラウドプロバイダー顧客はその環境内のデータ、アプリケーション、その他のリソースのセキュリティを確保しなければなりません。

オンプレミスのデータセンターでは、セキュリティはすべて組織の責任であり、物理的なセキュリティからネットワークのセグメンテーションまですべてをカバーします。

クラウド環境では、プロバイダーがハードウェア、物理セキュリティ、仮想化レイヤーを管理します。

顧客のレイヤーのセキュリティ確保における設定ミスやギャップは、ランサムウェアによる重要システムへのアクセスを可能にする公開されたAPIなどを通じて、攻撃者に悪用される可能性があります。

例えば、ある組織がアプリケーションをデプロイするために、(Kubernetesのような)クラウドベースのコンテナ・オーケストレーション・システムを構成するとします。

クラウドプロバイダーは基盤となるインフラを保護しますが、顧客はクラウド環境内のアプリケーションを保護する責任があります。

この組織はKubernetesクラスタのAPIエンドポイントを適切に設定せず、インターネットに公開したままにしています。

ランサムウェアグループは、公開されているAPIをスキャンして設定ミスを特定し、コンテナオーケストレーションシステムにアクセスしています。

そこから、複数のコンテナ化されたアプリケーションにランサムウェアを展開し、重要なビジネスデータをロックダウンします。

クラウドプロバイダー・プロバイダーがすべてを処理していると思い込んでいたが、設定ミスのAPIによって重大な脆弱性が露呈しました。

シャドーIT: クラウドで高まるリスク

クラウド環境は、迅速な拡張と各部門のより大きな自律性を可能にするため、シャドーITの台頭につながっています。

特にランサムウェアの場合、このような監視のないリソースには適切なセキュリティ管理が欠けていることが多いため、重大なリスクが生じます。

ランサムウェアの文脈では、シャドーITは、管理が困難な「隠れた」攻撃ベクトルを生み出す可能性があります。

例えば、従業員が仮想プライベート・クラウド(VPC)をインターネットに公開したり、必要なネットワーク・セグメンテーションを実装しなかったりする可能性があります。

従来のオンプレミス環境では、シャドーITは通常、未承認のハードウェアやソフトウェアに関係していましたが、クラウドでは、リソースを素早くスピンアップして公開できるため、保護が弱いシステムが標的になるリスクが高まります。

あるマーケティング部門が、ITチームに相談することなく、新しいキャンペーンのためにクラウドベースのストレージソリューションを迅速に準備することを考えてみましょう。

その部門はAWSにS3バケットを作成し、外部パートナーが簡単にファイルをアップロードできるように、一般にアクセスできるように設定します。

残念なことに、チームは適切な暗号化とアクセス制御ポリシーを有効にすることを忘れていました。

ランサムウェアグループはオープンなS3バケットをスキャンし、このバケットを発見します。

認証や暗号化が行われていない状態で、攻撃者はランサムウェアのペイロードをバケットにアップロードします。

その後、ランサムウェアはストレージに接続された他の誤った設定のサービスを通じて拡散し、機密ファイルを危険にさらします。

このケースでは、クラウド内のシャドーITの展開がセキュリティの監視を迂回し、ランサムウェアが悪用しやすい攻撃ベクトルを作り出していました。

ランサムウェアからのクラウド環境の保護

クラウド環境は、ランサムウェア攻撃に対するセキュリティを確保する上でユニークな課題を抱えています。

クラウドインフラストラクチャの動的で分散された性質に、誤った設定のIDおよびアクセス管理(IAM)、保護されていないAPI、シャドーITの普及などの複雑性が組み合わさることで、広範な攻撃対象が生まれます。

これらの脆弱性により、攻撃者は横方向に移動し、特権をエスカレートさせ、重要なシステムにアクセスできる可能性があります。

これらのリスクと効果的に戦うためには、攻撃者が拡散し、過剰な特権を悪用し、機密性の高いクラウドリソースを侵害する機会を制限する包括的な戦略を導入することが極めて重要です。

以下に、クラウドセキュリティを強化し、ランサムウェアの脅威から保護するためのアプローチをいくつか紹介します。

1. マイクロセグメンテーション 横方向への動きを防ぐ

ソリューション

マイクロセグメンテーションは、ランサムウェアがクラウドのワークロードやサービス全体に広がるのを防ぐために不可欠な戦略です。

従来のオンプレミスネットワークとは異なり、クラウド環境では、インフラの変更に合わせて拡張できる動的で柔軟なマイクロセグメンテーションが必要です。

クラウド環境を分離された小さなセグメントに分割することで、ワークロード間の通信を制御し、潜在的な侵害の影響を抑えることができます。

- 機能、機密性、アクセスの必要性に基づいてワークロードを分離: これにより、1つのサービスが侵害された場合にランサムウェアが容易に拡散するのを防ぎ、攻撃を封じ込めることができます

- サービス間通信の制御: 厳格なポリシーを導入し、許可されたサービスのみが相互にやり取りできるようにします。

許可されていない接続を制限することで、1つのサービスが感染した場合の横の動きを抑えます

- クラウドネイティブ環境向けの動的セグメンテーション: クラウドのワークロードは急速に拡張され、頻繁に変化します。

柔軟で動的なセグメンテーション・ソリューションは、このような変化に自動的に適応し、サービスがスケールアップまたはスケールダウンしてもセキュリティを維持します

- トラフィックの可視化とモニタリングの強化:クラウド環境全体のネットワーク・トラフィックをきめ細かく可視化します。

これにより、疑わしいアクティビティを早期に検出してブロックし、悪意のある行為が拡大する前に阻止することができます

これらの戦略を適用することで、ランサムウェアの攻撃範囲を限定し、横移動攻撃時の侵害から重要なリソースを守ることができます。

2. IAMの誤設定と過剰な特権

ソリューション

過剰な権限はランサムウェアの主要な攻撃ベクトルであり、攻撃者がアクセス権をエスカレートさせることを可能にします。

最小特権の原則(PoLP)を適用することで、不要な権限を最小限に抑え、攻撃者が重要なリソースにアクセスすることを防ぎます。

- PoLPを導入: IAMの役割と権限を定期的に見直し、ユーザーが必要なアクセスしかできないようにします

- 条件付きアクセスポリシーを使用: 場所、デバイスの健康状態、IPアドレスの範囲などの要因に基づいてアクセスを制限します

- アクセス監査を自動化: 設定ミスをリアルタイムで検出するツールを導入し、過剰な権限が付与された場合にセキュリティチームに警告を出します

- 連携 ID システムの活用: 認証を一元化し、すべてのクラウドプラットフォームで一貫したアクセス制御を実現します

3. クラウドAPIとサービス・エンドポイントの保護

ソリューション

APIやサービス・エンドポイントは、攻撃者にとって一般的なエントリー・ポイントです。

これらのインターフェースを強力な認証と監視メカニズムで保護することで、不正アクセスを防ぐことができます。

- APIレート制限の適用:APIへのリクエスト数を制限することで、ブルートフォースアタックや悪用を防ぎます

- 強固な認証の実施: セキュアなAPIアクセスには、OAuth、APIキー、または相互TLSを使用します

- ウェブアプリケーションファイアウォール(WAF)を活用: WAFは不審なAPIトラフィックを検知し、ブロックします

- サービス・メッシュの導入: マイクロサービス間のセキュアな通信と暗号化を実施します

4. クラウド環境におけるシャドーITとの戦い

ソリューション

シャドーIT(従業員が利用する未承認のクラウドサービス)は、検出が困難な脆弱性をもたらします。

すべてのクラウドリソースを可視化することは、セキュリティ・コンプライアンスに不可欠です。

- 一元化されたクラウド管理プラットフォームを使用: 事業部門に展開されたすべてのリソースを可視化します

- クラウド・セキュリティ・ポスチャ管理(CSPM)を導入: 承認されたチャネル以外のリソースも含め、すべてのクラウドリソースを保護および監視します

- 従業員を教育: 未承認のサービスを利用するリスクについての認識を高め、安全な代替手段を提供します

- 自動検出ツール: シャドーITリソースを特定・評価し、それらが安全に設定されていることを確認します

5. 自動化によるクラウドセキュリティ体制の強化

ソリューション

クラウド環境におけるランサムウェア攻撃の検知と対応には、リアルタイムのモニタリングと脅威インテリジェンスが不可欠です。

機械学習と分析を使用することで、脅威を迅速に特定し、軽減することができます。

- クラウドネイティブの脅威検知ツールを使用: 異常なアクセスパターンや横移動などの不審な行動を継続的に監視します

- SIEMシステムとの統合: クラウド環境とオンプレミス環境のセキュリティイベントを相関させ、ランサムウェアの潜在的な活動を包括的に把握します

- 脅威インテリジェンスの共有に参加: 新たな脅威やランサムウェアの手法に関する最新情報を入手し、お客様の環境を積極的に防御します

6. クラウド監視と脅威インテリジェンスの強化

ソリューション

クラウド環境におけるランサムウェア攻撃の検知と対応には、リアルタイムのモニタリングと脅威インテリジェンスが不可欠です。

機械学習と分析を使用することで、脅威を迅速に特定し、軽減することができます。

- クラウドネイティブの脅威検出ツールを使用: 異常なアクセスパターンや横方向の移動など、疑わしいアクティビティを継続的に監視します

- SIEMシステムとの統合: クラウド環境とオンプレミス環境のセキュリティイベントを関連付け、ランサムウェアの潜在的な活動を包括的に把握します

- 脅威インテリジェンスの共有に参加: 新たな脅威やランサムウェアの手法に関する最新情報を入手し、積極的に環境を防御します

これらの戦略を採用することで、企業はクラウド環境におけるランサムウェアに対する強固で多層的な防御を構築することができます。

マイクロセグメンテーションは横方向の動きを防ぐ上で極めて重要な役割を果たす一方、IAMコントロール、APIセキュリティ、自動化を組み合わせることで、さまざまな脅威に対する包括的な防御戦略を形成します。

結論

ランサムウェアによる攻撃がクラウド環境を標的とするようになっている今、私たちはこう問いかけなければなりません。

私たちは、クラウドインフラに潜み、悪用を待ち構えている隠れたリスクを本当に認識しているのでしょうか?

あらゆるものが相互接続された世界において、クラウドで「安全」であることの本当の意味とは何でしょうか?

この脅威はテクノロジーだけの問題ではありません。

私たちが操作している環境の複雑さと、私たちが見落としているかもしれない脆弱性を理解することだ。手遅れになるまでリスクを過小評価していませんか。

お客様のクラウド環境を保護し、今日のサイバーセキュリティの複雑な状況を解決するために当社がどのようなお手伝いができるか、今すぐColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「Securing Cloud Environments from Ransomware: A Primer」

最終更新日:2025/2/25

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部