マイクロセグメンテーションはすっかり成長した!

多くの家族がそうであるように、エンタープライズ・ネットワーキングの一家団欒には、早熟な幼児、ワイルドなおじさん、しっかり者の親、賢明な祖父母の姿があります。

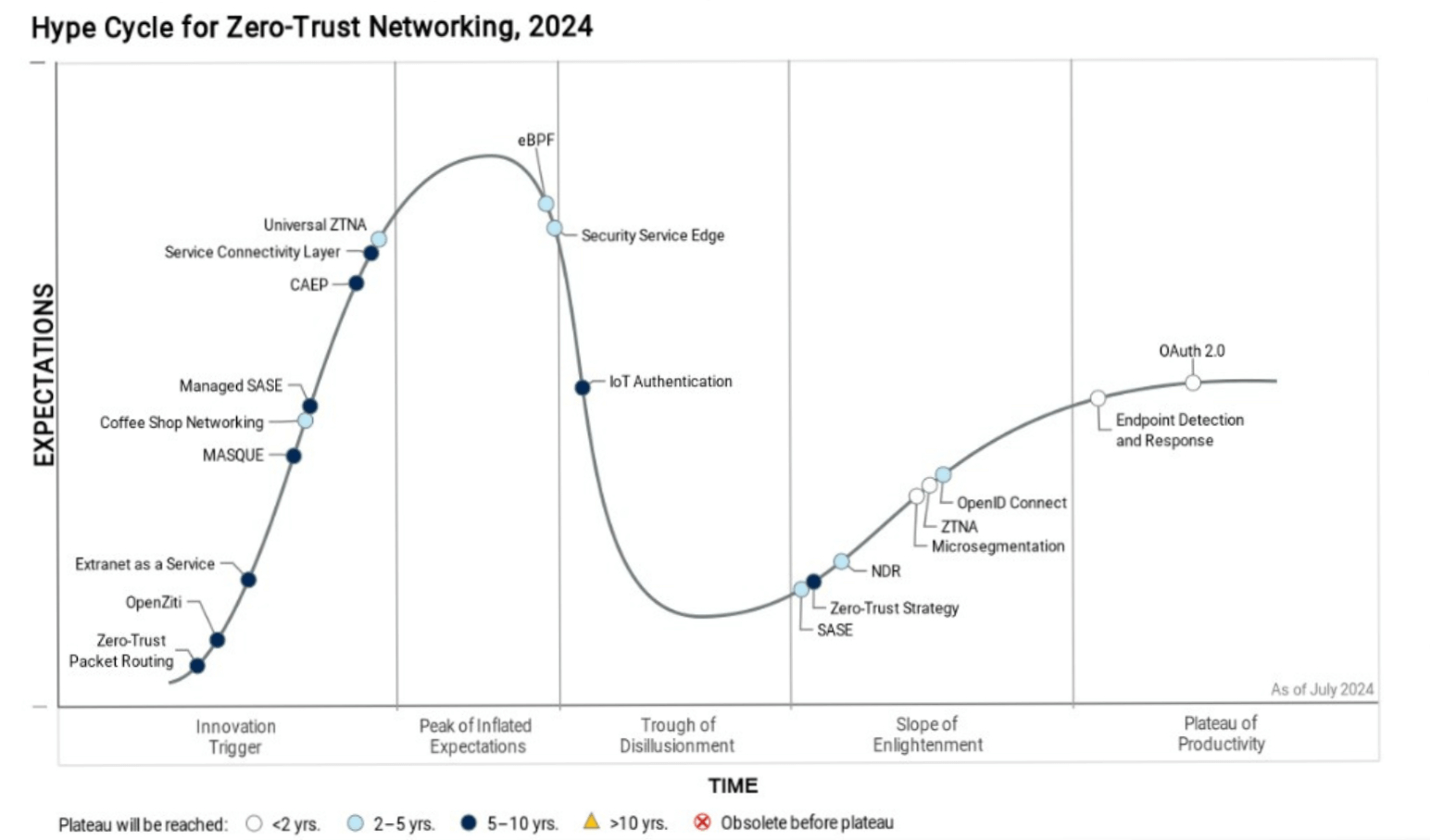

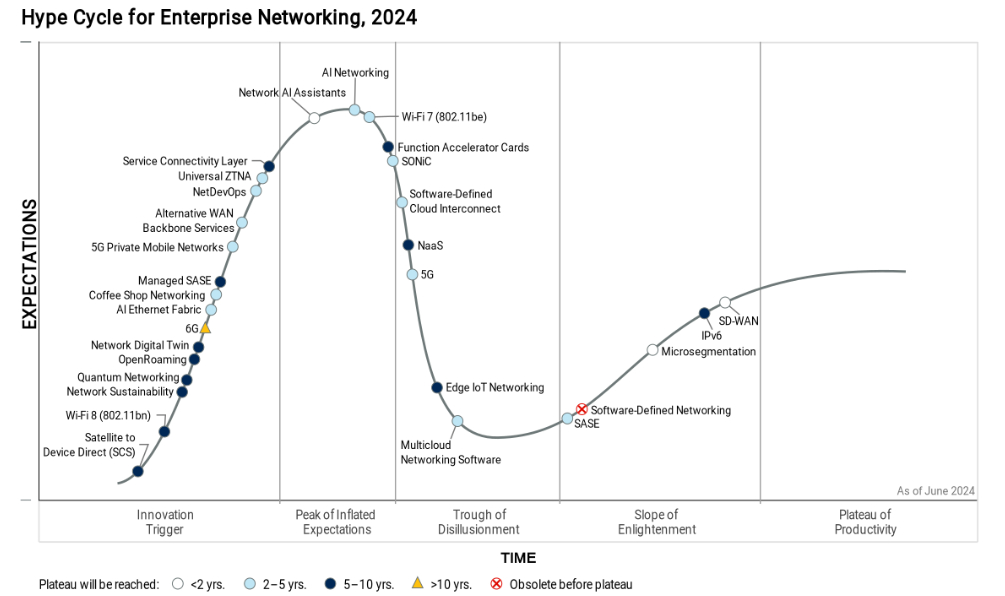

Gartner 社の影響力のあるレポート「the Hype Cycle for Enterprise Networking(2024年版)」と「The Hype Cycle for Zero Trust Networking(2024年版) 」が発表されました。

これらのレポートは、エンタープライズ・ネットワーキング・ファミリーのさまざまなテクノロジーを、イノベーションから膨れ上がった期待、幻滅の谷を経て啓蒙の坂を上り、最後に生産性のプラトーに至るサイクルにおける位置づけに基づいて分類しています。

マイクロセグメンテーションは現在、どちらのカテゴリーにおいても啓蒙の斜面に差し掛かっています。

Gartnerは、あと2年足らずでマイクロセグメンテーションは生産性のプラトーに達すると予測しています。

マイクロセグメンテーションは、もはやアーリーアダプターだけのものではなくなり、企業の主流的なユースケースでその約束を果たしつつあります。

実際、マイクロセグメンテーションはすっかり成長しました。

ColorTokensでは、慎重なCISO、CIO、リスクマネージャー、インフラストラクチャリーダーが、マイクロセグメンテーションを重要なデジタルオペレーションを保護するために必要な基本技術と考えていることを目の当たりにしています。

芝生の椅子を引いてビールを飲みながら少し話そう

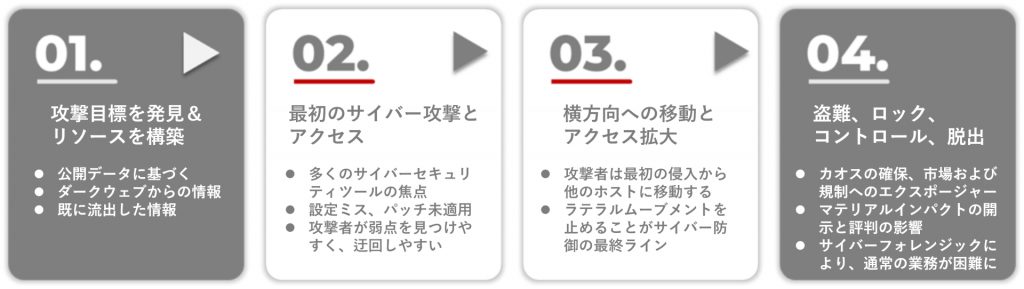

典型的な攻撃のフレームワークを簡略化したものを考えてみましょう。

最初のフェーズでは、ハッカーは攻撃を準備するためにダークウェブを調査しています。

ハッカーはダークウェブを調査し、攻撃の準備をしています。

第4段階では、ハッカーはデータを暗号化したり、流出させたりしています。

業界の統計によると、サイバーセキュリティへの投資のほとんどは、侵害を防ごうとする第2の攻撃フェーズに費やされています。

しかし、サイバー防衛における根本的な問題は、大数の法則が攻撃者に有利であることです。

ハッカーは一度だけ正解すればよく、一方、防衛者は毎回正解でなければなりません。

最終的に侵入されることは避けられないため、サイバー防衛戦略が最大の効果を発揮できるのは、攻撃者が企業全体に横方向に攻撃を広げようとする第3のフェーズとなります。

サイバー防衛は、もはや侵害防止戦略だけに頼ることはできないと認識すべき時が来ています。

今必要なのは、侵害への備えを中心としたプロアクティブなアプローチです。

最近の歴史は、あらゆる境界型防御にもかかわらず、一部の従業員が悪意のあるリンクをクリックしたり、真夜中にMFAプロンプトの爆撃に屈したりして、侵害につながることを教えてくれています。

そこでマイクロセグメンテーションの出番です。

マイクロセグメンテーションは、デザインによって企業の回復力を高める戦略を提供します。

マイクロセグメンテーションは、最初の侵害が発生した後に侵害が横方向に広がるのを防ぎ、重要なデジタル業務を隔離し、侵害されたシステムを隔離することでこれを実現します。

マイクロセグメンテーションによって、不正なトラフィックを阻止しながら、有効なビジネスプロセスを進めることができます。

一言で言えば、マイクロセグメンテーションは、侵害が危機に発展するのを防ぐのです。

マイクロセグメンテーションは、最新世代のネットワーク・セグメンテーション戦略です。

従来のネットワーク・セグメンテーションよりも粒度が細かく、トラフィックポリシーが各アセットの周囲のマイクロミリメートル単位で定義されることから、マイクロと呼ばれています。

第一世代のハードウェアで構成されたVLANセグメンテーションとACL(アクセス・コントロール・リスト)では、VLANゾーン内での侵害の横方向への伝播に適切に対処できません。

さらに、マイクロセグメンテーションは、ハードウェア定義ではなく、ソフトウェア定義であるため、より俊敏です。

マイクロセグメンテーションは、管理者のユーザー・インターフェースから集中的に制御され、1つのポリシー決定ポイントから多数のポリシー実施ポイントを制御できます。

テンプレートを自動的に起動して、重要なシステムを隔離し、侵害された場合には侵害されたシステムを隔離することができます。

マイクロセグメンテーションを導入する際の注意点として、企業内のあらゆる種類のアセットとエンドポイントをカバーする必要があります。

すべてのアセットタイプに適用されなければ、侵害の拡大を防ぐことはできません。

ハッカーは、それが継続的なフェンスの一部でなければ、ゲートの周りを歩くだけです。

ColorTokensは、ゼロトラストポリシーを企業全体にわたって実施します。

データセンターサーバー、ユーザーエンドポイント、Kubernetesコンテナ、クラウドワークロード、Internet-of-Thingsデバイス、産業制御システム/オペレーショナルテクノロジー、そしてレガシーOSまでをカバーします。

さまざまなユースケースに対して、エージェントベースとエージェントレスの両方のポリシー実施ポイントを柔軟に使用し、すべて統一された管理者コンソールで実行します。

これらの理由から、我々はマイクロセグメンテーションの位置づけについてガートナーに同意します。

啓蒙の坂を上り、マイクロセグメンテーションをパーティに招待すべきだと考えます。

ColorTokensがどのように企業侵害対策に支援できるかは、ColorTokens(カラートークンズ)公式サイトにてご確認ください。

翻訳元記事

「Well, Look at You, Microsegmentation, All Grown Up!」

最終更新日:2024/7/16

著者:Bob Palmer

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部