内部脅威を理解する: Avisのサイバー攻撃からの洞察による詳細な考察

サイバーセキュリティ・インフラストラクチャ安全保障局(CISA)は、内部脅威を、インサイダーが意図的または非意図的に、許可されたアクセス権を使用して、部門のミッション、リソース、人員、施設、情報、機器、ネットワーク、またはシステムに害を及ぼす脅威と定義しています。

内部脅威は、暴力、スパイ活動、破壊工作、窃盗、サイバー行為など、さまざまな形で現れます。

ランサムウェア、組織犯罪、国家による攻撃など、外部からの脅威にスポットライトが当たることが多いですが、内部に潜むより狡猾な危険、すなわち内部脅威を見落とさないことが極めて重要です。

これらの内部脅威は、重要なシステムや機密データに合法的にアクセスできる個人から発生するため、特に壊滅的な被害をもたらす可能性があります。

内部脅威は進化しているため、これらのリスクを検知・軽減するだけでなく、不正アクセスを効果的に防止することを重視した、細かなアプローチが必要です。

これにより、最も貴重な資産を保護し、ラテラルムーブメントの可能性を制限することができます。

デジタルレジリエンスの構築には、単に防御的な姿勢をとるだけでは不十分であり、真に重要なものを守り、組織全体で強固なセキュリティを維持するための戦略的なアプローチが必要です。

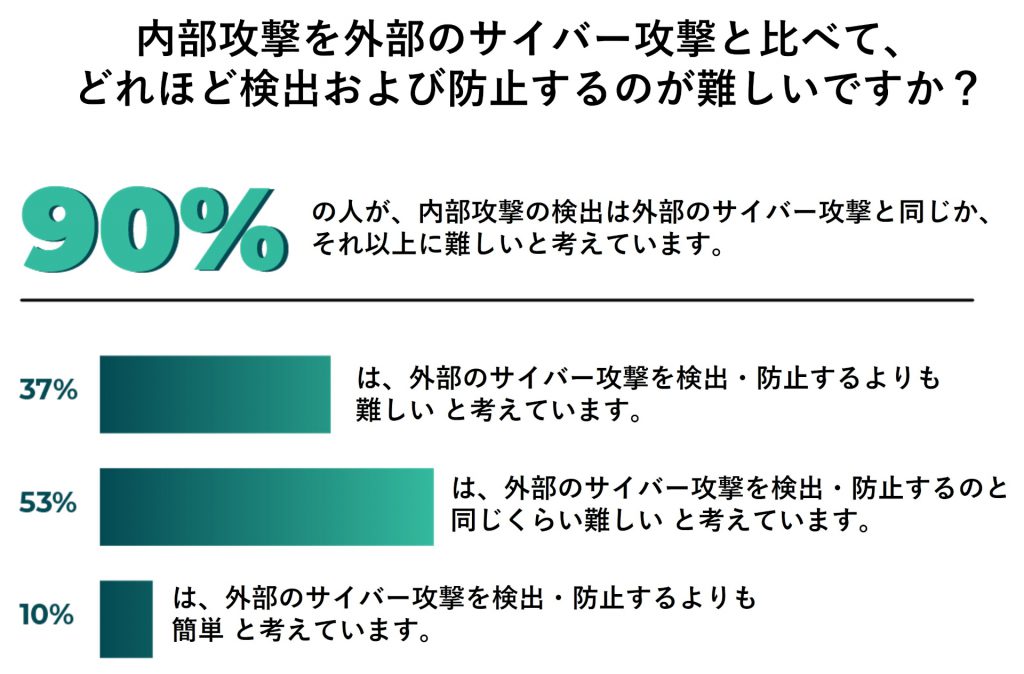

Cybersecurity Insidersによる2024年の調査によると、回答者の圧倒的90%が、内部からの攻撃は外部からのサイバー攻撃と比較して、検知・防止が困難(53%)またはそれ以上(37%)であると回答しています。

参考:Cybersecurity Insidersによる2024年インサイダー脅威レポート(英語)

内部脅威の分類

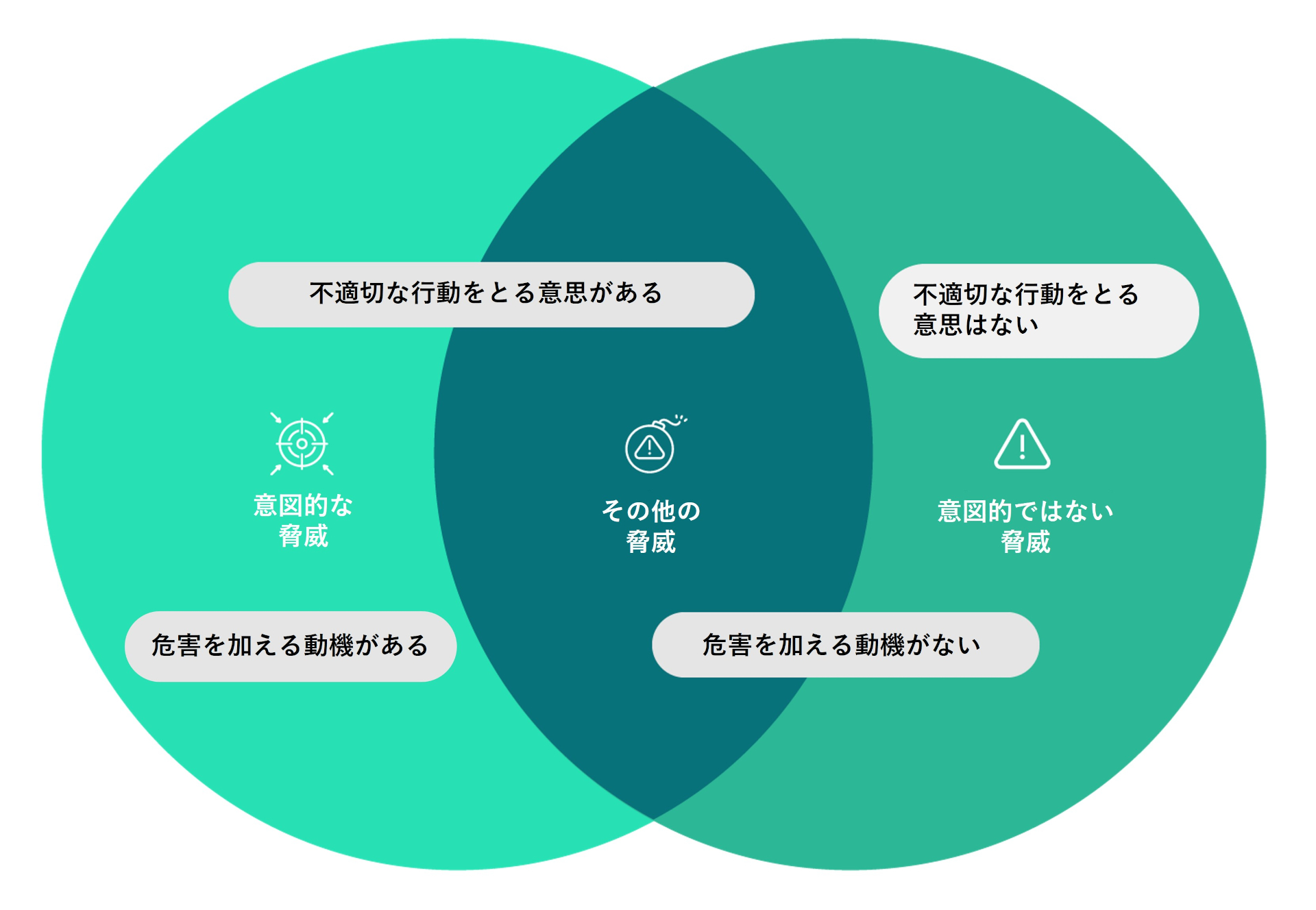

内部脅威は、主に3つのタイプに分類することができ、それぞれが組織にユニークなリスクと課題をもたらします。

これらの分類を理解することは、その影響を軽減するための効果的な戦略を策定するのに役立ちます。

1.意図的な脅威

一般に「悪意のある内部関係者」として知られる意図的な脅威は、個人的な利益のため、あるいは不満に対処するために、組織に害を与える意図的な行動をとります。

このような内部関係者は、昇進や解雇を逃すなど、軽蔑されたことに対する復讐心から行動することがあります。

彼らの有害な行為には、以下のようなものがあります:

- 特権の昇格: 昇格した権限を悪用して機密システムやデータにアクセスします。この場合、システムの脆弱性を利用したり、不正な方法でより高いレベルのアクセス権を取得したりすることが多いです

- データの流出: 多くの場合、暗号化や難読化などの高度なテクニックを使用して検知を回避します。攻撃者は気づかれないように、流出させたデータを正規のトラフィックに紛れ込ませることがあります

- 妨害行為: システムまたはデータに故意に損害を与えます。ファイルを破壊したり、業務を妨害したり、システム停止を引き起こしたりするためにマルウェアを展開することも含まれます

2.意図的ではない脅威

意図的ではない脅迫は、悪意というよりもむしろ不注意から生じるもので、さらに次のように分けられます:

- 過失: 過失:セキュリティポリシーを認識しているにもかかわらず、不注意から行われる行為。例えば、無許可の個人によるセキュアエリアへのアクセス許可、機密データを含むポータブルストレージデバイスの紛失、重要な更新通知の無視などがあります

- 不適切なデータの取り扱い: 誤操作や設定ミスにより、機密情報が誤って漏洩してしまうことがあります

- フィッシングの脆弱性: フィッシング攻撃の被害に遭うことで、認証情報が漏洩し、不正アクセスにつながる可能性があります

- 脆弱なセキュリティ慣行: 脆弱なパスワードの使用、ソフトウェア・アップデートの怠慢、基本的なセキュリティ・プロトコルの不履行などで起こることがあります

- 不慮の事故: 機密文書を誤った電子メールアドレスに送信したり、悪意のあるリンクをクリックしたり、機密ファイルを不適切に廃棄したりするなど、意図せずにセキュリティリスクを引き起こすミスが発生する場合があります

内部脅威を示す注目すべき事件インパクト:連鎖反応

2023年9月、MGM Resorts Internationalは、サイバー脅威グループScattered Spiderが仕組んだソーシャルエンジニアリング攻撃の被害に遭いました。

攻撃者はLinkedInの情報を使って従業員になりすまし、ITヘルプデスクにアクセスしてMGMのOktaとAzure環境の管理者権限を確保しました。

MGMは攻撃の拡大を防ぐため、Okta Syncサーバーやその他の重要なインフラコンポーネントを急遽停止させ、予約システム、デジタルルームキー、スロットマシンなどに支障をきたしました。

これがランサムウェア攻撃につながって業務に支障をきたし、約1億ドルの損害が発生しました。

2023年6月、英国とアイルランドにサービスを提供するサードパーティのペイロール・プロバイダーであるZellisは、下請け会社のファイル転送ソフトウェアであるMOVEitのゼロデイ脆弱性により、重大なデータ漏洩に見舞われました。

ハッカーはこの脆弱性を悪用し、ゼリスのシステムにアクセスし、ブリティッシュ・エアウェイズやBBCのような有名顧客の情報を含む、機密性の高い顧客データを流出させました。

この事件は、風評被害を引き起こしただけでなく、潜在的な法的影響も提起しました。

この攻撃は、サード・パーティが内部の脅威としていかに大きなリスクをもたらすかを浮き彫りにしました。

下請け業者による不十分なセキュリティ対策は、組織にとって重大な脆弱性をもたらす可能性があります。

Zellisは、影響を受けたサーバーの接続を解除し、フォレンジック分析のために外部のセキュリティ・チームに依頼するしかありませんでした。

2023年4月、マサチューセッツ州空軍に所属するJack Teixeiraが、ディスコード上で米軍の機密文書を漏洩したとして逮捕されました。

トップシークレットのセキュリティクリアランスを持つ彼は、機密情報を友人と共有し、国家安全保障を危険にさらし、国際関係を緊張させました。

内部脅威の共通指標

1.異常な行動パターン

- 異常なアクセス時間: 通常の勤務時間外や週末にシステムやデータにアクセスすることは、赤信号である可能性があります。

このような行動は、従業員の通常のスケジュールから逸脱しており、疑わしい行動を示している可能性があります

- 異常なデータ転送: 大量のデータ転送、特に外部または未承認の場所へのデータ転送は、何者かが情報を流出していることを示す可能性があります。

データ移動の異常な急増や、ユーザーの役割と一致しないパターンを監視します

- 異常なファイルへのアクセス: 従業員が通常の職務外のファイルやシステムにアクセスし始めた場合、悪意の兆候である可能性があります。

例えば、財務担当の従業員が突然、エンジニアリングの機密文書にアクセスした場合、さらなる調査が必要かもしれません

2.疑わしいネットワークトラフィック

- 予期しない送信トラフィック: 大量のデータが組織外に送信される場合、特に未知のIPアドレスや不審なIPアドレスに送信される場合は、潜在的なデータ侵害の可能性があります。

ネットワーク監視ツールは、このような異常を特定するのに役立ちます

- 異常な通信パターン: 既知の悪意のあるIPアドレスやドメインとの通信、またはネットワーク・トラフィックの異常なパターンは、内部関係者が操られているか、外部の脅威行為者と通信しようとしていることを示している可能性があります

- 暗号化されたトラフィック: 暗号化は標準的なセキュリティ対策ですが、暗号化されたトラフィックの異常な量や頻度(特に組織から出る場合)は、不正な活動を覆い隠す可能性があります

3.システムへの不正アクセス

- 不当な特権の昇格: ユーザが適切な正当化なしにアクセス権を昇格させる事例は、潜在的な内部脅威を示す可能性があります。ユーザー権限を定期的に監視することで、職務上の役割と責任に沿ったアクセスレベルを確保することができます

- 機密データへの不必要なアクセス: 従業員が業務範囲外の機密情報にアクセスした場合、赤信号が灯ります。アクセスログを定期的に監査することで、そのような疑わしい行為を早期に発見することができます

- ログインの失敗: あるユーザーが何度もログインに失敗している場合、内部関係者が権限のないシステムやデータにアクセスしようとしている可能性があります。

通常とは異なるログイン操作に対するアラートを導入することで、潜在的な侵害をタイムリーに警告することができます

4.システムに対する不正な変更

- システム設定の変更: システム設定、構成、またはセキュリティ・パラメータに対する承認されていない変更は、セキュリティ対策を無効にしたり、不正アクセスを試みる内部関係者の可能性があります

- 未承認ソフトウェアのインストール: IT部門が承認していないソフトウェアやツールをインストールすることは、リスクをもたらします。

例えば、従業員がリモートアクセスツールやファイル共有アプリケーションをインストールすることで、不正なデータアクセスを促進しようとする可能性があります

- アクセス権限の変更: 文書化されていない、または許可されていないユーザー権限やアクセス・レベルの変更は、誰かが権限の昇格や機密情報へのアクセスを試みていることを示す可能性があります

5.従業員の異常な行動

- 態度またはパフォーマンスの変化: 異常に秘密主義になったり、やる気をなくしたり、ストレスを感じたりするなど、従業員の態度やパフォーマンスが突然変化した場合は、何かを隠しているか、外的な圧力を受けている可能性があります。

6.物理的セキュリティの問題

- 制限区域への無許可アクセス: アクセス権限のない場所で発見された内部関係者は、機密情報の収集や不正な活動を行っている可能性があります

- デバイスの紛失または盗難: 機密情報を含むデバイスの紛失や盗難は重大なリスクとなります。内部関係者の不注意や悪意がこのようなインシデントにつながる可能性があり、物理的資産の監視と安全確保が極めて重要になります

ケーススタディ: Avisのサイバー攻撃

大手レンタカー会社のAvisは最近、約30万人の顧客に影響を与えた重大なサイバー攻撃を公表しました。

2024年8月上旬に確認されたこの侵害は、アイオワ州司法長官に提出されたデータ侵害通知書に記載されているように、氏名、住所、電子メールアドレス、電話番号、生年月日、クレジットカード番号と有効期限、運転免許証番号などの機密個人情報を漏洩しました。

レンタカー大手がメイン州とカリフォルニア州の検事総長に提出した書類によると、デジタル侵入は8月3日から8月6日の間に発生しました。

影響を受けた顧客に送付され、カリフォルニア州司法長官に提出されたデータ漏洩通知書によると、同社は不正アクセスを阻止するための措置を講じ、外部のサイバーセキュリティ専門家の協力を得て調査を開始し、8月5日に漏洩を知った後、関係当局に報告しました。

ColorTokens(カラートークンズ)のフィールドCTOであるVenky Raju氏は、今回の情報漏洩について次のようにコメントしています:

「Avisは、今回の情報漏洩が内部の不正行為によるものであることを公表しており、第三者についても言及していることから、犯人はビジネス・パートナーの従業員か、遠隔地の攻撃者によってシステムに侵入された人物であることが示唆されます。いずれにせよ、攻撃者がネットワークにアクセスすると、重要なビジネス・アプリケーションに侵入し、顧客の個人情報を流出させることができました。これは、適切な区分けがないフラットな企業ネットワークに関連するリスクを浮き彫りにしています」

このようなリスクを軽減するために、企業はゼロトラスト戦略を採用し、マイクロセグメンテーションを導入してアプリケーションを分離し、不正アクセスを防止すべきです。

エンドポイント検知・応答や侵入検知システムといった従来のツールは有用だが、エイビスが経験したような攻撃を防ぐには対応が遅すぎることが多いです。

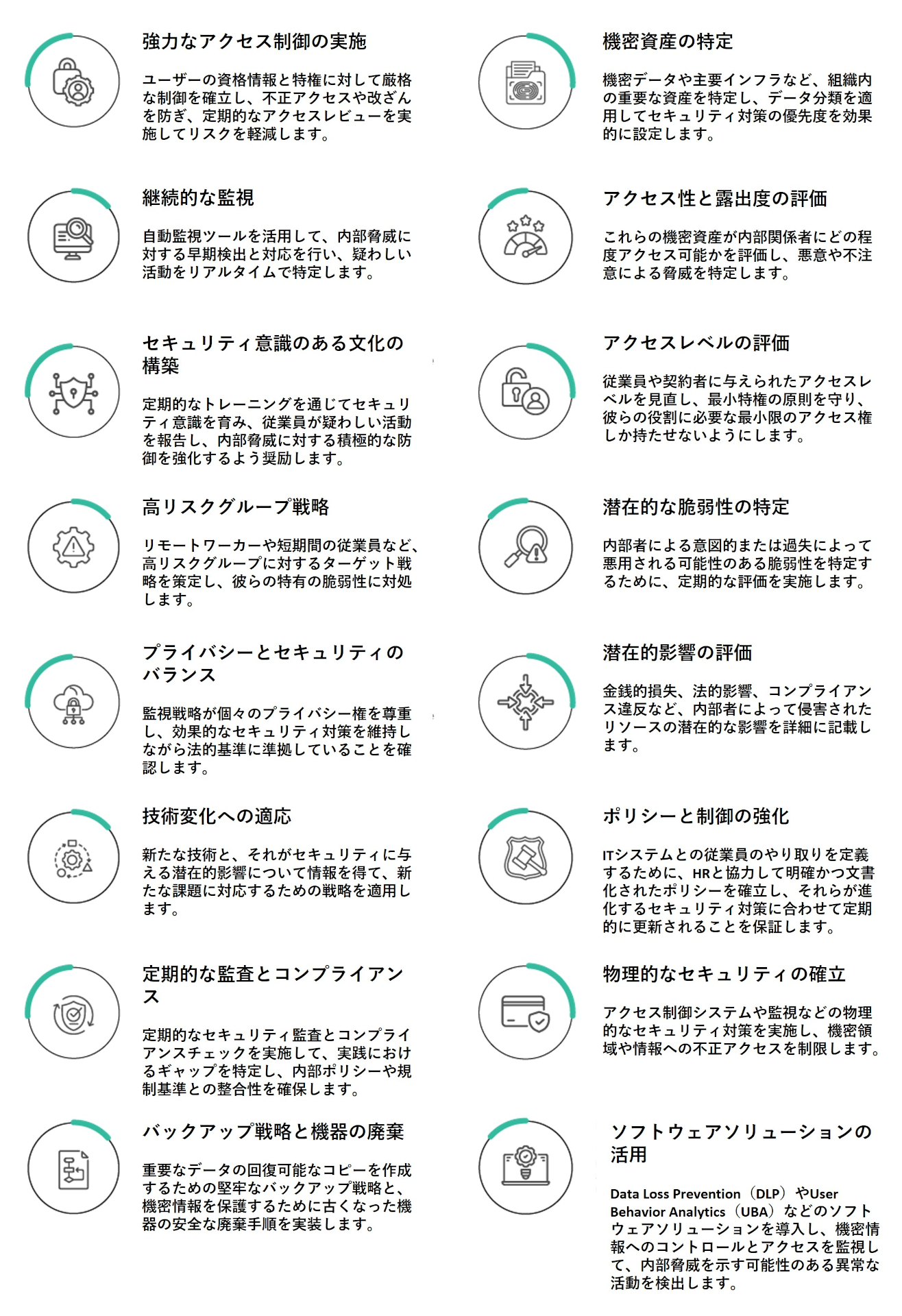

安全な組織のための内部脅威防止策

内部脅威を効果的に軽減するためには、組織はいくつかの重要な戦略を包含する包括的で多面的なアプローチを採用しなければなりません:

マイクロセグメンテーションがインサイダーの脅威を防ぐ?

インサイダーの脅威から効果的に保護するためには、包括的なセキュリティ対策の導入が不可欠です。

これには、貴重な資産の保護、明確なポリシーの実施、ユーザー活動の可視化の強化などが含まれます。

例えば、Avisの攻撃では、きめ細かなポリシーを使用したマイクロセグメンテーションを使用することで、顧客データへの不正アクセスを制限し、侵害の影響を軽減できた可能性があります。

マイクロセグメンテーションは、攻撃対象領域を限定し、機密データや重要なシステムを定義された境界内に確実に閉じ込めるため、極めて重要です。

例えば、組織は機密性の高いアプリケーションやデータをホストするシステムをリングフェンス化し、承認されたベースション・サーバーや特権アクセス管理(PAM)システムからのみ管理・アクセスできるようにすることができます。

マイクロセグメンテーションは、エンドポイント検知・対応や侵入検知システムなどの従来のツールとは異なり、一般的に攻撃が発生した後にのみ実行されるリアクティブなものであるため、潜在的な侵害が拡大する前に食い止めることで、プロアクティブにリスクを低減します。

アプリケーションへのアクセスを許可されたシステムに制限し、サードパーティのエンティティからアクセスされるシステムを分離することで、組織は、不正アクセスをより小さく管理可能な領域に限定することができます。

さらに、きめ細かなセグメンテーションにより、機密資産の正確な識別と保護が可能になり、権限を与えられた担当者のみが重要な情報にアクセスできるようになるため、最小特権の原則が強化されます。

最終的に、この戦略により、組織のセキュリティ・ポリシーの実施能力と監視機能が強化され、インサイダーの脅威に対する強固な防御が実現します。

各ネットワーク・セグメントに包括的なセキュリティ・ポリシーを適用することで、組織は厳格な管理を実施し、偶発的な侵害と意図的な侵害の両方の可能性を最小限に抑えることができます。

結論として、内部脅威は、サイバー世界のこそこそとした望まれざる居候かもしれないですが、マイクロセグメンテーションのような堅実な戦略によって、歓迎され過ぎないようにすることができます。

詳細に関しまして、ColorTokens(カラートークンズ)公式サイトまでお問い合わせください

翻訳元記事

「Understanding Insider Threats: A Detailed Look with Insights from the Avis Cyberattack」

最終更新日:2024/9/26

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部