アンチランサムウェアデー:攻撃されたとき、マニュアルが教えてくれないこと

5月12日はアンチランサムウェアデーで、ランサムウェアが企業にとっていつでも発生しうる危機であることを思い出させてくれる日です。

2020年に国際刑事警察機構(インターポール)とKasperskyが提唱したこの国際的な啓発デーは、悪名高いWannaCryの発生を記念するものです。

このランサムウェア攻撃は、150か国以上のシステムを麻痺させました。

私たちに求められているのは、受け身の姿勢を捨て、真剣に備えを進めることです。

しかし、認識が高まり、公式マニュアルが整備されているにもかかわらず、多くの組織はいまだに古い思い込みにとらわれ、本当に必要な場面で間違った判断をしてしまいます。

なぜなら、ランサムウェアが実際に企業を直撃したとき、その現実はマニュアル通りには進まないからです。

以下では、インシデント対応に関する4つの根強い誤解を取り上げ、それが被害を食い止められるか、大規模な危機に発展するかの分かれ目になることを解説します。

誤解1「ランサムウェアに感染したら、もう手遅れ」

画面に脅迫メッセージが表示された瞬間、すべてが終わりなのでしょうか?

備えがあれば、そんなことはありません。

「手遅れ」という思い込みは危険な諦めムードを生み出しますが、実際には素早い封じ込めが事態を救うこともあります。

確かに、最初に感染した端末のデータは暗号化されてしまうかもしれません。

しかし、だからといって企業全体が機能停止に陥る必要はありません。

ランサムウェアは確かに高速で拡散しますが、事前にシステムを堅牢化し、攻撃発生時に即座に実行できるプレイブックを準備しておけば、被害を最小限に抑えることが可能です。

ここで、現代の侵害封じ込めの重要性が発揮されます。

ゼロトラストの原則、つまりマイクロセグメンテーションを基盤にネットワークを構築していれば、1台のノートPCが侵害されても、ドメイン全体が壊滅するわけではありません。

感染したセグメントを隔離し、影響を受けていないシステムを守り、被害範囲(ブラストラディウス)を最小限に抑えることができます。

適切な封じ込めツールがあれば、実際に攻撃中のランサムウェアプロセスをリモートで停止し、重要なサーバーを守った事例もあります。

結論として、「手遅れ」というのは誤解です。

よく訓練された対応計画とセグメント化されたアーキテクチャがあれば、ランサムウェア感染後でも形勢を逆転させることが可能です。

誤解2「バックアップがあれば安心」

多くの組織は、データをバックアップしていればランサムウェア攻撃も大した問題ではないと考えています。

「どうせ復元すればいいし、身代金も払わずに済む」と。

しかし、それは理論上の話であり、バックアップが「絶対的な安全網」だという考えは誤りです。

確かにバックアップは不可欠ですが、それだけで「事態を救う」と信じるのは危険です。

なぜなら、今日のランサムウェア犯罪者はバックアップ対策を織り込み済みだからです。

攻撃者はしばしばバックアップを破壊・暗号化することを攻撃手法の一部に組み込みます。

CISA(アメリカ合衆国サイバーセキュリティ・インフラセキュリティ庁)は、VssadminやWbadminといったツールが悪用され、バックアップが無効化・削除される事例を警告しています。

バックアップがオフラインでなかったり、適切に保護されていなければ、攻撃者はそれらを使用不能にしてしまうでしょう。

さらに、現代のランサムウェア攻撃は「二重恐喝」が当たり前になっています。

攻撃者はファイルを暗号化するだけでなく、機密データを盗み出し、支払いを拒めば流出させると脅迫します。

バックアップはデータの可用性を担保しますが、情報漏えいや恐喝に対しては無力です。

もちろん、堅牢なオフラインバックアップの確保は必須ですが、それが他の防御策を怠ってよい理由にはなりません。

ランサムウェアに対する本当のレジリエンス(耐障害性)には、多層的なアプローチが不可欠です。

まず、バックアップリポジトリへの攻撃そのものを防ぐために、ネットワークの分離や厳格なアクセス制御が必要です。

仮にランサムウェアが侵入しても、その行動範囲を制限しなければなりません。

マイクロセグメンテーションによって、バックアップサーバーやクラウドストレージを隔離すれば、あるネットワークゾーンに侵入した攻撃者はバックアップ環境を認識することすらできなくなります。

アイデンティティの分離を行えば、たとえ管理者アカウントが侵害されても、バックアップシステムへのログインやスナップショット削除には使えなくなります。これら3つのアプローチに一体となって取り組むことが不可欠です。

誤解3「すべての機器を引っこ抜けば 拡散は止まる」

ランサムウェア攻撃が発生した際、多くのITチームが真っ先に思い浮かべるのは「すべてのケーブルを抜いて電源を落とす」ことです。

確かに、封じ込めはあらゆるインシデント対応マニュアルの第一歩です。

しかし、CISA(アメリカ合衆国サイバーセキュリティ・インフラセキュリティ庁)は、安易な電源断を明確に警告しています。

システムを「単純にシャットダウン」すれば、マルウェアの動作は止められるかもしれませんが、メモリ内に保存された重要なフォレンジック証拠も失われてしまいます。

こうした極端なシャットダウンは、本当に最後の手段としてのみ実行すべきです。

「すべてを引っこ抜く」ことと「的確な隔離」はまったく異なります。

隔離は、計画的かつ連携して行うべきであり、無秩序に行ってはいけません。

- 内部セグメンテーションや東西トラフィック制御が導入されていれば、特定のネットワークゾーン(例:ユーザーVLAN)で発生したランサムウェアが、別のゾーン(例:サーバーやOTネットワーク)へ簡単に拡散することはできない

- このアーキテクチャは、森林火災を防ぐ防火帯のように、被害範囲を意図的に限定する役割を果たす

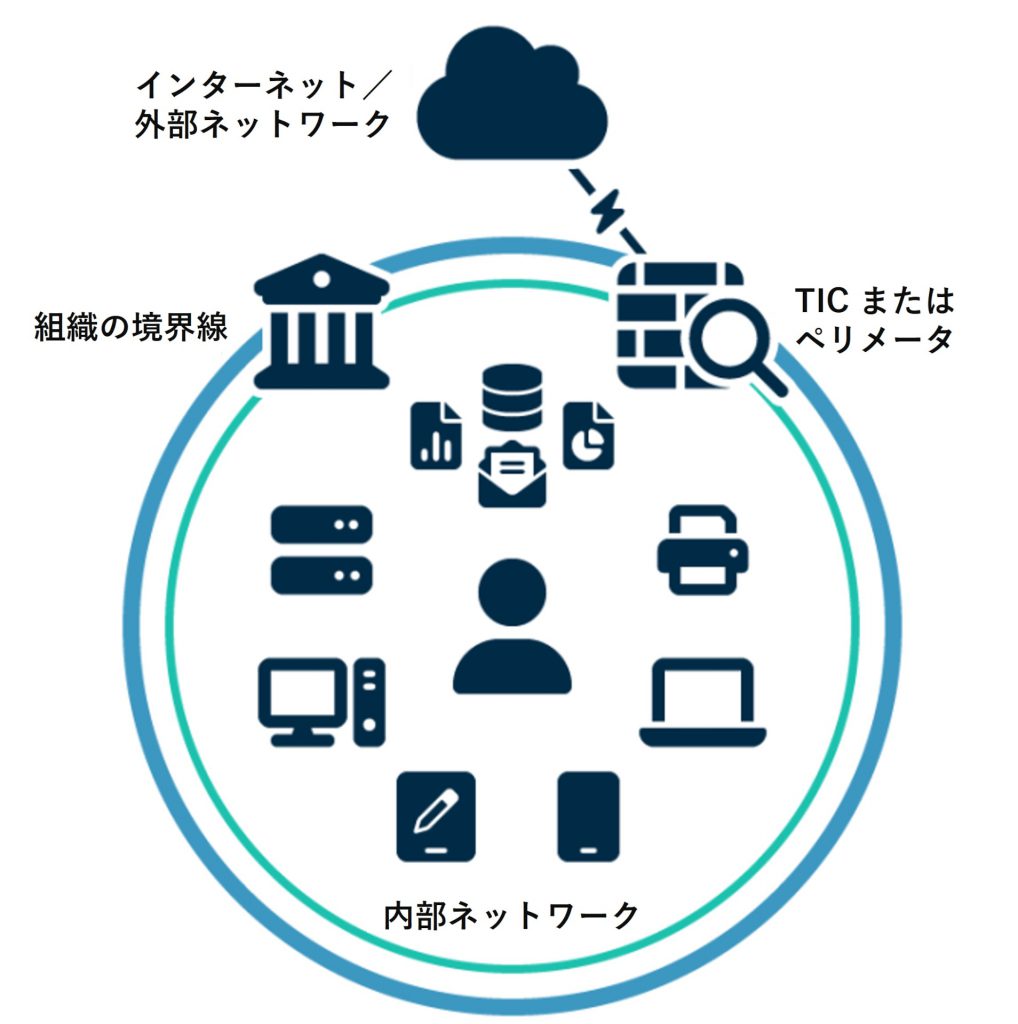

セグメンテーションが重要な理由:2つのネットワークの違い

- フラットでセグメント化されていないネットワーク

- 1箇所が侵害されると、すべてが危険にさらされる

- 全システムが「暗黙の信頼」のゾーン内に存在

- ラサムウェアは横方向に高速で拡散

- 対応チームはパニックに陥り、すべてのケーブルを抜くことを考える

図:セグメント化されたネットワーク│出典:CISA

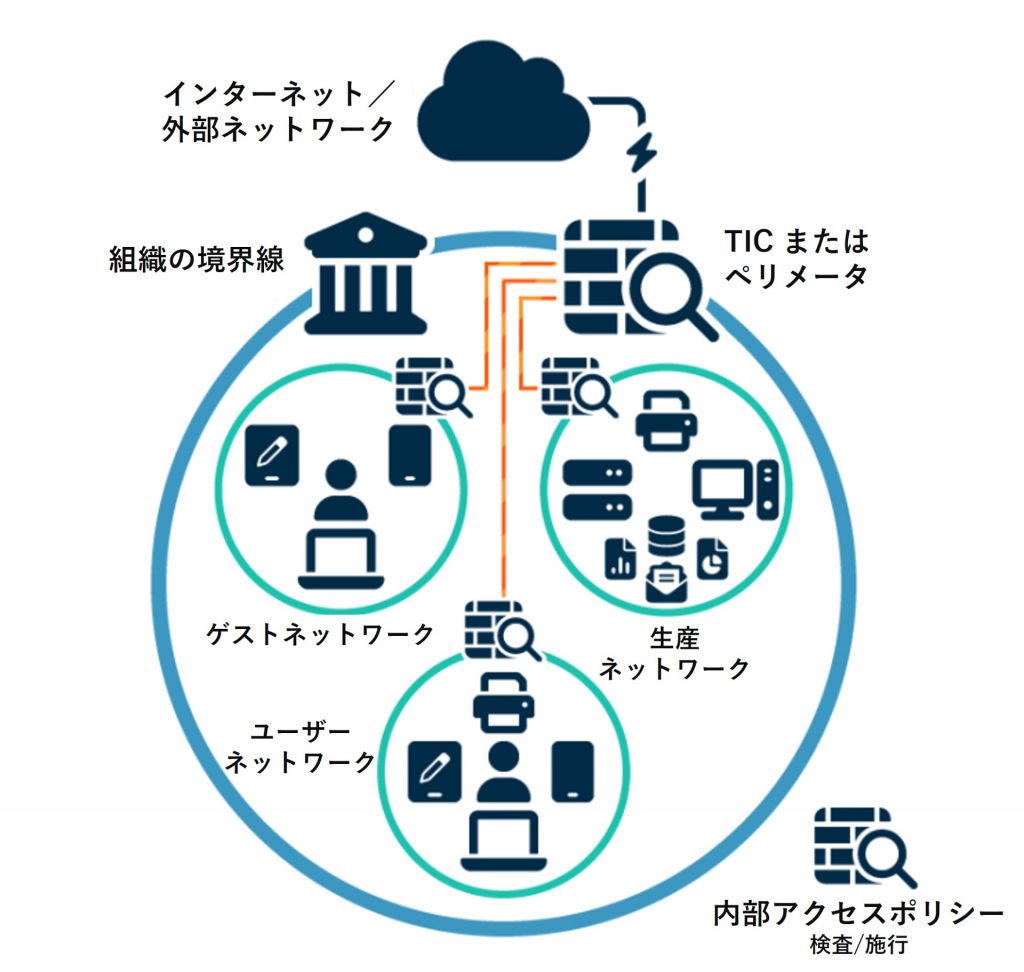

- 適切にセグメント化されたネットワーク

- インフラはユーザー、ゲスト、生産環境などのゾーンに分離

- マイクロセグメンテーションと内部アクセス制御がラテラルムーブメントを抑制

- ユーザーセグメント内のランサムウェアは、重要システムやバックアップに到達できない

- 封じ込めが設計段階で組み込まれており、対応チームはすべてを止めずに行動できる時間を確保

図:セグメント化されたネットワーク│出典:CISA

侵害される前に備えよ

このような対策は、危機が発生してから考えるのでは遅すぎます。今こそ、セグメンテーションと自動封じ込め機能への投資が必要です。

- 内部ファイアウォールやソフトウェア定義ポリシーを導入し、感染したホストを即座に隔離

- アイデンティティベースのアクセス制御を実装し、盗まれた認証情報で全権アクセスされないようにする

- 自動対応の仕組みを整備し、ランサムウェア特有の挙動を検知すると感染ノードだけを遮断、フロア全体を止めることなく対処する

誤解4「攻撃が起きたときに考えればいい」

「起きてから対応すればいい」という考え方は非常に危険な誤解です。ランサムウェア攻撃が始まれば、すべてが加速し、同時に混乱に陥ります。

- システムはロックされる

- アラームは鳴り響く

- 経営陣は説明を求める

- 顧客にまで影響が及ぶ可能性も

準備ができていなければ、それはまさにカオスです。そして、事前に決められたプレイブックがなければ、「インターネット接続を遮断すべきか?」「警察への連絡は誰がするのか?」「従業員や顧客への周知はどうするのか?」といった判断だけで貴重な時間を失います。

攻撃者はこの混乱を狙っています。

対応が遅れるほど、彼らはシステムの奥深くに潜り込む時間を稼げるのです。

さらに、マイクロセグメンテーションやアイデンティティ分離を事前に導入していなければ、危機の最中にそれらを適用することは不可能です。

手遅れになります。

侵害対応力は企業存続のための計画

最もレジリエントな企業は、ランサムウェアへの対応を火災訓練のように捉えています。

- CISOから広報チームまで、全員が対応計画を理解する

- 代替手段や別拠点など、手動でのバックアップ対応が整備される

- 法的対応、身代金支払いの判断、法執行機関への連絡基準が、カウントダウンが始まるずっと前から明確に定められている

ランサムウェア攻撃を想定し、訓練を重ねた企業こそが、生き残れる企業です。

場当たり的に「その場で何とかする」と考えている企業は、多くの場合、うまくいきません。

「封じ込め優先」のマインドセットを──アンチランサムウェアデーが求めるもの

アンチランサムウェアデーは、「彼らが来る前に備えよ」という警鐘です。

ランサムウェアは現代のデジタル山火事であり、境界防御だけでは止められません。

いまこそ、境界防御一辺倒の考え方を捨て、「封じ込め優先」の思考に切り替えるべき時です。

つまり、「攻撃者はすでに侵入している」という前提で、内部でどう捕え、無力化するかに集中するのです。これが「侵害対応力を設計思想に組み込む」という考え方です。

自社ネットワークを、敵がすでに存在しているものとして構築するのです。

・ネットワークをマイクロセグメント化し、1つのゾーンが侵害されても他に波及しないようにする

・東西トラフィックの厳格な制御と積極的な監視でラテラルムーブメントを封じ込める

・すべてのワークロードを個別に保護し、小さなシステムも標的にされ得ると考える

封じ込めは、時間、コントロール、そして安心を与えてくれます。

重要なのは、マルウェアが「侵入するかどうか」ではなく、「拡散するかどうか」です。

ランサムウェアが壁にぶつかって止まるような環境設計こそが、真の備えです。

アンチランサムウェアデーは、理論から行動へとシフトする絶好の機会です。

今すぐ準備し、確実に封じ込められる体制を整え、ランサムウェアが逃げ場を失う企業を目指しましょう。

封じ込め優先・侵害対応力を高める戦略について詳しく知りたい方は、ColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「Anti-Ransomware Day: Hit With an Attack? What the Playbooks Don’t Tell You」

最終更新日:2025/5/13

著者:Tanuj Mitra

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部