先日、独立行政法人 情報処理推進機構(IPA)より、「2024年度 年末年始における情報セキュリティに関する注意喚起」が掲載され、その中で特に注意が促されていたのが「ネットワーク貫通型攻撃」です。

このサイバー攻撃は、どういったものなのでしょうか?

この記事では、ネットワーク貫通型攻撃の基本的な仕組みやその影響、さらにはサイバーセキュリティ技術を活用した有効な防御策について詳しく解説します。

ネットワーク貫通型攻撃とは

ネットワーク貫通型攻撃の定義と特徴

ネットワーク貫通型攻撃は、外部から企業のネットワークに侵入し、内部のシステムを利用して攻撃を広げる攻撃手法です。

この攻撃の大きな特徴は、「ラテラルムーブメント」と呼ばれる横方向への移動です。これにより、攻撃者はネットワーク内で自由に動き回り、複数のシステムに影響を及ぼします。

たとえば、攻撃者が1台のPCを侵害した後、そのPCから同一ネットワーク内の他のサーバーやデバイスに侵入するケースが典型的です。

このような攻撃は、特にセキュリティ管理が不十分な環境で多発しています。

ランサムウェア攻撃との関連

ランサムウェア攻撃の多くは、このネットワーク貫通型攻撃の手法を利用して拡散します。ランサムウェアが一度ネットワーク内に侵入すると、横方向に広がり、ネットワーク全体を暗号化の対象にする可能性があります。

これにより、企業は大規模なデータ損失や金銭的被害を受けるリスクが高まります。

ネットワーク貫通型攻撃の実例と具体的な攻撃方法

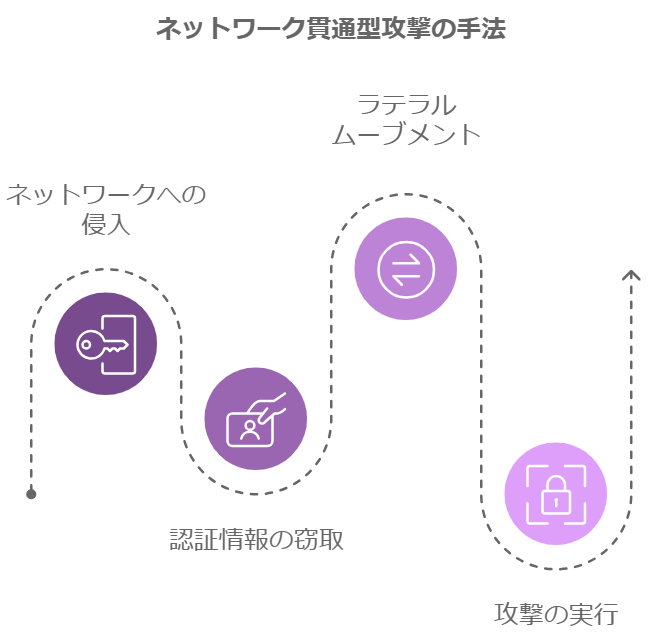

ネットワーク貫通型攻撃は、複数の段階を経て企業の内部ネットワークに侵入し、被害を拡大します。

1. フィッシングメールや機器の脆弱性を悪用して侵入

攻撃者は、従業員をターゲットにしたフィッシングメールを送信するか、企業のルーターやVPN機器の脆弱性を悪用して初期侵入を試みます。

フィッシングメールの場合、メールにはマルウェアをダウンロードさせるリンクや不正な添付ファイルが含まれており、従業員がこれらを開くと侵入が成功します。

一方、脆弱性を悪用する場合、攻撃者は企業のセキュリティ設定の不備を突いて直接ネットワークに侵入します。

認証情報の窃取

フィッシングメールや機器の脆弱性を悪用してネットワークに侵入した後、攻撃者はまず、侵入したシステムやデバイスの認証情報を収集します。

この過程では、キーロガーやメモリスキャンなどのツールを使用してユーザー名やパスワードを取得します。

収集した認証情報を使い、さらに高い権限を持つアカウントへのアクセスを試みることで、ネットワーク内の他のシステムやサーバーへの侵入経路を確立します。

横方向への移動(ラテラルムーブメント)

攻撃者は、横方向への移動を開始します。これは、ネットワーク内の他のデバイスやシステムに侵入し、攻撃の範囲を広げるプロセスです。

具体的には、SMBプロトコルの悪用やリモートデスクトッププロトコル(RDP)を利用して、セグメント間を移動します。

攻撃内容の実行

攻撃者は最終段階で、ランサムウェアの暗号化機能やデータ削除機能など、計画された攻撃内容を実行します。

これにより、企業の業務が停止し、金銭的要求が行われるとともに、重大な業務影響を与える可能性があります。

攻撃によって受ける影響

この攻撃を受けた場合、以下のような被害を受ける可能性があります。

- 業務停止

攻撃による暗号化が行われると、企業は重要なデータやシステムにアクセスできなくなります。復旧には数日から数週間を要する場合があります。

- データ漏洩

攻撃者は、ランサムウェアを実行する前に重要なデータを外部に持ち出すケースが増えています。このデータが流出すると、企業の信用が大きく損なわれます。

- 金銭的被害

復旧費用や身代金など、場合によっては数千万円に達します。

ネットワーク貫通型攻撃を防ぐための基本対策

ネットワーク貫通型攻撃を防ぐためには、以下の基本的な対策が有効です。

ネットワーク機器の脆弱性管理

各機器の脆弱性情報を定期的に収集し、最新の修正プログラム(パッチ)を迅速に適用することが重要です。

これにより、攻撃者が既知の脆弱性を悪用するリスクを低減できます。また、システムの自動アップデート機能を活用することで、適用漏れを防ぐことが可能です。

アクセス制御の強化

不要なアカウントやアクセス権限を削除し、多要素認証を導入することで、不正アクセスのリスクを最小化します。

加えて、管理者アカウントの使用を最小限に抑え、ログイン時にIP制限や地理的制限を設けることも有効です。

通信の監視とログ管理

ネットワーク全体の通信を監視し、不審なアクセスや異常な通信パターンを検出するためのシステムを導入します。

ログの記録と分析を定期的に行うことで、攻撃の兆候を早期に察知し、迅速な対応を可能にします。

特に、異常なラテラルムーブメントの検知は、攻撃の拡大を防ぐ上で重要です。

ネットワーク機器の資産管理

ネットワーク上のすべてのデバイスを把握し、使用していない機器をネットワークから切り離すか無効化します。

資産管理ツールを使用して、接続機器の一覧を定期的に更新することが推奨されます。

セキュリティ情報の収集と対応体制の整備

製品ベンダーやセキュリティベンダーから提供される最新情報を収集し、ゼロデイ脆弱性への対応手順を整備します。

また、セキュリティチームや外部の専門家と連携し、侵害発生時の迅速な対応体制を構築することが重要です。

これには、インシデント対応計画の策定と定期的な訓練も含まれます。

これらの対策を講じることで、ネットワーク貫通型攻撃のリスクを大幅に低減し、組織のセキュリティを強化することが可能です。

セキュリティソリューションによる有効な防御

基本的な対策方法は必要不可欠ですが、それだけでは不十分な面もあるため、適切なセキュリティソリューションを導入して、自社のセキュリティを強化することをおすすめします。

エンドポイント検出および対応(EDR)

EDR(Endpoint Detection and Response)は、端末の動きをリアルタイムで監視し、異常な動きを検知して迅速に対応するセキュリティソリューションです。

エンドポイントは、サイバー攻撃者にとって最も狙いやすい侵入経路の一つであるため、EDRの導入は効果的です。

アタックサーフェス管理(ASM)

ASM(アタックサーフェス管理)は、攻撃者が狙いやすい脆弱性やエントリーポイントを特定し、事前にリスクを最小化するプロセスです。

ASMの導入により、企業の攻撃対象領域を可視化し、不要なサービスや公開資産を削減することで、リスクを低減できます。

マイクロセグメンテーション

マイクロセグメンテーションは、エンドポイントごとに小さなファイアウォールを設置して分割し、それぞれに異なるセキュリティポリシーを適用する技術です。

この手法は、横方向の移動(ラテラルムーブメント)に非常に有効ですので、攻撃者が1つのセグメントに侵入しても、他のセグメントに移動できず、被害の拡大を最小限に抑えます。

これらの対策を講じることで、ネットワーク貫通型攻撃のリスクを低減し、組織のセキュリティを強化することが可能です。

まとめ

ネットワーク貫通型攻撃は、企業に深刻な業務停止やデータ漏洩、金銭的被害をもたらすサイバー脅威です。

しかし、基本対策と適切なソリューションを導入することで、このような攻撃のリスクを大幅に軽減することが可能です。

年末年始などの長期休暇中は、システム管理者が不在となるため、このような攻撃を受けた場合に対応が遅くなってしまう可能性があります。

今一度、現在のセキュリティ体制を見直して対策を講じるようにしましょう。

【参考サイト】

・独立行政法人 情報処理推進機構(IPA)┃2024年度 年末年始における情報セキュリティに関する注意喚起

・経済産業省┃「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りまとめました

この記事の著者:電巧社セキュリティブログ編集部