近年、ランサムウェアや標的型攻撃(APT)の増加により、企業のネットワークセキュリティはかつてないほどの脅威にさらされています。

このようなリスクに対処するために、重要なセキュリティ対策のひとつとして「ネットワーク分離」が注目されています。

本記事では、ネットワーク分離の基本概念から、ネットワークセグメンテーションやマイクロセグメンテーションとの違い、さらにはランサムウェア対策としての活用方法まで詳しく解説します。

ネットワーク分離とは?

ネットワーク分離とは、社内のネットワークを異なるゾーンに分割し、外部からの攻撃やマルウェアの拡散を防ぐ手法です。

重要なデータを扱うシステムと、外部と通信するシステムを分離することで、万が一の攻撃に備えることができます。

ネットワーク分離の仕組みと種類

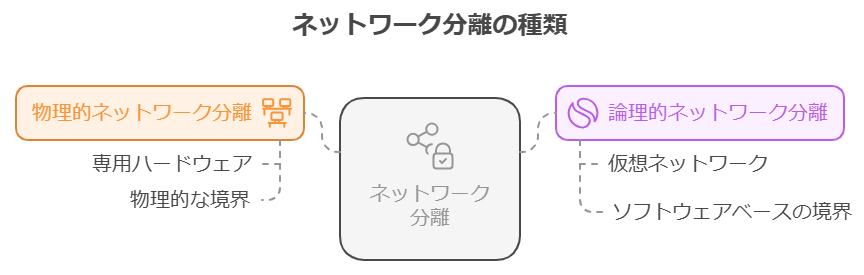

ネットワーク分離には、主に 物理的ネットワーク分離 と 論理的ネットワーク分離 の2つの手法があります。

それぞれの仕組みと特性を理解し、企業のセキュリティニーズに応じた適切な手法を選択することが重要です。

物理的ネットワーク分離

物理的ネットワーク分離とは、インターネット接続環境と社内システムを完全に分離する方法です。

具体的には、機密情報を扱うネットワークと、インターネットを利用するネットワークを別々のハードウェアで構築し、物理的に接続しないことで、不正アクセスや外部からの攻撃を完全に遮断します。

特徴

- インターネットと社内ネットワークを完全に分離:内部の機密データをインターネットと切り離すことで、外部攻撃の影響を受けるリスクを低減

- セキュリティの最高レベルを実現:ハードウェアレベルでの隔離により、ネットワーク間の不正な通信を防ぐ

メリット

- 極めて高いセキュリティ:外部からの攻撃やマルウェア感染のリスクを大幅に低減

- ゼロトラストに基づいた強固な対策が可能:インターネット経由の攻撃を根本的に防ぐため、ゼロトラスト環境の強固な基盤を構築できる

デメリット

- 業務の利便性が低下:データのやり取りを行う際、手動でのデータ移行が必要になる場合があり、業務効率が下がる可能性がある

- コストが高い:ネットワークを完全に分離するためには、専用のインフラ(ハードウェアやネットワーク機器)が必要で、導入・運用コストが増加

導入例

- 政府機関や軍事施設:機密情報を外部ネットワークと完全に隔離し、サイバー攻撃から保護。

- 金融機関:顧客の口座情報や取引データをインターネットとは別の環境で管理し、不正アクセスを防止

- 製造業(工場の制御システム):生産設備やSCADAシステムをインターネットから切り離し、不正操作やサイバー攻撃を防ぐ

論理的ネットワーク分離

論理的ネットワーク分離とは、VLAN(仮想LAN)や仮想ネットワーク技術を用いて、同一物理ネットワーク内で異なるネットワークを論理的に分割し、通信の範囲を制御する方法です。

物理的な分離を必要とせず、ソフトウェアやネットワーク設定によってアクセスを制御するため、業務の柔軟性を維持しながらセキュリティを強化できます。

特徴

- 同じ物理ネットワーク内で仮想的に通信を分離:ネットワークの柔軟性を保ちつつ、不正アクセスを防ぐ

- セキュリティと利便性のバランスを確保:データのやり取りをスムーズにしながら、セグメントごとにアクセス制御を適用可能

メリット

- 業務の柔軟性を維持しつつセキュリティを向上:特定のグループや部門ごとにアクセス制限を設け、不要な通信を遮断

- クラウドやリモートワーク環境に適応可能:仮想ネットワーク技術を活用し、どこからでも安全な通信環境を構築

デメリット

- 設定ミスによるリスク:不適切な設定を行うと、ネットワーク間のアクセスが制限されず、脆弱性が生じる可能性がある

- 運用負担が増加する可能性:適切なポリシー設定や監視が求められるため、IT管理者の知識と運用負担が増す

導入例

- クラウド環境を活用する企業:SaaSアプリケーションやIaaS環境で、社内ネットワークとクラウドリソースの通信を適切に管理

- リモートワーク環境:VPNを利用し、社内ネットワークとリモート接続ユーザーの通信を論理的に分離し、セキュリティを強化

- 大企業のITインフラ:複数の部門や業務システムごとにVLANを設定し、不要な通信を制限

ネットワーク分離とネットワークセグメンテーションの違い

ネットワーク分離と似たようなセキュリティ手法として、ネットワークセグメンテーションがありますが、どのように違うのでしょうか?

ネットワークセグメンテーションとは?

ネットワークセグメンテーションは、同じネットワーク内でアクセス制御を行い、ネットワークを論理的に分割する手法です。

これにより、不要な通信を制限し、内部の脅威が広がるのを防ぎます。

- ネットワークをゾーンに分割:部署ごと、業務システムごとに異なるセグメントを作成し、不要なアクセスを制限

- アクセス制御の強化:特定のユーザーやデバイスのみが、特定のシステムやデータにアクセスできるように設定

- 内部脅威の拡散を防止:万が一、攻撃者がネットワークに侵入した場合でも、他のセグメントへの移動を制限

ネットワーク分離 vs ネットワークセグメンテーション

- ネットワーク分離:異なるネットワークを完全に分離することで、外部からの侵入を防ぐ手法。

例えば、機密データを扱うシステムをインターネット接続から完全に切り離すことで、外部攻撃のリスクを排除する

- ネットワークセグメンテーション:同じネットワーク内でアクセス制御を行い、セキュリティレベルを向上させる手法。

例えば、社内ネットワークを複数のゾーンに分割し、不要なアクセスを制限することで、内部からの脅威を抑えることができる

主な違い

| 項目 | ネットワーク分離 | ネットワークセグメンテーション |

| 目的 | 外部からの完全な遮断 | 内部でのアクセス制御 |

| 適用例 | 重要データの保護(金融・医療など) | 企業内の業務ネットワーク管理 |

| メリット | 高度なセキュリティを確保し、外部攻撃を完全に遮断可能 | 柔軟なアクセス制御が可能で、業務効率を向上させる |

どちらを選ぶべきか?

ネットワーク分離が適しているケース

- 機密情報を扱う環境:金融機関、医療機関、政府機関など、高度なセキュリティが求められる場合

- 完全な外部遮断が必要な場合:外部からのアクセスを一切許可せず、安全性を最優先にする場合

- インターネット接続のリスクを排除したい:工場の制御システムやクリティカルインフラなど、サイバー攻撃の影響を受けやすい環境

ネットワークセグメンテーションが適しているケース

- 企業内ネットワークのセキュリティ強化:全社ネットワークを一元的に管理しながら、セグメントごとにアクセスを制御することでリスクを軽減する

- 業務の利便性を確保しつつ、セキュリティを向上したい:異なる部門間でデータを共有しながらも、不要なアクセスを防ぎたい場合

- クラウド環境の利用:SaaSやIaaSなどのクラウドサービスを活用しつつ、安全なアクセス管理を行う必要がある場合

ネットワーク分離とマイクロセグメンテーションとの違い

次にネットワーク分離とランサムウェア対策として最近注目されている「マイクロセグメンテーション」とは、どう違うのでしょうか?

マイクロセグメンテーションとは?

マイクロセグメンテーションは、ネットワーク内部の通信を細かく制御し、アプリケーションやワークロードごとにアクセス制限を行う技術です。

これにより、たとえ攻撃者がネットワーク内に侵入したとしても、他のシステムやアプリケーションへの横展開を防ぐことができます。

- ゼロトラストの考え方に基づく:すべての通信を信頼せず、都度検証するアプローチを採用。

- きめ細かいアクセス制御が可能:ユーザー、アプリケーション、ワークロード単位で厳格なポリシーを適用。

- クラウド環境やリモートワークに最適:分散した環境でも高いセキュリティを維持できる。

ネットワーク分離 vs マイクロセグメンテーション

- ネットワーク分離:物理的または論理的にネットワークを分割し、異なるネットワーク間の通信を完全に遮断する方法。

例えば、インターネットと社内システムを物理的に分けることで、外部攻撃のリスクを最小限に抑制する

- マイクロセグメンテーション:アプリケーションやワークロード単位で細かくアクセス制御を行う手法。

クラウド環境やリモートワークに適しており、ゼロトラストのアプローチを採用している

主な違い

| 項目 | ネットワーク分離 | マイクロセグメンテーション |

| 目的 | 物理的・論理的にネットワークを分割 | アプリケーション・ワークロード単位で制御 |

| 適用例 | 重要データの保護(金融・医療など) | クラウド環境やリモートワークのセキュリティ強化 |

| メリット | 外部攻撃を完全に遮断し、高度なセキュリティを確保 | きめ細かいアクセス制御が可能で、ゼロトラスト環境に最適 |

どちらを選ぶべきか?

ネットワーク分離が適しているケース

- 機密情報を扱う環境:金融機関、医療機関、政府機関など、極めて高いセキュリティが求められる場合。

- 完全な外部遮断が必要な場合:外部アクセスを一切許可しないシステム(例:軍事機関、製造業の制御システム)。

- オフライン環境を重視する場合:重要データをネットワークから完全に隔離し、サイバー攻撃のリスクをゼロに近づける。

マイクロセグメンテーションが適しているケース

- クラウド環境を利用する企業:クラウドベースのワークロードやSaaSアプリケーションを保護するために最適。

- リモートワーク環境を強化したい場合:どこからでも安全に業務を行えるよう、ユーザーごとに細かいアクセス制御を適用。

- 動的なアクセス管理が必要な場合:頻繁に変化するIT環境に適応し、リアルタイムでのセキュリティ管理を実現。

ネットワーク分離を活用したランサムウェア対策

ネットワーク分離は、以下のように活用することでランサムウェア対策として有効です。

感染経路を遮断して拡大を防ぐ

ネットワーク分離により、1台の端末がランサムウェアに感染しても、他のシステムへの拡散を防げます。

たとえば、物理的ネットワーク分離を実施すれば、感染したインターネット接続端末と社内の重要データを管理するシステムを完全に隔離できます。

論理的ネットワーク分離を活用すれば、アクセス制御によって感染拡大を抑えることが可能です。

感染拡大防止のポイント

- セグメント間の通信制御:異なるネットワークの通信を制限し、感染リスクを低減

- 重要システムの分離:財務・顧客データを扱うシステムを業務端末と切り離す

- リモートアクセスの管理:VPNやアクセス制御を強化し、安全な接続を確保

実際にネットワーク分離を導入した企業では、攻撃者がネットワークに侵入したものの、クリティカルなシステムへの影響を防ぐことができました。

バックアップデータを安全に保存

ネットワーク分離を活用することで、安全なバックアップを確保し、ランサムウェア感染時の迅速な復旧が可能になります。

感染するとデータが暗号化されますが、適切なバックアップがあれば復旧できるため、身代金を支払う必要がありません。

効果的なバックアップ戦略

- オフラインバックアップの利用:ネットワークから切り離したバックアップを保持。

- 分離されたバックアップ環境:メインの業務ネットワークとは異なる場所でバックアップを管理。

- 定期的なバックアップと検証:データ復元のテストを行い、確実なリカバリーを実現。

「3-2-1ルール」(3つのコピーを2種類のメディアに保存し、1つをオフサイトに保管)を適用することで、安全性を高めることができます。

他ソリューションと併用可能なので多層防御で保護できる

ネットワーク分離単体でも防御効果はありますが、EDR(エンドポイント検知・対応)やマイクロセグメンテーションなどのほかソリューションを組み合わせることができ、さらに強固な対策が可能になります。

EDRとの併用

- 端末の監視:不審な挙動や異常な通信を検出

- 自動封じ込め:感染端末をネットワークから即時隔離

- 攻撃の分析:侵入経路や攻撃手法を特定し、再発防止策を実施

マイクロセグメンテーションとの併用

- 最小特権アクセスの適用:必要最小限の権限のみ付与し、不要なアクセスを排除

- 動的アクセス制御:リアルタイム監視で不審な通信をブロック

- 通信制限:特定のアプリケーションやサーバー間の通信のみ許可し、感染リスクを低減

まとめ

ネットワーク分離は、企業のセキュリティ対策として極めて有効な手法であり、特に機密データを扱う環境では外部攻撃を完全に遮断できる利点があります。

一方で、業務の利便性を考慮し、ネットワークセグメンテーションやマイクロセグメンテーションと併用することで、より柔軟で高度なセキュリティ対策を実現できます。

本記事で解説したように、ネットワーク分離はランサムウェア対策としても有効であり、感染拡大の防止やバックアップ環境の保護に寄与します。

また、EDRやマイクロセグメンテーションと組み合わせることで、ゼロトラストに基づく強固な防御体制を構築することが可能です。

企業のセキュリティ対策は、単一の手法に依存するのではなく、ネットワーク分離を基盤としながらも、適切なセグメンテーション技術やエンドポイント対策を組み合わせることが鍵となります。

自社の業務形態やセキュリティ要件に応じた適切な施策を導入し、サイバー攻撃のリスクを最小限に抑えることが重要です。

【参考サイト】

・IT用語辞典 e-Words┃ネットワーク分離(インターネット分離)とは

この記事の著者:電巧社セキュリティブログ編集部