EDRを回避する:進化する攻撃者の戦術

企業がサイバーセキュリティ対策を強化する中で、最も一般的に導入されている防御策の1つがエンドポイント検出と応答(EDR)です。

EDR ソリューションは、エンドポイント上の不審な活動を検出、調査、対応するように設計されています。

しかし、サイバー脅威が高度化するにつれて、攻撃者は検出を回避するための新たなテクニックを開発し続けています。

このようなサイバー脅威との継続的な戦いにおいて、EDRは堅牢なセキュリティ戦略の重要な要素であり続けています。

しかし、包括的なセキュリティを実現し、侵害に備えるためには、EDRを補完し、新たな脆弱性に効果的に対処するための追加戦略が必要です。

まずはEDRの仕組みを理解しよう

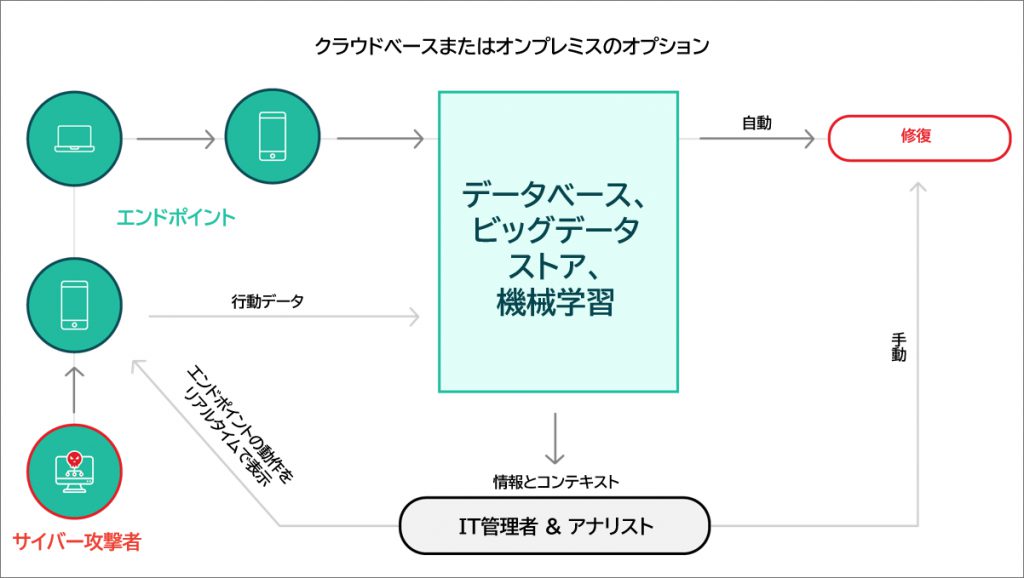

EDRシステムは、ネットワーク上のローカルデバイスにエージェントを配置することで機能します。

各エージェントは独立して動作し、割り当てられたデバイスの不審な動作を継続的に監視し、詳細なデータを収集します。

この情報は集中管理されたハブに送られ、そこで分析が行われる。データの処理と解釈には、人工知能(AI)や機械学習(ML)などの高度な技術が採用されます。

この分析から開発された統計モデルは、潜在的な脅威をリアルタイムで検知するのに役立ちます。

EDR ソリューションは、継続的な監視とデータ収集により、脅威の発生時にその脅威を特定して対処し、エンドポイントの活動やサイバー攻撃の試みに関する貴重な洞察を提供します。

プロセス、プログラム、ファイル・アクセスの詳細を調査することで、EDR ソフトウェアは悪意のある活動を防止し、組織を標的とする脅威に対するセキュリティ・チームの理解を深めることを目的としています。

攻撃者はどのようにEDRを回避するのか?

1.ファイルレスマルウェアとインメモリ攻撃

ファイルレスマルウェアとインメモリ攻撃は、現代のサイバーセキュリティにおいて最も巧妙な脅威の一つとして浮上しています。

ファイルレス攻撃は、ディスク上に検出可能なファイルを作成することなく、システムメモリ内で悪意のあるコードを直接実行することで検出を回避します。

この方法により、攻撃者はファイルベースのスキャンに依存する従来のセキュリティ・ツールを回避することができます。

最近の攻撃は、こうした手法の普及と危険性の高まりを浮き彫りにしています。

クラウドセキュリティ企業Wizの研究者は、2023年にクラウドワークロードを標的としたPythonベースのファイルレスマルウェアを発見しました。

PyLooseと名付けられたこの攻撃は、XMRig Minerをメモリに直接ロードするPythonコードで構成されていました。

研究者によると、クリプトマイニングに使用されている約200のPyLooseインスタンスが見つかったといいます。

2.LOTL(Living Off the Land)

LOTL(Living Off the Land)とは、既存のシステムツールや正規の管理ユーティリティを悪用して悪意のある活動を実行し、従来の検知メカニズムを回避する、洗練されたステルス性の高いサイバー攻撃手法です。

完全にメモリ内で動作することでディスク上にファイルを作成することを特に回避するファイルレスマルウェアとは異なり、LOTLは、攻撃者がさまざまな攻撃フェーズで正当なシステム機能を使用する、より広範な戦術を包含しています。

例えば、2022年後半から活動しているマルウェア「Astaroth」は、PowerShellやWindows Management Instrumentation(WMI)などの組み込みツールを操作に活用することで、LOTLのテクニックを披露しています。

Astarothは、ディスクベースの検出を回避するためにファイルレス手法を採用していますが、その主な戦略は、これらの正規ユーティリティを使用してコマンドを実行し、データの流出を促進することで、その活動を通常のシステムプロセスと融合させることです。

このアプローチは、RAM内で悪意のあるペイロードを実行することだけに焦点を当てた従来のインメモリマルウェアとは対照的であり、ファイルレス操作と正規のシステムツールの悪用の両方に対応する高度な検出手法の必要性を強調しています。

3.暗号化と難読化

暗号化と難読化は、攻撃者がセキュリティ・システム、特にEDRソリューションによる検知を回避するために採用する高度なテクニックです。

悪意のあるペイロードを暗号化または難読化することで、攻撃者はコードの本質を隠蔽し、セキュリティ・ツールが脅威を効果的に分析・検知することを困難にします。

暗号化には、ペイロードを正しい復号キーがないと読み取れない形式にエンコードすることが含まれ、難読化には、解析ツールやリバースエンジニアを混乱させるためにコードの外観や構造を変更することが含まれます。

暗号化には、ペイロードを適切な復号化キーなしでは読めない形式にエンコードすることが含まれ、難読化には、解析ツールやリバースエンジニアを混乱させるためにコードの外観や構造を変更することが含まれます。

こうしたテクニックの顕著な実例として、2023年に観測されたCluster Bombキャンペーンがあります。

攻撃者は、ランサムウェアのペイロードを隠すために高度な暗号化を、コードの構造を変更するために難読化を使用し、従来のセキュリティ対策を効果的に回避していました。

Cluster Bombマルウェアは、複雑なアルゴリズムで暗号化されていたため、感染初期段階では従来のEDRシステムがその内容を分析することができませんでした。

さらに、攻撃者は難読化技術を使用してコード構造を継続的に変更し、セキュリティ・ツールが脅威を認識して対応することを困難にしていました。

このような手口を用いることで、Cluster Bombキャンペーンは従来のセキュリティ対策を効果的に回避し、暗号化された脅威と難読化された脅威の両方に対応できる高度な検知戦略の必要性を浮き彫りにしました。

4.サプライチェーン攻撃

サプライチェーン攻撃は、信頼できるベンダーが提供するソフトウェアやアップデートを悪用して、標的のシステムに侵入するものです。

正規のソフトウェアやアップデートの中に悪意のあるコードを埋め込むことで、攻撃者はベンダーとそのクライアントの間の信頼を悪用し、コードが信頼できるソースから提供されているように見えるため、EDRソリューションの検出を困難にします。

2021年のKaseyaランサムウェア攻撃は、従来のEDRシステムが効果的にバイパスされたサプライチェーン攻撃の顕著な例です。

攻撃者は、ITマネジメントとモニタリングに広く使用されているKaseyaのVSA(Virtual System Administrator)ソフトウェアの脆弱性を悪用しました。

日常的なソフトウェアアップデートに悪意のあるコードを埋め込むことで、攻撃者はKaseyaのクライアントにランサムウェアを配布し、世界中の何百もの組織に影響を与えました。

侵害されたアップデートは、EDRソリューションによって信頼され、正規のソースと関連付けられているために、埋め込まれたマルウェアを疑わしいものとしてフラグを立てることができませんでした。

5.ポリモーフィズムとメタモーフィズム

ポリモーフィズムとメタモーフィズムは、マルウェアがセキュリティ・システムによる検出や分析を回避するために使用する2つのテクニックです。

ポリモーフィズムは、マルウェアが元の機能を維持したまま、実行するたびにコード構造を変更することです。

この手法により、マルウェアは自身のユニークなインスタンスを生成できるため、シグネチャベースの検知システムによる特定やブロックが困難になります。

ポリモーフィズムの例としては、新しいシステムに感染するたびにコードを変更するStorm Wormがあり、従来のアンチウイルス検出を回避しています。

メタモーフィック・ウイルスは、拡散する際に継続的にコードを変化させるため、静的シグネチャベースのウイルス・スキャナでは検出が困難です。

この変容は、統計的にほぼ検出不可能な新しいクラスのマルウェアにつながる可能性があります。

さらに、これらのウイルスは、より深い静的解析を複雑にするコード難読化テクニックを採用しており、制御された環境で実行されていることを認識すると動作を変更することで、エミュレータなどの動的アナライザを出し抜くことさえできます。

変成型ウイルスの例としては、2000年にリリースされたZ0mbieのWin95/Zmistがあります。

このウイルスはその複雑さで知られ、専門家からは 「これまでに書かれた中で最も複雑なバイナリウイルスの1つ」と評されました。

Zmistはエントリー・ポイント・オブスキュアリング(EPO)技術、ポリモーフィック・デクリプター、コード統合やコードセグメント間のジャンプ命令の挿入といったユニークな手法を採用していました。

その巧妙なカモフラージュにより、従来の検知手法に対して非常に有効であり、高度なメタモーフィック型マルウェアの課題を浮き彫りにしています。

6.ルートキット

ルートキットは、システムに深く侵入することでEDRシステムによる検出を回避するように設計された、特に狡猾なマルウェアの一種です。

例えば、LockBitランサムウェアは、TDSSKiller のようなツールを利用して、EDR の保護を静かに無効にすることで、このテクニックを例証しています。

LockBitは、カーネルレベルでシステムプロセスを操作するルートキット技術を採用しており、従来のセキュリティ対策からその活動を効果的に隠しています。

同様に、Sandfly Security が分析した Linux stealth rootkit は、このようなマルウェアがどのようにオペレーティングシステムに統合され、高度な回避方法を駆使して検知を逃れるかを示しています。

これらのルートキットは、従来の監視ツールのレーダーをかいくぐって動作することで、EDRシステムの脆弱性を悪用します。

7.BYOVD(Bring Your Own Vulnerable Driver)

BYOVD(Bring Your Own Vulnerable Driver)は、サイバー犯罪者がEDRシステムやその他のセキュリティ対策を回避するために使用する高度な手口です。

この手法では、ターゲット・システムに既にインストールされている正規のドライバの既知の脆弱性を悪用します。

これらの脆弱なドライバを利用することで、攻撃者はアラームを作動させることなく、悪意のあるコードを実行したり、セキュリティ機能を無効にしたりすることができます。

例えば、最近のRansomHubランサムウェアの亜種は、BYOVDを使用し、脆弱なドライバ内にペイロードを埋め込むことで、EDR保護を静かに無効化し、検出を効果的に回避しています。

この手口は、攻撃戦略がますます洗練されてきていることを浮き彫りにしており、新しい脅威だけでなく、既存の信頼できるシステム・コンポーネントの悪用にも対処できるセキュリティ・ソリューションの必要性を強調しています。

EDR回避からどう守るか?

ホストベースのファイアウォール、VPN、侵入防御システム(IPS)、データ損失防止(DLP)エージェントなど、エンドポイントに堅牢なセキュリティ・ソリューションを導入していても、EDRシステムは巧妙な攻撃者によって回避される可能性があります。

EDRシステムは、依然として巧妙な攻撃者に迂回される可能性があります。

EDRが回避されると、侵害されたシステムはもはや保護されていないというシグナルを発します。

侵入されたシステムに対する即時の修復オプションは限られているかもしれませんが、より大きな懸念は、攻撃者による横方向の移動(ラテラルムーブメント)のリスクです。

そこで重要な役割を果たすのが、パーベイシブ・マイクロセグメンテーションです。

ネットワークをセグメント化することで、マイクロセグメンテーションは攻撃対象領域を減らし、攻撃者が他のシステムへ横方向に移動する能力を制限します。

例えば、攻撃者が1つのシステム(患者ゼロ)の侵害に成功し、ネットワークをスキャンしてさらなる標的を特定した場合、マイクロセグメンテーションによって、特定されたシステムは隔離され、安全な状態を維持し、侵害を封じ込めることができます。

このアプローチは、1つのセグメントが侵害された場合でも、残りの組織とその重要な資産を保護するのに役立ちます。

侵入を想定し、封じ込めを優先するゼロ・トラスト戦略を採用することで、この防御層は強化されます。

マイクロセグメンテーションは二重の防御戦略を提供します。

例え1つのセグメントが侵害されたとしても、もう1つのセグメントは依然として安全であり、侵害されたセグメントからネットワークを保護し続けます。

マイクロセグメンテーションは他に何を提供するのでしょうか:

1.侵害を封じ込める: ネットワーク内での脅威の拡散を制限し、潜在的な侵害の影響を低減します

2.攻撃対象領域と影響範囲の最小化: ネットワークを分離された小さなセグメントに分割することで、攻撃への露出を低減します

3.きめ細かな制御を可能に: セグメントごとに詳細なアクセス制御とポリシーを提供することで、セキュリティを強化し、不正アクセスを低減します

4.可視性の強化: ネットワーク・トラフィックと相互作用に対する深い洞察を提供し、異常の検出を支援します

5.セキュリティ対策の適応: 進化する脅威に基づき、セキュリティを柔軟に調整できます

6.脅威の隔離:ネットワーク内での攻撃者の動きを制限し、重要な資産や機密データを保護します

7.保護の拡張: エンドポイントレベルを超えてアプリケーションとデータを保護します

結論として、EDRはエンドポイントレベルでの脅威の特定と対応において重要な役割を果たしますが、マイクロセグメンテーションを導入することで、その効果を大幅に補完することができます。

マイクロセグメンテーションは、ネットワークを隔離されたセグメントに分割することで、防御のレイヤーを追加し、侵害の拡大を抑制します。

このアプローチは、脅威を管理・隔離する能力を高めるだけでなく、エンドポイントが侵害された場合でも、より広範なネットワークへの影響を最小限に抑えることを保証します。

マイクロセグメンテーションとEDRを統合することで、組織はより強固で包括的なセキュリティ体制を実現し、重要な資産を効果的に保護し、進化するサイバー脅威の状況に適応することができます。

マイクロセグメンテーションは、侵害を封じ込め、ネットワークを保護する弾力性のあるバリアを作成することで防御を強化し、EDRソリューションを補完する重要な役割を果たします。

マイクロセグメンテーションがお客様のセキュリティ戦略を強化し、既存のEDRソリューションとシームレスに連携する方法については、公式サイトまでお問い合わせください。がら、大胆に未来に向かって邁進することができます!

詳細については、ColorTokens(カラートークンズ)公式サイトでお問い合わせください。

翻訳元記事

「Bypassing EDR: The Evolving Tactics of Attackerst」

最終更新日:2024/9/4

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部