第一世代のネットワークセグメンテーションとソフトウェア定義のマイクロセグメンテーションの比較

ネットワークのセグメンテーションは、長い間ネットワーク・セキュリティの礎となってきました。

初期の段階では、VLAN(バーチャル・ローカル・エリア・ネットワーク)とアクセス・コントロール・リスト(ACL)が第一世代のセグメンテーションの基礎を形成していました。

このアプローチはブロードキャスト・ドメインを分離し、ネットワーク・セグメント間のトラフィック・フローを制限しました。

VLAN ACL は基本的なレベルのセグメンテーションを提供する一方で、いくつかの制限に悩まされています。

VLAN ACLはセグメンテーションの貴重な初期レイヤーを提供する一方で、最新のネットワークを完全に保護するために必要な敏捷性と粒度を欠いています。

この静的なアプローチでは、ランサムウェアが VLAN 間で拡散するとネットワーク全体に感染する可能性があるなどの脆弱性が残ります。

この序文では、VLAN ACL を使ったセグメンテーションと、それに続くホストベースのソフトウェア定義のマイクロセグメンテーションが、最新のネットワークをセキュアにするための優れたソリューションであることを説明します。

VLAN ACL の欠点と、マイクロセグメンテーションがこれらの問題にどのように対処し、ネットワーク・セキュリティによりきめ細かくダイナミックなアプローチを提供するかについて、さらに深く掘り下げていきます。

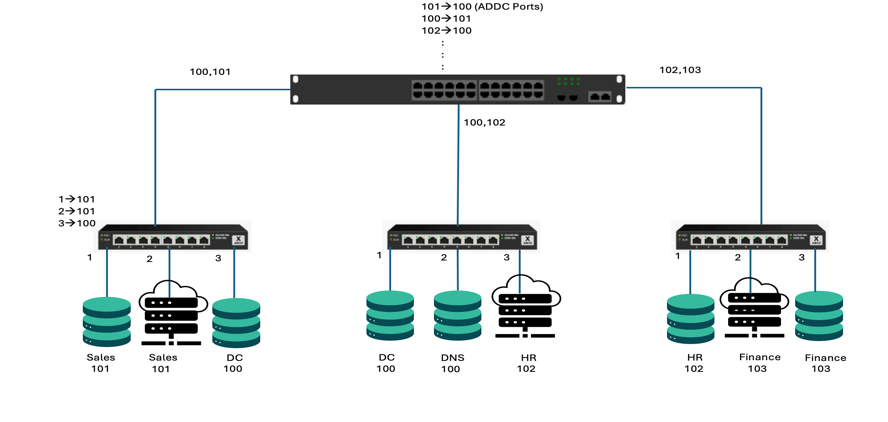

ACLによるVLANセグメンテーション

VLANとアクセス・コントロール・リスト(ACL)を使用した従来のセグメンテーションのアプローチは、機能またはセキュリティの必要性に基づいて特定のVLANにデバイスを割り当てることによって、ブロードキャスト・ドメインを分離することに依存しています。

ACLは、VLAN間のトラフィックの流れを制御するために、これらのVLANの境界にあるルータまたはスイッチに設定されます。

これらのACLは、送信元と宛先のIPアドレス、プロトコル、ポートなどのパラメータに基づいて、「許可」または「拒否」のルールを定義します。

セグメントは、ゾーン内の類似資産のグループに基づいて作成されます。

ACLを使ったVLANセグメンテーションには、スイッチなどのネットワーク・デバイスがVLANやゾーンを作成する必要があります。

このソリューションでは、デバイス上の物理インターフェイスと仮想インターフェイスをグループ化し、ネットワーク上の特定のインターフェイスを通過するトラフィックを制御します。

ACLを使用したVLANによるセグメンテーションの実装プロセスを見てみましょう:

- すべてのポートをアクセスポートとして設定する

- スイッチセキュリティの設定

・物理アクセスの制御

・ロールベースのユーザーアカウントの作成

・Telnetポートをアカウントとパスワードのみのアクセスに制限する

・ ポートセキュリティの有効化

・トランクの設定 - VTP/MVRPの設定(オフ推奨)

- VLANの作成

- 各VLANにIPアドレス範囲を割り当てる

- ポートをVLANに割り当てる

・ IPアドレスで(ほとんどの静的有線ネットワークで推奨)

・ MACアドレス

・ ポート割り当て

・ 動的割り当て(ほとんどのワイヤレスネットワークと共有スイッチポートネットワークで推奨)

・ プロトコル別

・ アプリケーション別 - ネイティブVLANからすべてのデータVLANを削除する

- 未使用の接続ポートを未使用のVLANに割り当てる

- VLAN間ルーティングの設定

- L2 ACLとVACLの作成と適用

- L3 ACLの作成と適用

図:VLAN ACLを使用したセグメンテーション

課題

- 新しいサーバーポート設定の更新が必要

- 新しいスイッチACLの複製が必要

- VLANによるきめ細かなセグメンテーションができない

- VLANホッピング、TCAM枯渇の影響を受けやすい

ACL を使用した VLAN のセグメンテーションは、ネットワーク・スイッチの CAM と TCAM の限界に起因するスケーラビリティの問題があり、ネットワークの規模が大きくなるにつれてパフォーマンスの低下やパケットのドロップを引き起こします。

VLANメンバーシップとアクセス制御エントリの手動コンフィグレーションは、煩雑でミスが発生しやすく、俊敏性とセキュリティ脅威への対応力を妨げる。CAMテーブルのオーバーフローなどのVLAN攻撃によってセキュリティ問題が発生し、攻撃者が弱点を突いて不正アクセスを維持できるようになります。

複雑なセットアップ、管理、追加コンポーネントの要件は、ネットワークの複雑さとコストを増加させます。

さらに、VLANとACLには、きめ細かなセキュリティ・ポリシーの実施と動的環境への適応能力がないため、ゼロ・トラスト原則と動的アクセス制御の実装が妨げられ、最終的にネットワークのセキュリティと回復力が損なわれます。

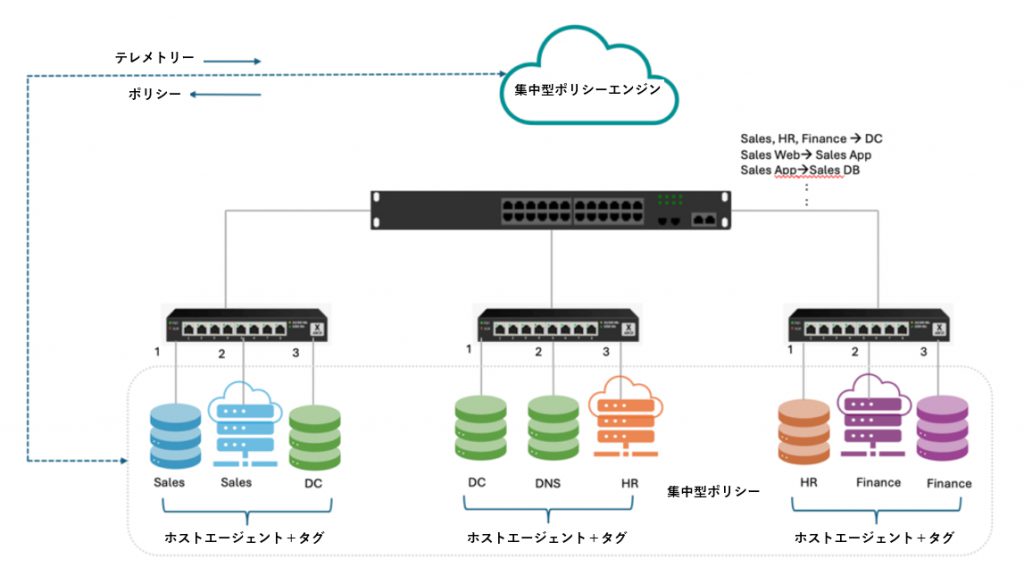

マイクロセグメンテーションの台頭:セキュリティと柔軟性を強化する未来

ホストベースのソフトウェア定義マイクロセグメンテーションは、従来のネットワーク境界の安全性確保から、各デバイスやエンドポイントの個別安全性確保へと焦点を移し、ゲームチェンジャーとして登場しました。

また、ホストベースのマイクロセグメンテーションは、OSネイティブのファイアウォールを活用して、個々のホストに個別のルール・セットを割り当てます。

このアプローチにより、セキュリティ・ポリシーが各システム固有の要件や脆弱性に合わせて調整され、全体的な保護が強化されます。

これにより、ネットワーク・トラフィックをきめ細かく制御し、重要な資産を潜在的な脅威から効果的に隔離して保護することができます。

セグメンテーションに関するVLANやACLの制限とは異なり、マイクロセグメンテーションは各ホストに独自のセキュリティ・ルールを与え、比類のないきめ細かさと適応性を提供します。

組織に合わせてシームレスに拡張できるセキュリティ・ソリューションを想像してみてください。

マイクロセグメンテーションは、ホストレベルで動作することでこれを実現します。

新しいデバイスや仮想マシンがネットワークに参加すると、そのセキュリティ・ポリシーがシームレスに追従し、一貫性のあるきめ細かな制御が保証されます。

これにより、ネットワークの変更に対応するために常に調整を必要とする従来の手法の複雑さや制約が解消されます。

ホストベースのマイクロセグメンテーションは、ネットワークのポート番号やIPアドレスのみに依存する従来の第一世代のネットワークセグメンテーション手法の限界から脱却します。

その代わりに、管理者は “タグ “に基づいてポリシーを定義することができます。

このアプローチは、運用効率を犠牲にすることなく、新たなレベルのきめ細かさ、適応性、堅牢な保護を実現し、ポリシー管理を劇的に簡素化し、プロセスを合理化し、従来のネットワーク中心のセキュリティ・モデルを悩ませていた複雑さを解消します。

これは、ITインフラストラクチャが常に進化・拡張している今日のダイナミックな環境において、特に価値のあるものです。

図: ホストベース、ソフトウェア定義のマイクロセグメンテーション

メリット

- 簡素化されたポリシー

- きめ細かなセキュリティ(Web、アプリ、DB)

- ネットワークの変更はセキュリティ・ポリシーに影響しない

ColorTokens(カラートークンズ)の革命的なホストベースのマイクロセグメンテーションソリューションで、サイバーセキュリティの力を解き放ちましょう。

従来のセキュリティの制約に別れを告げ、かつてない積極的なアプローチでデジタルアセットを保護します。

ColorTokens Xshield(カラートークンズ エックスシールド)は、データを保護するだけでなく、エコシステム全体を進化する脅威から守ります。

ぜひColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「First Generation Network Segmentation vs Software-Defined Microsegmentation」

最終更新日:2024/7/16

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部