サイバー攻撃というと、「突然システムが止まる」「重要なデータが暗号化される」といった“派手な被害”を想像しがちです。

しかし、実際の攻撃はそんなにわかりやすいものばかりではありません。

企業ネットワークに一度侵入した攻撃者が、社内のパソコンやサーバーを次々と乗っ取っていく――。

そうした静かに、そして着実に被害を広げる攻撃手法が「ラテラルムーブメント」です。

このブログでは、ラテラルムーブメントとは何か、その流れや特徴、そして企業が取るべき具体的な対策までをわかりやすく解説します

ラテラルムーブメントとは?

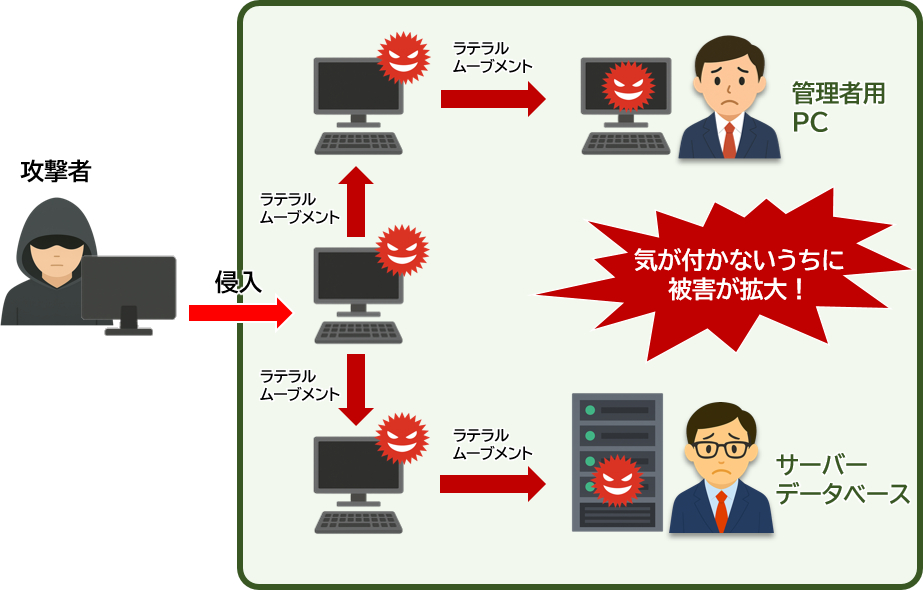

ラテラルムーブメントとは、攻撃者が企業ネットワークへの初期侵入に成功した後、内部ネットワーク内で水平方向(横方向)に移動し、別のシステムや端末にアクセス範囲を広げていく行為を指します。

ここでいう「水平方向(横方向)」とは、社内ネットワークの中を、パソコンからサーバー、他の端末へと横に移動することを指します。

この動きは非常に気づかれにくいため、攻撃者は徐々に重要情報や権限に近づいていくことができ、複数の端末を渡り歩くことで被害が広がりやすくなるのが特徴です。

この用語は、英語の “lateral(横の)” と “movement(動き)” に由来しており、直接的な破壊や暴露行為を伴わないため、“静かな攻撃”とも呼ばれています。

主に標的型攻撃やランサムウェアの一部、APT(高度持続的脅威)などで多く見られます。

図:電巧社作成

ラテラルムーブメントの流れと具体的な手口

ラテラルムーブメントは、攻撃者が社内に侵入した後、徐々に横へとアクセス範囲を広げていく一連の流れを指します。

そのプロセスは、以下のような段階で進行していきます。

1. 初期侵入

メールの添付ファイルを開かせたり、VPNの設定ミスや古いシステムの脆弱性を突いたりして、まずは社内ネットワークへの足がかり(踏み台、仮の侵入地点)を得ます。

侵入時点ではまだ限定的な操作しかできませんが、ここからじわじわと範囲を広げていきます。

2. 権限昇格と認証情報の窃取

社内に入った攻撃者は、より多くの操作を行うために権限を引き上げ、管理者レベルのアクセス権を手に入れようとします。

この操作を防ぐには、「事前防御」が必要です。

同時に、他の社員のIDやパスワードなどの認証情報を盗み出し、次の侵入先を探る準備を進めます。

3. ラテラルムーブメントによる横展開

取得した認証情報を使い、社内のファイルサーバや業務システム、他の端末などに次々とアクセスしていきます。

この段階で、社内の複数の部門やシステムが静かに乗っ取られていき、被害範囲が一気に広がっていきます。

4. 目的の達成

最終的には、重要なファイルの窃盗、データの破壊、ランサムウェアで暗号化して身代金を要求するといった本格的な攻撃が実行されます。

こうした一連のプロセスは、わずか数時間で完了するケースもあれば、数週間にわたって静かに進められるケースもあります。

攻撃者は監視の目を避けながら、必要な情報や権限を少しずつ収集し、企業の中枢へと侵入を深めていくのです。

そして最終攻撃が行われて初めて「事件」として表面化するケースも多く、すでに複数のシステムが支配されていることも少なくありません。

ラテラルムーブメントを防ぐための具体策

1. マイクロセグメンテーションで通信を制御

マイクロセグメンテーションは、ネットワークを「ひとつの大きな空間」として扱うのではなく、役割(ロール)やシステム単位(業界ではタグ、ラベル)で細かく“区切る”ことで、不要な通信をポート単位で物理的・論理的に遮断するセキュリティ技術です。

この技術を使用すれば、営業部門の端末から経理サーバーにアクセスする必要がない場合、その通信を最初から禁止しておくことができます(業務でログインを教えない、という人海戦術ではなく、システム的にポート単位で接続を事前に拒否します)。

通信ごとに「誰が(ユーザーや端末)」「どこへ(サーバーやアプリ)」「なぜ(業務目的)」といった要素を定義し、必要最小限に絞ることで、仮に侵入されても拡散をブロックできます。

これは“火事が起きたときに、部屋ごとにドアを閉めて延焼を防ぐ”ような考え方です。

2. 特権ID管理と認証強化

ラテラルムーブメントでは、攻撃者が「権限の高いアカウント」を奪取して移動します。そのため、そうしたアカウント(特権ID)を厳重に管理することが重要です。

特権IDとは、システム管理者権限を所有する管理者アカウントやサーバーへ直接アクセスできるアカウントなど、重要な操作が可能なもの。

これらの利用には「一時的な貸し出し」「使用目的の記録」「使用後の自動パスワード変更」など、厳格な管理を行います。

加えて、MFA(多要素認証)を導入することで、パスワードだけではログインできないようにします。これにより、仮にIDとパスワードを盗まれても不正ログインは困難になります。

最近では、このIAM分野とEDRの分野を総称し、ITDR(Identity Threat Detection and Response)と定義している陣営も確認できます(例:Silverfortなど)。

3. 振る舞い監視(UEBA、EDR)

攻撃者は、正規の資格情報を使って内部を移動するため、一見すると「普通の社員が操作しているように見える」ことがあります。

そこで有効なのが、普段と異なる動きを察知する監視です。

UEBA(ユーザー・エンティティ行動分析)は、「いつもと違う時間帯にログインしている」「普段使わないファイルにアクセスしている」など、行動パターンの異常を見つけます。

EDR(エンドポイント検知・対応)は、端末側での動作を監視し、怪しい挙動(権限昇格の試み、メモリからの情報取得など)を検知して即時対応します。

このように、「何をしたか」ではなく「どう動いているか」を見ることで、通常のセキュリティでは見逃すような攻撃も捕まえることができます。

4. 最小権限の原則(PoLP)とアクセス制御

攻撃者が横展開できるのは、そもそもユーザーが必要以上のアクセス権を持っているからで、最初からアクセス権を厳しく絞っておけば、たとえ侵害されても被害を最小限に抑えられます(最小権限の原則:PoLP)。

社員には、業務に必要なシステムやフォルダだけへのアクセス権を与え、それ以外はブロックします(この業務は、かなり難しく、業務担当者=システム権限 という「認可」の設定をする必要があります)。

一時的な作業のためにアクセス権を付与する場合も、「期間限定」や「作業終了後の自動取り消し」などの制御を入れます(通常、一時的にアクセスを付与させた/終了後アクセスを剥奪する自動作業をするために、前述の特権ID管理製品が必要となります)。

このように、「必要なときだけ、必要な範囲だけ」アクセスできるようにするのがPoLPの基本です。

5. インシデント対応体制の強化

ラテラルムーブメントは、発見されたときにはすでに社内に広がっていることが多いため、迅速な封じ込めと復旧の準備が不可欠です。

具体的には、「攻撃を検知したときに誰が何をするか」「どの端末を隔離するか」「ログはどこから確認するか」といった対応手順をあらかじめ決めておくこと。

また、定期的に机上訓練(テーブルトップ演習)や実践演習を行い、いざというときに迷わず動けるようにしておきます。

この体制があるかどうかで、初動のスピードと被害の広がりが大きく変わります。が不可欠となってきます。

ラテラルムーブメント対策にはマイクロセグメンテーションがおすすめ!

様々な対策方法が出てきましたが、おすすめは事前防御でNISTや金融庁でも推奨されている「マイクロセグメンテーション」です。

弊社が取り扱っているColorTokens社のXshieldは、アメリカの政府機関などにも採用されているマイクロセグメンテーション・ソリューションです。

PCなどネットワークアセットごとに細かく分けて最小権限を付与することで、万が一ランサムウェアなどが侵入してきても、ラテラルムーブメントを行うことができず、被害の拡大を阻止します。

詳しくは、ColorTokens 公式サイトにてご確認ください。

まとめ

ラテラルムーブメントは、侵入された後の“横展開”によって、企業のシステム全体を乗っ取られる危険性がある非常に深刻な脅威です。

しかもその動きは目立たないため、発見されたときにはすでに被害が広がっているケースも少なくありません。

だからこそ大切なのは、「侵入されない」こと以上に、「侵入された後に広がらせない」対策です。

マイクロセグメンテーションをはじめとした内部拡散の防止策をしっかりと整え、組織全体でゼロトラストの考え方を取り入れることが、これからのセキュリティ対策において不可欠となってくるでしょう。

この記事の著者:電巧社セキュリティブログ編集部