近年デジタル化が進む一方で、企業のIT環境はかつてないほどの脅威にさらされています。

なかでも、業務システムや情報資産を人質に取る「ランサムウェア攻撃」は、企業の規模や業種を問わず深刻なリスクとして認識されつつあります。

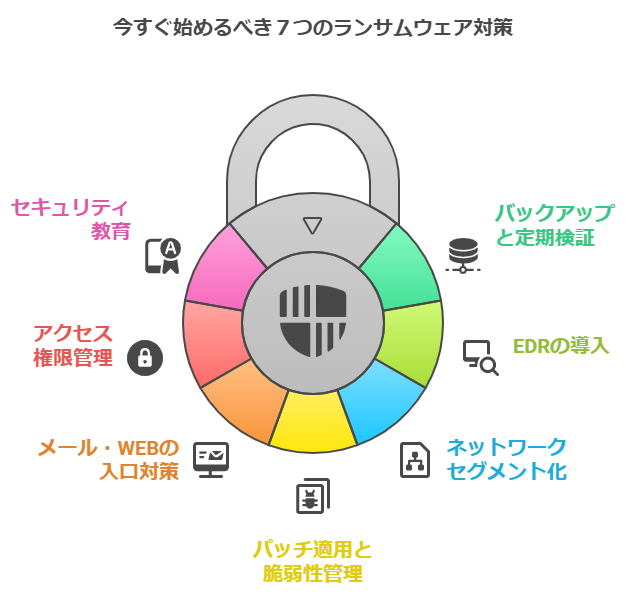

本記事では、ランサムウェアの基本をおさらいしつつ、企業が今すぐ始めるべき7つの対策を、セキュリティソリューションと合わせて解説します。

ランサムウェアとは?

ランサムウェアとは、コンピュータやサーバーに侵入し、内部のファイルを暗号化して使用不能にするマルウェアの一種です。

攻撃者はランサムウェアで暗号化した後、「暗号と解くキー(復号キー)と引き換えに身代金を支払え」と脅迫してきます。

最近では暗号化も行いつつ、盗み出したデータを公開すると脅す「二重恐喝」や、暗号化せずにデータ公開のみで脅してくる「ノーウェアランサム」といった亜種も登場しています。

一度感染すると業務が完全に止まり、復旧に多大なコストと時間を要することから、企業にとっては事業継続を揺るがす深刻なリスクとなっています。

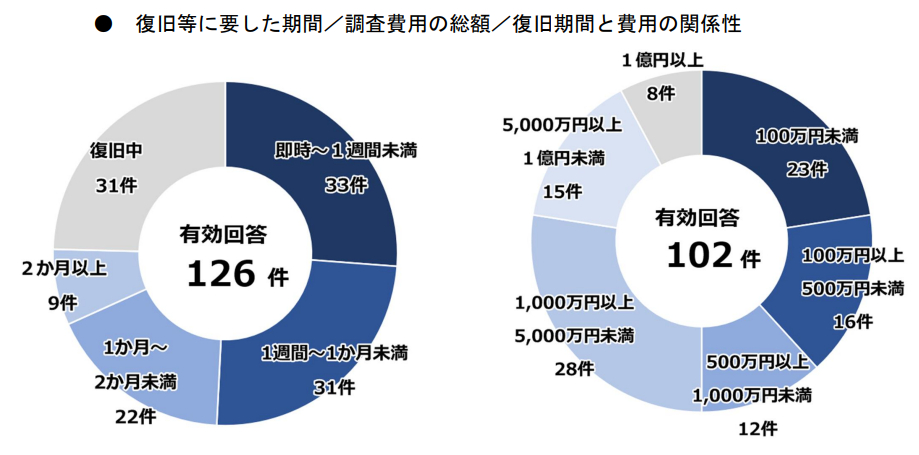

警察庁が発表した資料「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を見ると、被害を受けた団体が復旧に要した期間は、1週間未満が1/4ほどで、その多くが1ヶ月近く、もしくはそれ以上かかっています。

復旧費用は1,000~5,000万円未満が最も多く、なかには1億円以上かかった企業もあり、金銭的な負担が大きいことが見て取れます。

引用:警察庁┃令和6年におけるサイバー空間をめぐる脅威の情勢等について

また近年は攻撃の高度化から、侵入を完全に防ぐことが難しくなってきており、「感染しても被害を最小限に抑える」ことを前提とした対策が求められるようになっています。

今すぐ始めるべき7つのランサムウェア対策

このようなランサムウェアの侵害に対して、企業はどういった対策を行えばよいのでしょうか?

ここでは、今すぐ始めるべきランサムウェア対策7つを、対策ソリューションも合わせて紹介します。

1. バックアップ体制の見直しと定期検証

ランサムウェアに感染しても、迅速に業務を再開できるかどうかはバックアップの有無にかかっています。

また、バックアップが暗号化や削除の被害を受けないよう、ネットワークから切り離した保存メディア(物理的隔離)や、通常のシステムから直接アクセスできない領域(論理的隔離)で保持することも重要です。

また、日常的に復元テストを行い、「復元できるバックアップ」であることを確認しましょう。

こうした対策は、ランサムウェアだけでなく地震や火災などの障害発生時にも事業を継続するためのBCP(事業継続計画)の観点からも不可欠です。

関連ソリューション:

- バックアップ/リストアソリューション

- クラウドストレージ(WORM対応)

- BCP対策ツール

2. EDRによる感染の早期検知と封じ込め

従来のアンチウイルスでは対応しきれない高度な攻撃に対しては、EDR(Endpoint Detection and Response)を活用することが効果的です。

エンドポイントの動きを常に監視し、不審な挙動を検知すると即座に隔離・封じ込めを行うことで、被害の拡大を防げます。

また、EDRを補完する形で、NGAV(次世代アンチウイルス)を併用することで、既知・未知のマルウェアをより高精度に防御できます。

さらに、EDRに加えてネットワークやクラウド、メールなど複数領域の情報を統合的に分析・対応したい場合は、XDR(Extended Detection and Response)の導入も有効です。

関連ソリューション:

- EDR(エンドポイント検出と対応)

- NGAV(次世代アンチウイルス)

- XDR(統合型検出と対応)

3. 社内ネットワークのセグメント化

会社の全端末が社内ネットワークを自由に接続できる状態では、1台の端末が感染しただけで、社内全体の業務停止につながるリスクがあります。

ランサムウェア感染の拡大を防ぐには、社内ネットワークを細かく分割し、不要な通信を制御することが重要です。

このようなリスクを低減するには、マイクロセグメンテーションが効果的です。

端末やシステム単位でネットワークを分割・分離し、最小限の通信のみを許可することができるので、被害の拡散を防ぎます。

また、ネットワークアクセス制御(NAC)を導入すれば、未承認の端末からの接続を遮断し、感染経路を限定することができます。

さらに、ゼロトラストネットワーク構成を取り入れることで、ネットワーク全体を常に検証・制御する仕組みを確立できます。

関連ソリューション:

- マイクロセグメンテーション

- NAC(ネットワークアクセス制御)

- VLAN(仮想LAN)

- ZTNA(ゼロトラストネットワーク構成)

4. パッチ適用と脆弱性管理の徹底

ソフトウェアなどの脆弱性を放置することは、攻撃者が容易に入り込める入口を作っていようなもので、社内システムへの侵入の危険性が高まります。

OSやソフトウェアの更新は可能な限り自動化し、パッチの適用状況を正確に把握できるよう、社内のIT資産ごとに管理体制を整える必要があります。

そのためには、パッチ管理ツールを活用して更新作業の効率化を図るとともに、脆弱性スキャナーで未修正のリスクを定期的に可視化することが有効です。

あわせて、社内機器の構成やバージョン情報を一元管理できるIT資産管理ソフトウェア(ITAM)を導入すれば、脆弱性管理を日常業務として定着させやすくなります。

関連ソリューション:

- パッチ管理ツール

- 脆弱性スキャナー

- ITAM (IT資産管理ソフトウェア)

5. メール・Webの入口対策

ランサムウェアの多くは、メールの添付ファイルやWebアクセスから侵入してきます。

特に、巧妙に偽装されたフィッシングメールや不正なリンクを通じて、ユーザーの操作を誘導する手口が増えています。

このようなリスクに対応するには、セキュアメールゲートウェイ(SEG)を導入してメール経由の脅威をブロックし、リンクや添付ファイルを自動で検査・隔離する仕組みを整えることが効果的です。

また、業務で利用するWebアクセスについても、リモートブラウザ分離(RBI)を用いて安全な仮想環境で表示させることで、悪意あるコードの実行を防げます。

加えて、添付ファイルや未知のプログラムを実行前に仮想環境で動作確認するサンドボックスも有効な対策となります。

関連ソリューション:

- SEG(セキュアメールゲートウェイ)

- RBI(リモートブラウザ分離)

- サンドボックス

6. 権限管理とゼロトラストアクセス制御

ランサムウェアは、暗号化だけでなく、管理者権限を奪取することで、企業全体のネットワークやシステムにも甚大な被害をもたらします。

そのため、すべてのユーザーや端末を無条件に信頼するのではなく、アクセスのたびに「誰が・どこから・何にアクセスするか」を検証するゼロトラストセキュリティの考え方に基づく体制構築が不可欠です。

その実現には、ID・アクセス管理(IAM)による権限の一元管理、ゼロトラストネットワークアクセス(ZTNA)による動的なアクセス制御、さらに多要素認証(MFA)によるなりすまし対策といった複数のソリューションを組み合わせることが効果的です。

加えて、アクセスログの記録と定期的なレビューも、内部不正や異常行動の早期発見につながります。

関連ソリューション:

- IAM(ID・アクセス管理)

- ZTNA(ゼロトラストネットワークアクセス)

- MFA(多要素認証)

7. セキュリティ教育と模擬訓練

どれほど高度な技術対策を講じていても、最終的には人の操作ミスが攻撃の糸口となってしまうケースが少なくありません。

社員一人ひとりのセキュリティ意識が、組織全体のリスクを左右すると言っても過言ではありません。

このリスクに備えるには、eラーニングによるセキュリティ教育プログラムや、実際の攻撃を模したフィッシング模擬訓練ツールによって、日常的に意識と判断力を高めていくことが有効です。

また、継続的に意識づけを行うためのセキュリティ意識向上サービスで、企業文化としてのセキュリティ定着を支援します。

関連ソリューション:

- セキュリティ意識向上サービス

- セキュリティ教育プログラム(eラーニング)

- フィッシング模擬訓練ツール

まとめ

ランサムウェアは、単なる「ウイルスの一種」ではなく、企業活動そのものを揺るがす経営リスクとして捉える必要があります。

「ランサムウェアの感染」という万が一の事態を“想定内”に変えることが、本当の意味で企業を守る最初の一歩となります。

そうした場合、単発的なセキュリティ対策では不十分です。

多層防御の考え方に基づき、「入口対策」「拡散防止」「検知・封じ込め」「復旧手段」「人的教育」などをバランスよく組み合わせた取り組みが求められます。

本記事で紹介した7つの対策は、いずれも比較的着手しやすい対策となっています。

まずは自社で実施できている項目と、まだ手が回っていない部分を洗い出し、リスクを可視化するところから始めてみてください。

弊社では、「3. 社内ネットワークのセグメント化」で挙げられていた、マイクロセグメンテーション技術を採用したセキュリティソリューション「ColorTokens Xshield」を取り扱っております。

PCやサーバーなどを細かい単位で分割して保護し、万が一ランサムウェアに感染しても、社内の横展開(ラテラルムーブメント)を防いで、被害を局所化します。

また、ネットワークを可視化できる「ビジュアライザー」も搭載していますので、社内のネットワークの動向がひと目で分かります。

他セキュリティソリューションとの併用も可能ですので、貴社のセキュリティ強化に最適のソリューションです。

詳しくは、ColorTokens 公式サイトからご確認ください。

この記事の著者:電巧社セキュリティブログ編集部