時には大きいことがいいとは限らない:マクロセグメンテーションとマイクロセグメンテーション

私がネットワークセキュリティエンジニアとして働いていた頃、よく「マクロセグメンテーションとマイクロセグメンテーションの違いは何ですか?」と尋ねられました。

両方とも強固なサイバー防御戦略の要素ですが、ゼロトラストアーキテクチャの中で異なる役割を果たします。

マクロセグメンテーションの理解

マクロセグメンテーションとは、共通の特性によってデバイスをグループ化し、明確に定義されたネットワークゾーンを作成することを指します。

- 場所:企業、データセンター、クラウド、またはリモート拠点

- 資産の種類:サーバーとエンドポイント

- 業務サービス:営業、サポート、財務、人事

このアーキテクチャは、物理的または仮想のルーター、スイッチ、ファイアウォールを用いて実装されるのが一般的です。

よく使われる方法の一つはVLAN(Virtual Local Area Network)であり、ネットワーク管理者がデバイスを論理的にゾーンへ整理できるようにします。

これらのゾーンを定義することで、組織は南北トラフィック、つまり外部ネットワークと内部ネットワーク間を移動するトラフィック(ウェブリクエスト、メール、ファイルダウンロードなど)を制御できます。

このトラフィックはレイヤー3のデバイスを経由してルーティングされ、ファイアウォール、ACL(Access Control List)、IDS/IPS(Intrusion Detection System/Intrusion Prevention System)、マルウェアスキャン、TLS(Transport Layer Security)検査などによる検査が行われます。

CISAは2025年7月29日に新しい出版物「The Journey to Zero Trust: Microsegmentation in Zero Trust, Part One, Introduction and Planning」を公開しました。

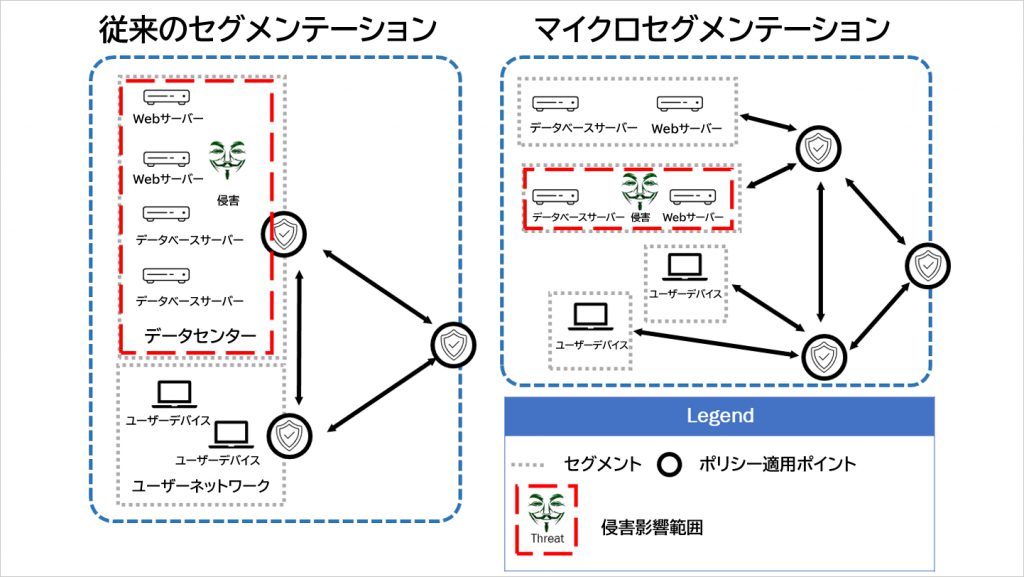

その中で、彼らはマクロセグメンテーション(Traditional segmentationと呼んでいます)とマイクロセグメンテーションの違いを説明しています。次の図を用いてその違いを視覚的に示しています。

図1. CISA出版物より: Microsegmentation in Zero Trust, Part One, Introduction and Planning, July 29, 2025 (電巧社で日本語に翻訳)

マクロセグメンテーションの限界

マクロセグメンテーションは外部からの脅威への露出を減らすのに役立ちますが、内部トラフィック、つまり同一ネットワークゾーン内での横方向の通信を制御するための粒度を欠いています。

そのため、ホスト間通信を悪用する内部の脅威に対して脆弱なままです。

例えば、VLAN内の1台のデバイスが侵害された場合、攻撃者はそのVLAN内の他のデバイスへ横方向に移動できる可能性があり、外部ネットワークの防御を完全に回避してしまいます。

ここで疑問が生じます。もしマクロセグメンテーションだけを選択した場合、その大きなセグメントの中の1つの資産が侵害されれば、すべての資産をランサムウェアやマルウェア攻撃に明け渡す覚悟はあるのでしょうか?

Gartnerはマクロセグメンテーションを「従来の」または第一段階のセグメンテーションアプローチと位置付けており、より深いセキュリティモデルの基盤を築くものとしています。

彼らのレポート「Implementing Segmentation for Zero Trust Networking, January 2024」の中で、マクロセグメンテーションがエンタープライズ環境を保護する上での限界を次のように説明しています。

「マクロセグメンテーションには限界があります。

なぜなら、クライアントからサーバーに向かうトラフィック、つまり外部トラフィックのみに焦点を当てているからです。

ネットワークの外部からデータが入ってくる際には、ネットワークセグメンテーションによってそのデータを検査し、フィルタリングすることが可能です。

しかし、もしネットワーク内部で悪意のある活動が起きている場合、従来型のセグメンテーションでは検知されない可能性があります」

小さくする:マイクロセグメンテーションへの移行

ここでマイクロセグメンテーションが重要になります。これは、無許可の横方向移動を阻止するための、より粒度の高い制御を可能にし、有効な業務プロセスは進行できるようにします。

攻撃者は、利用可能な数千もの攻撃手法のいずれかを用いて境界防御を突破します。

フィッシング、ソーシャルエンジニアリング、盗まれた認証情報、ソフトウェアの脆弱性などがあります。

一度内部に侵入すると、攻撃者は横方向に移動し、重要なシステムや機密データを探し出します。

そしてデータを外部に持ち出したり、業務を妨害したり、ランサムウェアを展開したりします。マイクロセグメンテーションはこの動きを遮断します。

基盤となるネットワークに依存せず、ワークロードレベルで厳格でアイデンティティ認識型のポリシーを強制します。

Gartnerはこれを

「インフラ内のあらゆる2つのワークロード間に、たとえそれらが同じドメイン内にあっても、地球の裏側にあっても、セキュリティサービスを置ける能力のこと」

と定義しています。

マイクロセグメンテーションは、セグメント内のすべての資産間でのトラフィック制御を可能にし、ユーザーからワークロードへのアクセスも厳格に制御できます。

制御はホストレベルで強制されるため、マイクロセグメンテーションは最初に侵害された資産からの拡散を阻止できます。

この能力は、境界防御の侵害が不可避であることを前提とした堅固なサイバー防御戦略において不可欠であり、組織がその状況を生き残れるようにします。

マイクロセグメンテーションの実装戦略

1. 環境を可視化する

まずは可視性から始めます。IT、OT/IoT、コンテナ、クラウドインフラを含め、資産が内部および外部でどのように通信しているかをマッピングするためのツールを使用します。含める内容は以下のとおりです。

- IPs、ポート、プロトコル、プロセス

- ワークロードの自動タグ付け

- サービス間の依存関係マッピング

2. ゼロトラストポリシーを定義する

スケールが難しい粒度の細かいアプリケーション固有のポリシーを書くのではなく、一般的な攻撃ベクトルに基づいたポリシーを定義します。例えば次のようになります。

- RDP(TCP 3389)またはSSH(TCP 22)へのアクセスはバスティオンホストからのみ許可する

- エンドポイント間のピアツーピア通信をブロックする

- これらの対策によって、重要な横方向移動の経路を排除する

3. コアサービスをセグメント化する

主要なインフラにゼロトラストの制御を適用します。

- AD(Active Directory)、DHCP(Dynamic Host Configuration Protocol)、DNS(Domain Name System)

- NTP(Network Time Protocol)、ウェブサーバー、メールサーバー

必要と明示的に定義されたものだけにアクセスを制限します。

これにより、侵害が発生した場合の被害範囲を縮小します。

実際のユースケース

攻撃者が財務サーバーを侵害したと想像してください。

マクロセグメント化された環境では、攻撃者は検知されずに人事サーバーへ横方向に移動できてしまう可能性があります。

マイクロセグメンテーションでは、横方向の移動はワークロードレベルでブロックされ、脅威は封じ込められます。

結論:侵害に備える態勢を整える

ゼロトラストは単なる理念ではなく、層状の実行可能な戦略です。マクロセグメンテーション(ゾーンレベルの防御)とマイクロセグメンテーション(ワークロードレベルの制御)を組み合わせることで、次のことが可能なレジリエントな環境を構築できます。

- すべての通信を可視化し、セグメント化する

- 南北(外部)トラフィックと東西(内部)の横方向移動の両方を制御する

- 侵害が危機に発展する前に封じ込める

マイクロセグメンテーションを導入することで、組織は真に「侵害に備えられる(Breach-Ready)」状態に近づきます。

マイクロセグメンテーションによってエンタープライズ環境を保護する方法について相談されたい方は、ぜひColorTokens(カラートークンズ)日本語公式サイトからお問い合わせください。

翻訳元記事

「Sometimes Bigger Isn’t Better: Macro vs. Microsegmentation」

公開日:2025/8/5

著者:Christopher Heffner

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の公開日をご参考ください

この記事の著者:電巧社セキュリティブログ編集部