独立行政法人 情報処理推進機構(IPA)が、2024年に発生した情報セキュリティの脅威候補から選抜された「情報セキュリティ10大脅威 2025」を発表しました。

組織への脅威1位は「ランサム攻撃による被害」で、10年連続10回目の選出となっており、近年の注目の高さが分かります。

![情報セキュリティ10大脅威 2025 [組織]](https://de-denkosha.co.jp/security/wp-content/uploads/2024/10/image.png)

出典:情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

こういったサイバー攻撃は、企業の業務継続に大きな影響を及ぼす可能性があり、早期の脅威検知と迅速な対応が不可欠です。

こうした脅威に対応するために、多くの企業が注目しているセキュリティソリューションが「SIEM」です。

本記事では、SIEMの基本的な仕組みやランサムウェア対策に有効な理由、そして他のセキュリティソリューションとの違いなどについて詳しく解説します。

SIEMとは?

SIEM(Security Information and Event Management /セキュリティインフォメーションとイベント管理)とは、ログデータやセキュリティイベントを収集・分析して、脅威を早期に発見し、企業のセキュリティ体制を強化するシステムです。

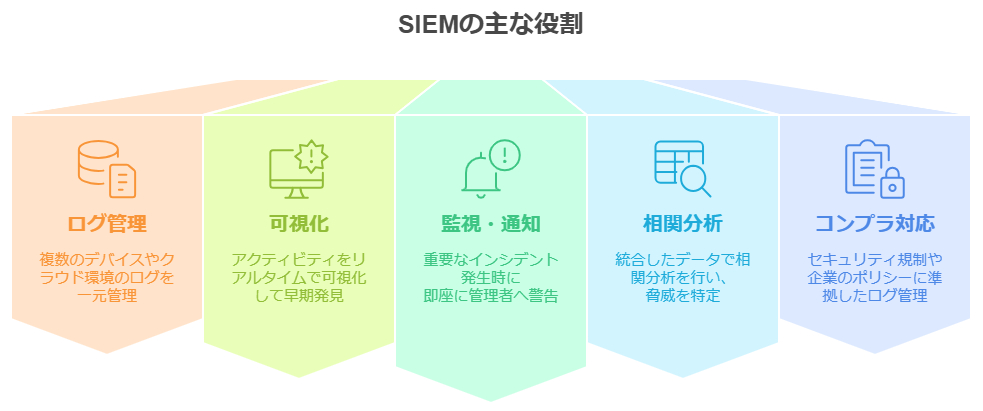

SIEMの主な役割

- ログの統合管理

複数のデバイスやクラウド環境のログを一元管理し、セキュリティイベントを効率的に分析します。 - セキュリティインシデントの可視化

異常なアクティビティをリアルタイムで監視し、サイバー攻撃の兆候を早期に発見します。 - リアルタイム監視・通知

重要なインシデントが発生すると、即座に管理者へ警告を送り、迅速な対応を可能にします。 - 高度な相関分析機能

複数のデータソースを統合して相関分析を行い、単独では検出が難しい脅威を特定します。 - コンプライアンス対応

セキュリティ規制や企業のポリシーに準拠したログ管理を行い、監査対応を支援します。

SIEMの主なメリット

SIEMを活用することで、以下のようなメリットがあります。

- セキュリティインシデントの早期発見

SIEMは、リアルタイムでログを監視し、異常なアクティビティやサイバー攻撃の兆候をいち早く検出します。

これにより、企業は被害が拡大する前に適切な対策を講じることができます。

- 異常なアクティビティの可視化

膨大なログデータを統合し、相関分析を行うことで、通常のシステム動作とは異なる異常な振る舞いを特定できます。

特に内部不正や不審なログイン試行など、従来の手法では見逃されがちな脅威にも対応可能です。

- セキュリティ運用の効率化

手作業では管理が困難な膨大なセキュリティログを一元的に管理し、分析を自動化することで、運用負担を軽減します。

特に、情シス部門のリソースが限られている企業にとって、SIEMは効率的なセキュリティ管理を実現する手助けとなります。

- 迅速なインシデント対応

SIEMは異常を検知すると即座にアラートを発し、管理者へ通知します。

さらに、SOAR(Security Orchestration, Automation, and Response)と連携することで、事前に設定したルールに基づいて自動的に対応を行うことも可能です。

- コンプライアンス対応の強化

企業が遵守すべきセキュリティ基準(ISO 27001、GDPR、NISTなど)に準拠したログ管理や監査レポートの作成を支援します。これにより、監査対応をスムーズにし、法規制の遵守を容易にします。

こういったメリットから、近年増加するサイバー攻撃、特にランサムウェアに対抗するための有力な手段として、多くの企業が導入を検討しています。

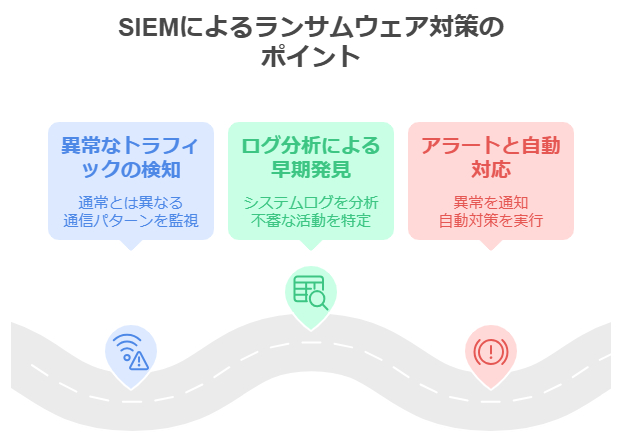

SIEMがランサムウェア対策に有効な理由

ランサムウェアの被害を最小限に抑えるには、攻撃の兆候を早期に発見し、迅速に対処することが重要ですので、SIEMは対抗策として有効です。

SIEMによるランサムウェア対策のポイント

- 異常なネットワークトラフィックの検知:通常とは異なる通信パターンをリアルタイムで監視し、マルウェアの活動をいち早く察知

- ログ分析による早期発見:システムやユーザーのログを収集・分析し、不審な動きを特定

- アラートと自動対応:異常を検知すると即座に通知し、必要に応じて自動で対策を実行

SIEMを導入することで、ランサムウェア攻撃がネットワークに広がる前に封じ込めることが可能となります。

SIEMと他のセキュリティソリューションとの違い

SIEMと他のセキュリティソリューションとは、どう違うのでしょうか?

以下の表で機能や特徴などを比較してみました。

| ソリューション | 主な目的 | 動作の特徴 | SIEMとの主な違い |

|---|---|---|---|

| SIEM | – 複数システムのログ統合管理 – セキュリティイベントの相関分析 – 脅威の可視化と報告 | – 様々なデータソースからログを収集 – リアルタイムでの分析と監視 – 長期的なログ保存と分析 | (比較基準) |

| IDS/IPS | – ネットワークトラフィックの監視 – 不正アクセスの検知・遮断 | – パケットレベルでの分析 – シグネチャベースの検知 – インライン型の防御 | – 単一のデータソース(ネットワーク)のみ分析 – 相関分析機能なし – ログの長期保存機能なし |

| EDR | – エンドポイントの保護 – マルウェア対策 – 端末の挙動監視 | – エンドポイント単位での監視 – プロセスレベルの分析 – ローカルでの対応実行 | – エンドポイントのみが対象 – 他システムとの相関分析が限定的 – 単一製品のログのみ管理 |

| XDR | – 統合的な脅威検知・対応 – 自動化された防御 | – 複数セキュリティ製品の統合 – エンドポイントとネットワークの統合分析 – 自動対応機能 | – 特定ベンダー製品間の連携が中心 – ログの長期保存が限定的 – コンプライアンス対応機能が限定的 |

| SOC | – セキュリティ運用管理 – インシデント対応 – 脅威分析 | – 人的監視と分析 – 24時間体制での運用 – カスタマイズされた対応 | – 運用サービスが主体 – ツールではなく組織/サービス – 分析基盤は別途必要 |

| マイクロセグメンテーション | – エンドポイントごとに分割して保護 – アクセス制御の強化 | – ネットワークの論理的分割 – きめ細かなアクセス制御 – 通信の制限 | – 防御機能が中心 – 分析機能なし – ログ管理機能が限定的 |

他ソリューションと併用可能?

SIEMは他のセキュリティソリューションと併用することで、より包括的なセキュリティ対策を実現できます。

以下は代表的な併用例です。

IDS/IPS

IDS/IPSがリアルタイムで不正アクセスを検知・ブロックし、SIEMがそのログを統合・分析することで、攻撃の全体像を把握することができます。

EDR

EDRが、エンドポイントでの異常を検知したデータをSIEMに送信し、他のログと突き合わせて相関分析することで、より早い脅威検知が可能となります。

XDR

XDRが複数のセキュリティデータを統合し、SIEMと連携することで、より広範な攻撃の兆候を見逃さずに検出できます。

SOC

SIEMがリアルタイムでログを収集・分析し、SOCのアナリストがそのデータを活用して迅速な対応を実施できます。

マイクロセグメンテーション

SIEMが異常な通信を検知すると、マイクロセグメンテーションで特定のネットワークセグメントを隔離し、攻撃の拡大を防止します。

まとめ

SIEMは、ログの統合管理やリアルタイム監視、脅威の早期発見などの機能を活用することで、企業のサイバーセキュリティを強化する重要なツールです。

特にランサムウェア対策やゼロトラストセキュリティの実現において、大きな役割を果たします。

また、EDRやマイクロセグメンテーションなどの他のセキュリティソリューションと組み合わせることで、より高度な脅威検知と迅速な対応が可能になります。

これにより、企業のセキュリティ体制を強化し、攻撃の影響を最小限に抑えることができます。

企業のIT環境や人員体制に適したSIEMを導入し、適切に運用することで、サイバー攻撃のリスクを低減し、安全なビジネス環境を維持することができます。

【参考サイト】

・IPA 独立行政法人 情報処理推進機構 |情報セキュリティ10大脅威 2025

この記事の著者:電巧社セキュリティブログ編集部