サイバー攻撃が急速に高度化・多様化する昨今、特にランサムウェアや未知のマルウェアが企業に大きなリスクをもたらしています。

従来のセキュリティ対策だけでは防ぎきれない巧妙な攻撃手法に対し、企業は新たな防御策を模索する必要があります。

その一環として注目されているのが、サンドボックス技術です。

本記事では、サンドボックス技術の仕組みやメリット、他のセキュリティソリューションとの違いについて詳しく解説します。

サンドボックスとは?

サンドボックスとは、未知のファイルやリンクをネットワークの本環境とは分離された仮想空間で検証する技術です。

これにより、疑わしいファイルが悪意あるものであっても実際のシステムやデータに害を及ぼすことなく検査が可能です。

ランサムウェアなどの高度なサイバー攻撃が頻発する現代において、サンドボックスは企業にとって重要な防御手段として注目されています。

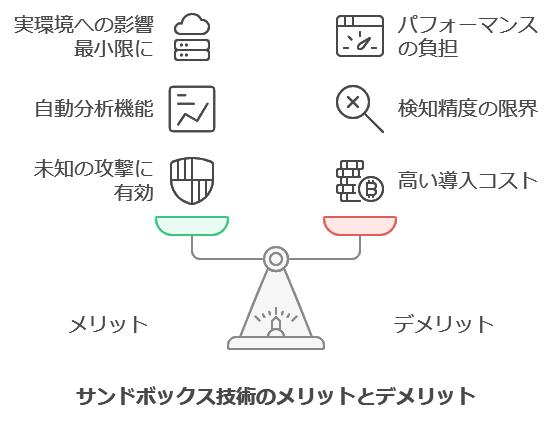

サンドボックスのメリットとデメリット

サンドボックスには、サイバー攻撃を未然に防ぎ企業の安全を守るための多くのメリットがありますが、運用上の課題も存在します。

メリット

- 未知のサイバー攻撃に有効

未知のマルウェアやゼロデイ攻撃を検知・隔離し、感染を防止できます

- 自動分析機能

人手による分析が不要なため、人的リソースの観点から効率的に運用可能です。

特に、セキュリティ専門家が不足している中小企業にとって有益です

- ネットワーク外への影響を最小限に抑える

仮想空間で検査するため、脅威が実環境に影響を及ぼしません

デメリット

- 導入コストと運用コスト

初期導入費用が高く、特に中小企業にはコストが負担になることがあります

- 検知精度の限界

サンドボックス回避技術を持つ高度なマルウェアも存在しているため、他のセキュリティ対策との併用が求められます

- パフォーマンスの負担

リアルタイムの分析には、PCリソースを必要とするため、ホストシステムのパフォーマンスに影響を与える可能性があります。

特に、処理能力が限られた環境では注意が必要です

サンドボックスと他ソリューションとの違い

では、サンドボックスは、他のセキュリティ技術と、どう違うのでしょうか?

代表的なセキュリティ技術3点と比較して解説します。

ファイアウォールとの違い

ファイアウォールはネットワークの出入り口でトラフィックを監視し、既知の脅威やパターンに基づいて不正なアクセスをブロックする仕組みです。

しかし、ファイアウォールは未知の脅威に対する対応が難しく、ゼロデイ攻撃や新たなランサムウェアを検出するには限界があります。

一方で、サンドボックスは未知のファイルを仮想環境で直接動作させることで、その挙動を分析し、悪意のある動作が確認されれば隔離・削除できるため、未知の脅威への対策として優れています。

EDRとの違い

EDRはエンドポイント(PCやサーバー)での脅威の検出と応答を目的とし、異常な動作を監視し、脅威が確認されると迅速に対応します。

既にエンドポイント内で活動している脅威の検知に特化していますが、未知のマルウェアがシステムに到達する前に検証することはできません。

一方、サンドボックスはエンドポイントに到達する前段階で脅威を仮想環境で解析し、安全性を確認する役割を担うため、EDRと組み合わせることでより強力なセキュリティ対策を実現できます。

マイクロセグメンテーションとの違い

マイクロセグメンテーションは、エンドポイントごとに細かく分割し、各セグメント間の通信を制限することで、攻撃の拡散を防ぐことができるソリューションです。

サンドボックスと同じく、ランサムウェアや未知のマルウェアに対して有効ですが、サンドボックスは脅威そのものの検出と初期段階での隔離を目的としているため、防御範囲が異なります。

これらのソリューションを併用することで、初期検出と脅威の拡散の両面で強力な防御体制を築くことが可能です。

サンドボックスが有効なサイバー攻撃は?

サンドボックスは、以下のようなサイバー攻撃に有効です。

ランサムウェア

ランサムウェアは、システムやデータを暗号化して使用不能にし、復旧のための身代金を要求するサイバー攻撃です。

サンドボックスの場合、ランサムウェアを実行する前に仮想環境でファイルを解析し、悪意ある動作があるかを確認することができます。

サンドボックス内でファイルが実行されると、特定の暗号化プロセスや通信パターンなど、ランサムウェア特有の挙動を検出でき、実際のシステムに影響が及ぶ前に脅威を隔離・削除できます。

ゼロデイ攻撃

ゼロデイ攻撃は、公表される前の脆弱性を悪用した攻撃であり、従来のセキュリティソリューションでは対応が難しいです。

しかし、サンドボックスはシグネチャや既知のパターンに依存しないため、ファイルやプログラムの挙動を直接監視することで検出可能です。

サンドボックス内で疑わしいファイルが実行される際、悪意ある挙動が確認されれば迅速に隔離され、本番環境への影響が防がれます。

フィッシングメール

サンドボックスは、フィッシングメールに含まれるリンクや添付ファイルを実際のユーザーが開く前に検証することができます。

不正なリンクが仮想環境内でアクセスされた場合、悪意あるスクリプトやマルウェアが検出され、企業のネットワークに侵入する前に対策が可能です。

これにより、標的型攻撃にも有効に対応できます。

未知のマルウェア

未知のマルウェアの場合、従来のウイルス対策ソフトでは検出が難しく、シグネチャでは対応できません。

ですが、サンドボックスなら仮想環境でこれらのマルウェアを直接実行し、その振る舞いを詳細に監視します。

ファイルの異常な動作や予期しないネットワーク通信が検出されると、サンドボックスは脅威を隔離・分析し、本番環境への影響を防ぎます。

まとめ

サンドボックスは、ランサムウェアや未知のマルウェアから企業を守るために欠かせないセキュリティ技術です。

特に、情報システム部門が少ない企業や限られたリソースで運用を行う企業にとって、効率的な防御手段としての価値が高まっています。

EDRやマイクロセグメンテーションなど他のセキュリティ技術との組み合わせにより、企業はより強固なサイバーセキュリティ体制を構築できます。

サンドボックスの導入を検討し、攻撃からの防御を強化する一歩を踏み出しましょう。

この記事の著者:電巧社セキュリティブログ編集部