医療サイバー攻撃の変化を読み解く:攻撃の洞察と強力な防御戦略

はじめに

米国の医療システムは、ユナイテッドヘルス・グループのオプタムの重要な子会社であるチェンジ・ヘルスケアを標的とした大規模なランサムウェア攻撃に直面しました。

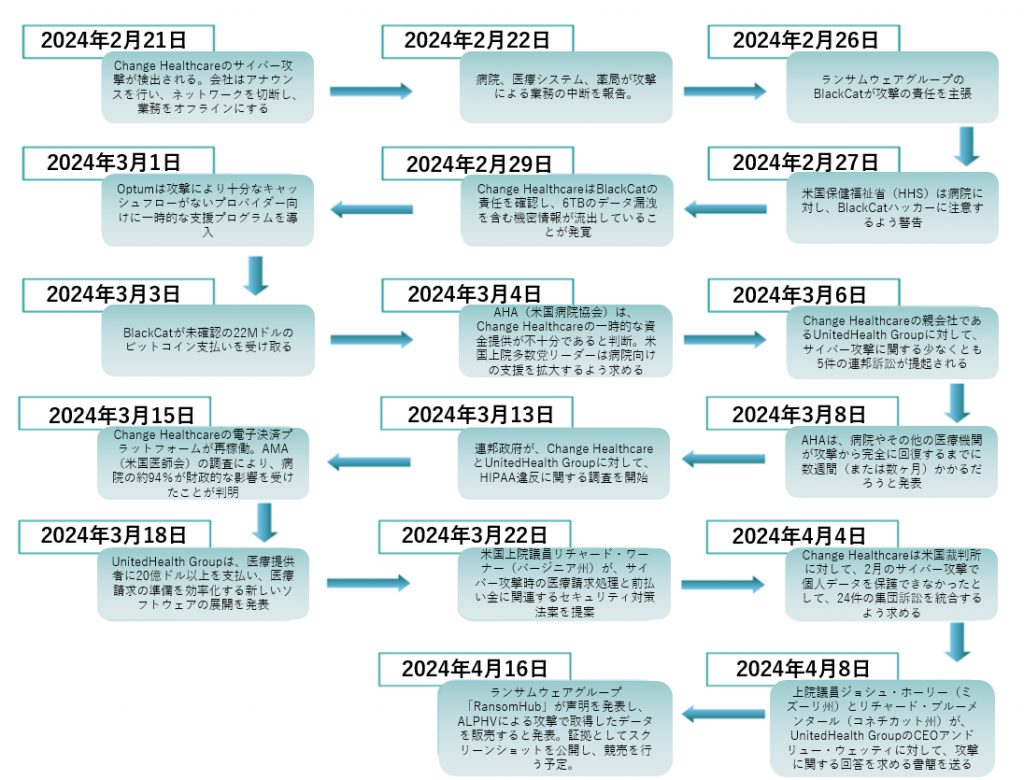

2024年2月に発生したこの攻撃は、全米の患者ケアと金融取引を混乱させました。

これにより、160万人以上の医療従事者、70,000の薬局、8,000の施設の投薬アクセスと支払遅延に影響が出ました。

このサイバー・カオスを引き起こしているのは誰なのか?

パーカーを着たサイバー犯罪者か、恨みを持った従業員か、はたまた親指が逆立つ退屈なアライグマか?このサイバー攻撃の首謀者が誰なのか、事件の顛末を追いながら予想してみましょう!

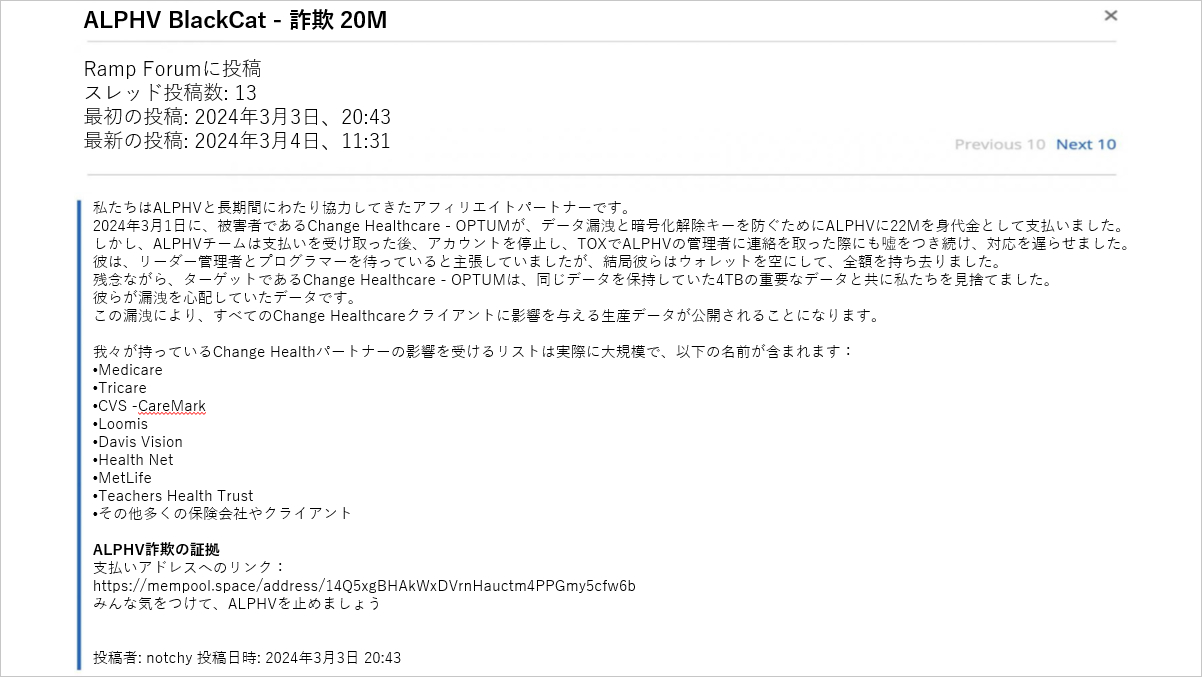

当初はALPHV/BlackCatが6TBの患者データを盗み出し、2200万ドルの身代金を受け取ったと主張していましたが、その後、別のグループRansomHubが追加支払いを要求してきました。

RansomHubは、ALPHVが2,200万ドルの身代金全額を盗み、関連会社には支払わなかったとのメッセージを投稿しました。

この事件は、医療機関のサイバーセキュリティの脆弱性を浮き彫りにしており、法執行機関の圧力がランサムウェアの操作に影響を及ぼすことが懸念されています。

Notchyのような不満を持った関連会社が新たな提携を模索しているという報告は、ランサムウェア防御における継続的な課題を強調し、医療におけるサイバーセキュリティ対策強化の必要性を強調しています。

サイバー騒乱のタイムライン

何が起こったのか?

UnitedHealth GroupのCEOであるAndrew Wittyの証言によると、Change Healthcareへのサイバー攻撃は2月21日の朝から始まり、脅威者はシステムの暗号化を開始し、それによって組織の従業員を締め出しました。

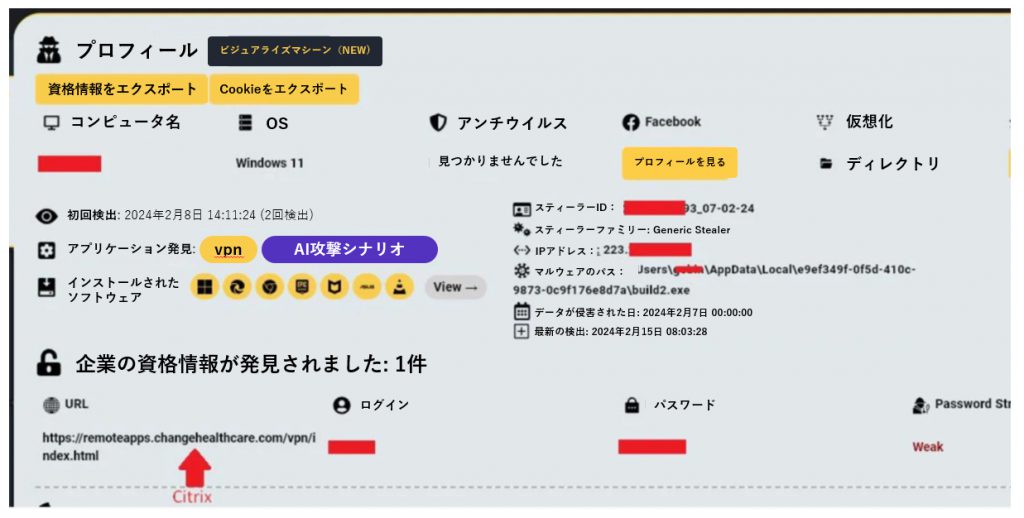

Witty氏は、2月21日の一般向け攻撃に先立ち、攻撃者は10日前の2024年2月12日に、漏洩した従業員の認証情報を使ってChange HealthcareのCitrixポータルにリモートアクセスし、同社のネットワークに侵入していたことを明らかにしました。

このアクセスは、多要素認証(MFA)がなかったために容易に行われ、ネットワーク内での横方向の移動が可能になり、データの流出とそれに続くランサムウェアの展開に至りました。

ハドソンロックのデータベースは、2024年2月にInfostealerに感染した従業員に関する厄介な証拠を発見しました。

調査により、Change Healthcare にリンクされた Citrix URL は remoteapps[.]changehealthcare[.]com/vpn/index[.]html として特定されましたが、現在の機能性は損なわれています。

驚くべきことに、このURLはScribdでアクセス可能な従業員ファイルに記録されており、機密情報が流出する可能性があることを示しています。

今回の発覚は、サイバーセキュリティ対策を強化し、企業ネットワークを注意深く監視することで、横の動きを防ぎ、データ漏洩や不正アクセスのリスクを軽減することの重要性を強調しています。

影響

米国医師会(AMA)が実施した調査により、Change Healthcareのサイバーインシデントによる広範囲な影響が明らかになりました。

調査対象となった診療所のうち、影響を受けた診療所の割合が数字を物語っています:

- 36%が保険金支払いを停止されました

- 32%が請求書を提出できませんでした

- 39%が電子送金通知を入手できませんでした

- 回答者の77%がサービスの中断を経験したと回答しました

- プロバイダーの80%が未払い請求による収入減と回答しました

- 78%が、提出できなかった請求により収入を失ったと回答しました

- 55%が攻撃の結果発生した費用を賄うために自己資金を使用しました

- データ漏えいの通告によると、かなりの量の機密情報が漏えいしました

- プライマリ、セカンダリ、またはその他の医療保険プラン/ポリシー、保険会社情報、メンバー/グループID番号、メディケイド/メディケア/政府支払者ID番号を含む健康保険の詳細

- 医療記録番号、医療提供者、診断、投薬、検査結果、医療画像、ケア、治療からなる健康情報

- 請求、クレーム、および支払情報 請求番号、口座識別子、請求コード、支払カードの詳細、財務および銀行情報、取引履歴、処理された支払、および未払い残高を含む、医療請求に関する詳細情報

- その他の個人情報:上記に加え、その他の個人情報個人の社会保障番号、運転免許証または州のID番号、パスポート番号

どうすればこの惨事を避けられたのか?

Witty氏の言葉を引用しましょう。

「ポータルサイトには多要素認証がありませんでした。脅威者はいったんアクセスすると、より巧妙な方法でシステム内を横方向に移動し、データを流出させました。ランサムウェアは9日後に展開されました」

このサイバー攻撃は、ネットワーク内の「横の動き(ラテラルムーブメント)」を阻止するための対策が講じられていれば、または組織が「Breach Ready(侵害への備え)」をしていれば、未然に防ぐことができたはずです。

ColorTokens Xshield(カラートークンズ エックスシールド)は、堅牢なマイクロセグメンテーションとゼロトラストの原則を実装することで、このようなサイバー攻撃を回避する上で極めて重要な役割を果たすことができました。

このアプローチによって、ネットワークセグメント間の不正な横方向の移動が制限され、機密性の高いシステムやデータが効果的に隔離されたはずです。

そうすることで、Xshield(エックスシールド)は、最初のアクセスを獲得した後、攻撃者がネットワークを自由にナビゲートし、情報を流出する能力を妨げることができました。

さらに、Xshield(エックスシールド)の継続的な監視とポリシー実施機能により、不正アクセスの試行や異常なデータ転送などの不審なアクティビティを、本格的なランサムウェアインシデントに発展する前に迅速に特定し、阻止することができました。

最終的には、Xshield(エックスシールド)のプロアクティブな防御メカニズムによって、このような巧妙なサイバー攻撃の影響を大幅に軽減し、身代金の支払いと風評被害の両方から組織を救うことができた可能性があります。

今すぐColorTokens(カラートークンズ)公式サイトからご連絡いただき、比類のない保護と安心に向けた旅に出発してください。

翻訳元記事

「Decoding the Change Healthcare Cyberattack: Insights into the Attack and a Strategy for Stronger Defense」

最終更新日:2025/2/24

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部