レガシーアプリケーションやオペレーティングシステムは、脆弱性管理戦略におけるギャップを引き起こす可能性がありますか? マイクロセグメンテーションはその支援になり得ます

絶えず進化するサイバー脅威の状況は、セキュリティ戦略の継続的な適応を必要としています。

しかし、最近のネットワーク内にレガシーデバイスが存在すると、脆弱性管理にとっては複雑な課題を引き起こします。

旧式のシステムは、依然として重要なビジネスプロセスを実行している可能性がありますが、販売元のサポートやセキュリティアップデートが不足していることがよくあります。

これにより、サイバー攻撃の格好の標的となっています。

CISOは、革新的なアプリケーションの必要性と、旧式のプラットフォームに関連するセキュリティリスクとのバランスを取るという、絶え間ない苦闘に直面しています。

このブログでは、2つのジレンマを掘り下げます:

- 最新のオペレーティングシステム(OS)上のレガシーアプリケーション:基礎となるOSのパッチは利用可能ですが、アプリケーション自体は販売元のサポートが終了している場合があり、脆弱性が解決されないままになっている可能性があります。

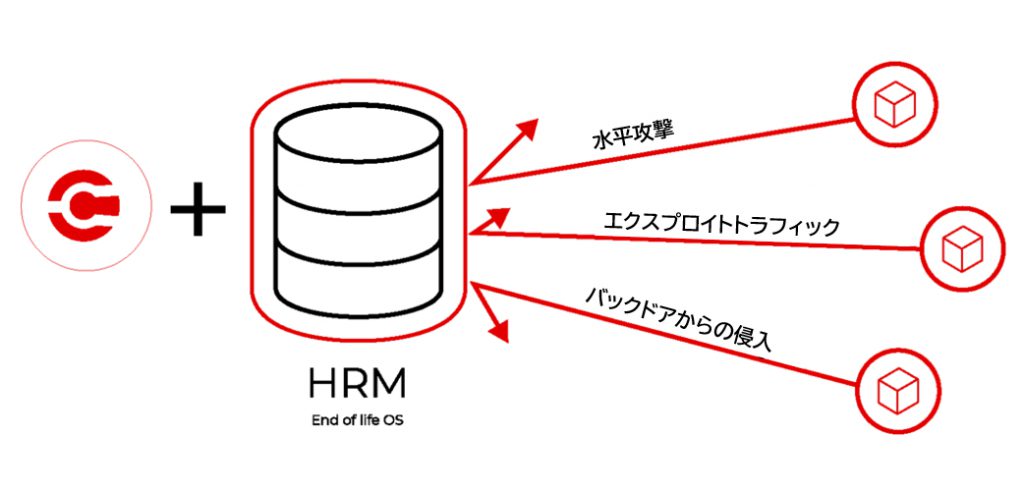

- レガシーOS上の最新アプリケーション:アプリケーションのパッチを適用することが不可能または頻度が低い場合、システム全体が攻撃の標的になる可能性があります。

どちらのシナリオでも、OSの脆弱性とアプリケーション自体の脆弱性に関する懸念が生じます。

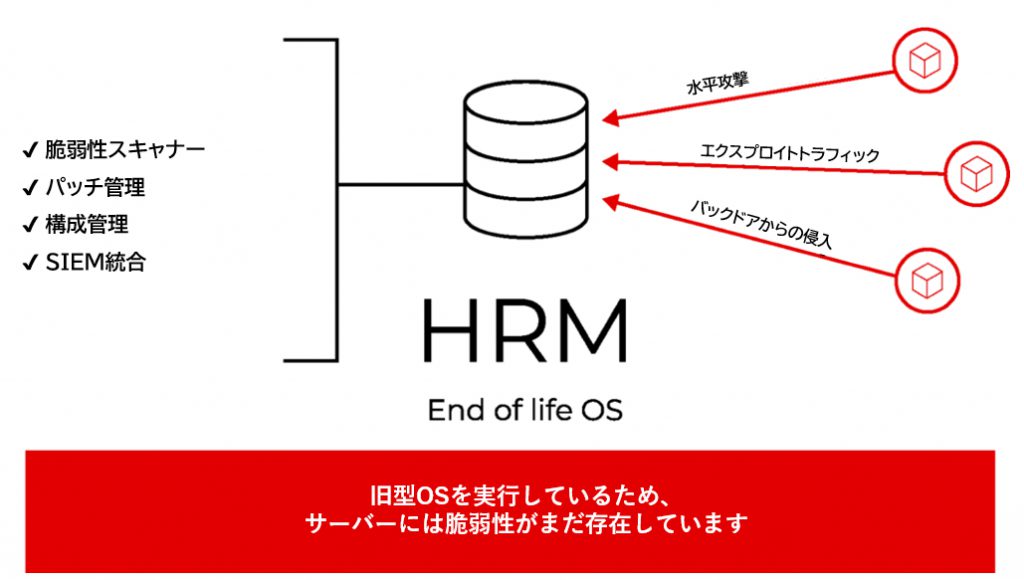

例えば、最新OS上で実行されているレガシーHRM(人事管理)アプリケーションの場合、OSを更新しても、アプリケーション固有の脆弱性は残ります。

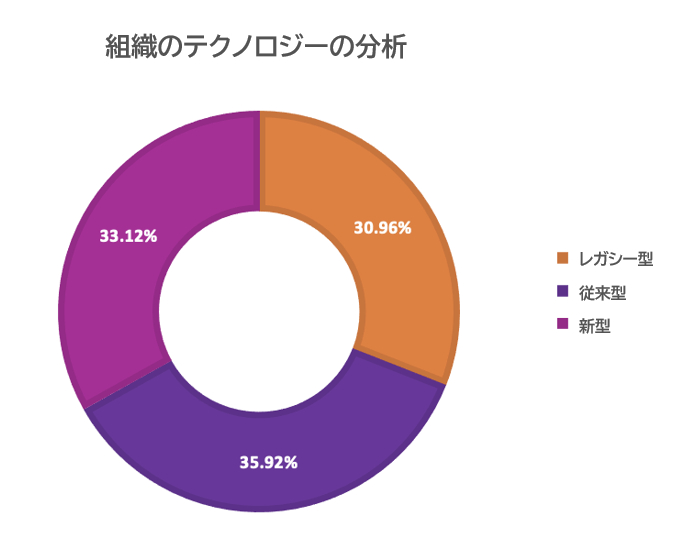

Avanade社による調査によると、組織内の技術の平均31%がレガシーシステムで構成されています。

パッチ管理、脆弱性スキャナ、コンフィギュレーション管理、SIEM(セキュリティ情報およびイベント管理)との統合といった標準的な脆弱性管理技術やソリューションは、最新のシステムを保護するために不可欠なツールですが、レガシーデバイス、特に製造中止(EOL)されたOSやアプリケーションで稼働しているデバイスを扱う場合には、しばしば限界に直面します。

これは主に以下の理由によるものです:

- パッチの危機:販売元からのアップデートがないため、これらのシステムは既知および未知の脅威にさらされます。パッチ管理ツールはそれらがないと役に立ちません。

- パッチ適用のパラドックス:レガシーシステムにパッチを適用することは、不安定さや機能不全を引き起こす可能性があり、リスクが高いです。そのため、パッチを当てるか、脆弱性を残したままにするかという難しい選択を迫られます。

- スキャナーの不備:脆弱性スキャナーは、EOLソフトウェア向けの更新されていないデータベースに依存しているため、誤った報告や見逃された脆弱性がある可能性があります。

- コードのジレンマ:レガシーシステムに使われている複雑で時代遅れのコードベースは、脆弱性スキャンの精度を低下させ、重大な脅威を見落としたり、誤ったアラームを発生させる可能性があります。

- 自動化に未適応:レガシーシステムには、パッチ適用が自動化されていなかったりスキャン機能がなかったりすることがよくあるため、手動での適用が必要であり、人為的ミスのリスクが高まります。

すべての標準的な脆弱性管理技術が導入されているにもかかわらず、旧式のOS上で稼働しているHRMサーバーは、依然として脆弱であり、いかなる敵対者にも侵入される可能性があります。

では、どうすればこうしたリスクを軽減できるでしょうか?

- マイクロセグメンテーション:この強力なテクニックは、重要なシステムをメインネットワークから分離し、アタックサーフェスを効果的に縮小し、侵害が発生した場合の潜在的な被害を制限します。

さらに、これらのシステムへのアクセスを認可されたユーザーとデバイスのみに限定することで、セキュリティをさらに強化します。

これにより、組織は侵害に対応できる準備が整い、レガシーシステム(レガシーOSまたはレガシーアプリケーション)の使用によって引き起こされる可能性のある侵害が危機に発展することを防ぎます。

マイクロセグメンテーションは、ネットワークセキュリティに対してより繊細でダイナミックなアプローチを提供します。

- マイクロペリメータの作成:レガシーデバイスを特定のマイクロセグメント内に隔離することで、レガシーデバイスの横方向の動きやネットワーク内の重要アセットとの通信を制限します。これにより、アタックサーフェスが減少し、侵害されたレガシーデバイスが、より価値の高いリソースを狙う攻撃者の踏み台になるのを防ぐことができます。

- ポリシーベースの実施:きめ細かなマイクロセグメンテーションポリシーにより、セグメント間のトラフィックフローの許可と拒否を指示します。これにより、レガシーデバイスに到達するトラフィックの種類を厳密に制御し、潜在的な脅威にさらされる機会をさらに制限することができます。

- 可視性と監視:高度なマイクロセグメンテーションソリューションは、セグメント内およびセグメント間のネットワークアクティビティをリアルタイムで可視化します。これにより、セキュリティチームは疑わしい動作を監視し、レガシーデバイスの分離を突破しようとする試みを迅速に特定することができます。

マイクロセグメンテーションをレガシーデバイスに使用する利点:

- アタックサーフェスの削減:脆弱なシステムを隔離し、侵害が発生した場合の影響を制限します。

- ラテラルムーブメントのリスクの軽減:侵害されたレガシーデバイスが攻撃者に他の重要アセットへのアクセスを許可することを防ぎます。

- セキュリティ管理の簡素化:レガシーデバイス向けにターゲットを絞ったセキュリティポリシーが可能となり、セキュリティ管理の複雑さを全体的に軽減します。

- 効率の向上:従来のセグメンテーションアプローチと比較して、より効果的な防御メカニズムを提供します。

ColorTokensによるレガシーデバイスの脆弱性管理:

ColorTokens Gatekeeperを使用したマイクロセグメンテーションは、レガシーシステムを保護し、ネットワークへの侵入を防ぎます。

ColorTokensのGatekeeperソリューションは、これらの環境のために特別に設計された堅牢なエージェントレスセキュリティを提供することにより、レガシーデバイスの懸念に対処します。

レガシーデバイスの周囲に安全な仮想化されたマイクロペリメータを形成することで、ゲートキーパーはレガシーデバイスをネットワークの残りの部分から効果的に隔離し、攻撃対象領域を大幅に削減し、潜在的な脅威のラテラルムーブメントを防止します。

さらに、レガシーデバイスを行き来するネットワークトラフィックを監視・制御するゲートキーパーの機能により、リアルタイムの異常検知と自動化されたミティゲーション対策が可能になり、セキュリティ体制がさらに強化されます。

このエージェントレスアプローチにより、レガシーシステム自体への複雑なインストールや変更が不要となり、ゲートキーパーは重要アセットを保護するためのユーザーフレンドリーで効率的なソリューションとなります。

ぜひ一度ColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「Do Legacy Applications or Operating Systems Cause Gaps in Your Vulnerability Management Strategy? Microsegmentation Can Help」

最終更新日:2024/7/17

著者:Devasmita Das

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部