ルーターに潜む静かな脅威:収益化されたボットネットの台頭

次のサイバー攻撃がどこに潜んでいるかと尋ねられたら、多くの人はWi-Fiルーターを思い浮かべないでしょう。

あるいは、古びたセキュリティカメラや、オフィスの隅で待機しているVoIP電話を指摘することもありません。

ところが、まさにそうした種類のデバイスこそが、攻撃者によって密かに乗っ取られているのです。

最新のColorTokens Threat Advisoryが強調しているように、この脅威者の波はネットワークを破壊したり、ファイルを暗号化して身代金を要求したりするものではありません。

その代わりに、帯域幅を借用し、日常的なデバイスを秘かにリレー装置へと転用し、何も気づかないシステムから密かに利益を得ているのです。

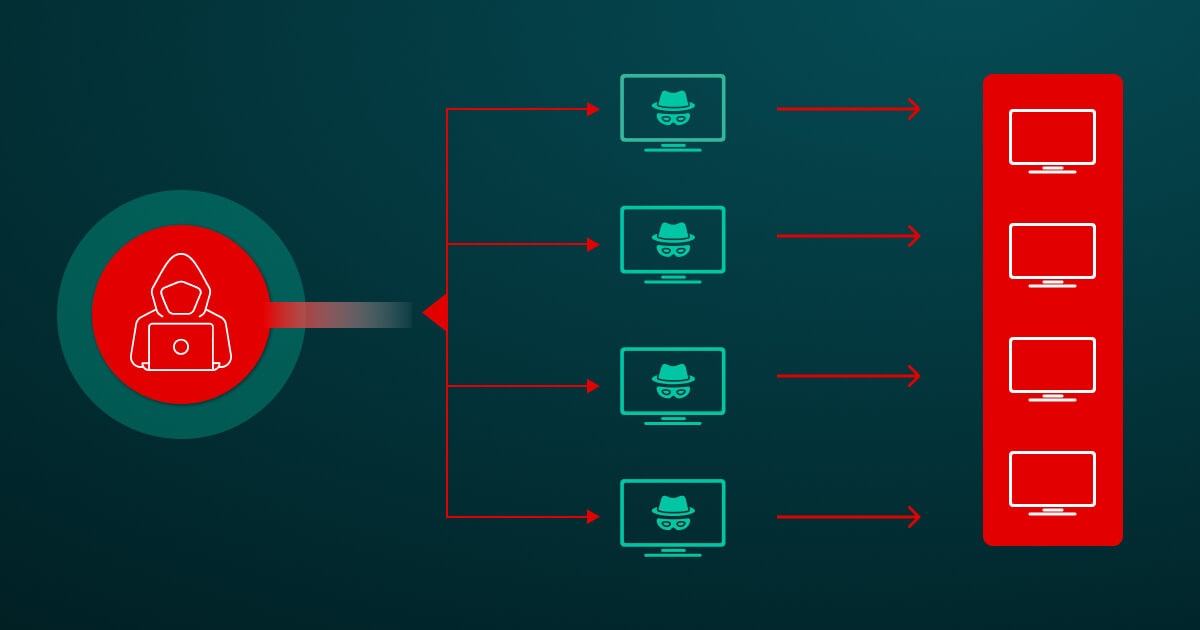

それでは、収益化されたボットネットがどのように機能するのか見ていきましょう。

すべてのボットがDDoSを行うわけではない

ボットネットは目新しいものではありません。

いわばゾンビの軍隊のようなもので、侵害されたデバイスが連携し、大規模な分散型サービス拒否(DDoS)攻撃を仕掛けたり、インターネット上にマルウェアを拡散させたりします。

しかし、この新しいタイプのボットネットは混乱を引き起こすことを目的としていません。

注目を集めることでもありません。狙いは「収益」です。

例えばPolarEdge。

このボットネットはスパムを送信したり、システムを停止させたりするのではなく、エンタープライズファイアウォール、ルーター、IPカメラ、VoIP電話といったデバイスを乗っ取ります。

侵害されたデバイスは静かなリレーポイントとして攻撃者のトラフィックを転送し、元の攻撃源を追跡することをほぼ不可能にします。

侵入経路は公開システムの既知の脆弱性です。

インプラントはTLSベースのカスタムバックドアで、暗号化された異常なポートを介して通信します。

検知率はほぼゼロです。なぜなら表面上はすべて正常に動作しているからです。

研究者の推定では、2025年8月時点で40,000台以上のデバイスがPolarEdgeに感染しているとされています。

続いてGayfemboy

Gayfemboyは悪名高いMirai系統の現代的な進化形です。

このボットネットはより適応性が高く、より回避的で、その規模は格段に攻撃的です。

その動作は次のとおりです。

- DrayTek、TP-Link、Raisecom、Ciscoのデバイスを標的とする

- XMRigクリプトマイナーをインストールし、暗号通貨を生成する

- 指令に応じてDDoS攻撃を実行する

- リモートアクセス用のバックドアを開く

- サンドボックス環境を検出し、解析を回避するために自壊する

その影響はブラジル、米国、ドイツ、メキシコ、ベトナムなどに広がっており、製造業、通信、建設、メディアといった業界が被害を受けています。

Gayfemboyはまた、アーキテクチャに依存しません。

デバイスがARM、Intel、MIPS、PowerPCのいずれで動作していても感染可能です。ア集団が医療や製薬分野の重要なサプライチェーン拠点を標的とする増加傾向の一部にすぎません。

この脅威が注目されるべき理由

一見すると無害に思えるかもしれません。

ランサムウェアの要求もなく、システムクラッシュもなく、警告もありません。ではリスクは何でしょうか?

危険性を高める要因は以下のとおりです。

- インフラの盗用: これらの攻撃は業務システムを犯罪活動に再利用します。一度IPアドレスが悪意あるトラフィックと関連付けられると、法的・評判上のダメージは深刻になり得ます

- 検知の難しさ: 明らかな兆候はありません。ルーターは点滅し続け、カメラは映像を配信し続けます。その裏で攻撃者はトラフィックを流出させたり、暗号通貨を密かに採掘しています

- 復旧の困難さ: 回復は必ずしも容易ではありません。多くの侵害デバイスはファームウェア更新やリセットが必要で、特定の手順を踏まなければパッチを受け付けないものもあります

これこそが収益化されたボットネットを際立たせる特徴です。

それは目立たず、持続的で、見出しを飾ることではなく収益を得ることに集中しているのです。

対応方法

多くのセキュリティチームは、エンドポイント、サーバー、クラウドインフラの保護に重点を置いています。

一方で、ルーター、電話機、入退室用のカードリーダーといった接続デバイスは、優先順位の下位に追いやられることが多いのが現状です。

しかし、それを変える必要があります。

今すぐ実施すべき実践的なステップは以下のとおりです。

- 接続されたすべてのデバイスをパッチ適用・更新する――見落とされがちなものも含めて

- すべてのデフォルト認証情報を変更する――特にインターネットに接続するシステムは必須です

- 不要であればリモート管理を無効化する

- ネットワークをセグメント化し、デバイス間の汚染を防ぐ。IoTや運用システムを重要な業務ワークロードから分離する

- 大きな番号のポートでの予期しない暗号化トラフィックや、帯域幅の不明な急増といった異常を監視する

そして最も重要なのは、1台の感染デバイスが環境全体への踏み台にならないようにすることです。

ここで不可欠となるのが、広範なマイクロセグメンテーションです。ワークロード、デバイス、ネットワークゾーン全体を分離することで、組織はラテラルムーブメントが広がる前に封じ込めることができます。

たとえ1台のルーターが侵害されたとしても、重要なアプリケーションやデータにはアクセスできません。この封じ込めこそが鍵なのです。

視点の転換

これらの攻撃が成立するのは、デバイスに脆弱性があるからだけではありません。

多くの組織が、それらを脅威対象領域の一部として認識していないからです。

今こそ視野を広げ、難しくても必要な問いを投げかけるべき時です。

- 環境内で監視されていないデバイスはどれか?

- 侵害されても気づかれない資産はどれか?

- サーバーやエンドポイントに注目が集まる一方で、密かにリソースを吸い上げているものは何か?

現実は、攻撃者が無理やり侵入する必要はもはやないということです。

彼らはすでに存在し、静かに活動しています。

必要なのは、ただひとつの放置されたデバイスと開いたポートだけなのです。

沈黙を安全と錯覚してはならない

サイバー脅威は常に派手に現れるわけではありません。

ときには断続的な遅延や不自然なログの記録、説明のつかない電力消費の増加として表れることもあります。

あるいは、それは業務のためではなく攻撃者の収益のために過剰稼働しているルーターかもしれません。

セキュリティチームは侵害がすでに進行していると想定し、それに基づいて計画を立てなければなりません。

つまり必要なのは、セグメンテーション、可視性、そしてアラートが鳴る前から始まる侵害封じ込め戦略です。

この静かに拡大する脅威に先手を打ちたいとお考えですか?

ぜひColorTokens(カラートークンズ)日本語公式サイトからお問い合わせください。

翻訳元記事

「The Quiet Threat in Your Router: Inside the Rise of Monetized Botnets」

公開日:2025/9/9

著者:Tanuj Mitra

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の公開日をご参考ください

この記事の著者:電巧社セキュリティブログ編集部