マイクロセグメンテーションを活用した重要インフラネットワークのレジリエンス構築:現場で得た教訓

「何事にもさまざまなやり方がある」と、祖母がよく言っていました。

この考え方は、運用技術(OT)のセキュリティにも当てはまるようです。

市場の動向(そして私自身の業界での経験)を見てみると、OTセキュリティにおける共通の基本原則がいくつか浮かび上がってきます。それらは以下の通りです。

- 資産インベントリ

- 脆弱性管理

- 侵入検知

- データフローの検知

- 構成変更の検出

- リスクスコアリング

このブログでは、それぞれの手法にかかる時間(つまりコスト)について検討します。

まずは各セキュリティアプローチを簡単に見ていきましょう。

資産インベントリ

これはすべての土台となる機能であり、後続の対策を行う上で不可欠であることに誰も異論はありません。

それ自体がエンジニアリングの観点から価値を持ちます。

議論になるとすれば、どの程度の詳細さが必要か、どれほどの価値があるかという点です。

弱性管理

IT資産インベントリと同様に、OTデバイスについても、正確なメーカー、モデル、シリアル番号、ファームウェアバージョン、既知の脆弱性が必要です。

そして、私たちは「パッチを当てる、当てる、当てる」ことになります。

そこで、多くの企業内政治や現実世界のリスクが、パッチ適用やファームウェアのアップグレードによって浮き彫りになります。

あなたはおそらく誰かに数年分の仕事を与えたことになります。

でも大丈夫です。

たいていの組織には、こういった作業をするのを待っている人が10人くらいはいるはずです(あるいは、もっと現実的に言えば、いないでしょう)。

冗談はさておき、もしあなたが以下を備えていれば:

- 成熟した脆弱性管理プログラム

- ICS(産業用制御システム)環境をそのプログラムに追加する意思

- 資産の重要度に基づいてリスクをスコアリングする能力

- どの資産タイプ(Windows、Linux、コントローラー、VFDなど)をいつパッチするか、問題が発生した場合に何を元に戻すかについての合意

- 追加の作業負荷を担える人員

これらを備えているなら、ぜひ進めてください。

これは皮肉ではありません。

これは、導入後に実際に何が起きるかを正しく見据えた視点であり、現場での痛みを伴う経験によって得られた態度です。

私たちはしばしば、これらのシステムの維持と運用がどういうものかを忘れてしまいがちですが、それこそがこの記事の要点の一つです。

侵入検知システム(IDS)

ITと同様であり、むしろ簡単かもしれません。

対象デバイスが少なく、プロトコルもデバイスごと、あるいはデバイスファミリーごとに明確に定義されているからです。

最も重要なのは、どの資産がどの資産と通信できるかを定義できることです。

最初に接続したとき、恐ろしいほどの誤設定やその他のネットワーク問題が見えるかもしれませんが、IDSツールがそれらの整理に役立ちます。

適切に調整されたシステム(ここが大変な作業になります)は、誤検知が最小限に抑えられます。

ただし、それにはOTネットワークとセキュリティの専門家がエンジニアリングチームと連携する必要があります。

そして、OTを理解している高給のSOCアナリストが画面を監視する必要があります。

実装は困難で、TAP/SPANできる場所を特定(またはスイッチを設置)しなければならず、どのデバイスが通信してよいか合意を得るのも難しい作業です。

データフローの検知

これはIDSの近縁であり、「どうせネットワークトラフィックを監視するのだから、会話を可視化するグラフィカルな画面を提供しよう」という思想に基づいています。

ここでの「小さな秘密」は、これらすべての機能がネットワーク全体に設置されたセンサーに依存しているという点です。

そして、そうです、アクティブ機能を持ったものもあるのは知っています。

しかし、会話を見るには多数のセンサーが必要です。それらはさまざまな形態がありますが、現実的には広範囲にハードウェアを展開しなければなりません。

費用はセンサーだけでなく、計画、混乱、展開にかかる労力も含まれます。

リスクスコアリング

これは、脆弱性管理や侵入対応において対応の優先順位を決めるためのものです。

私たちはすべてに対応する時間がないことを知っています。だから、まず何に対応するべきかを判断するのです。

ここまでお話ししたのは、実際には現場でうまく機能しないことも多い、ということをお伝えするためです。

脆弱性を追いかけるにしても、侵入を追いかけるにしても、その業務に専任の人員を割く必要があります。

人がいる、あるいは人を雇う予算があるのであれば、それは素晴らしいことです。

しかし、何が必要かを理解せずにその道を進む顧客を私はあまりにも多く見てきました(ネタバレですが、私は別のアプローチを提案する予定です)。

NISTサイバーセキュリティフレームワーク(CSF)2.0とColorTokens Xshield

次のセクションでは、NISTサイバーセキュリティフレームワーク(CSF)2.0の基本的な知識を前提とします。

この中では、ガバナンスやアイデンティティには触れません。

この議論の目的においては、これらの機能は私のアプローチの影響を受けません。

NIST CSF機能

保護(PROTECT)

最初の主要な機能は「保護(PROTECT)」であり、既存のOT市場ではこれを「修復」によって対応しています。

言い換えれば、「脆弱性を見つけてパッチを適用する」ことです。

非常に困難な作業です。

代替的な制御による緩和は、ファイアウォールベンダーに委ねられています。

確かに、いくつかの実績あるファイアウォールベンダーはOTプロトコルに対応しています。

それらは広く使われていますが、スケーラビリティやコストが課題です。前述したセンサー類と同様に、展開コストは非常に高額になりがちです。

ファイアウォールは簡単に接続できますが、良好な結果を得るためには非常に細かいルールを記述し、それを広範囲に展開する必要があります。

これはどの環境でも困難であり、ICSネットワークの奥深くではさらに指数的に難しくなります。

ここで有力な代替策が存在します。それが、ソフトウェア定義のマイクロセグメンテーションです。

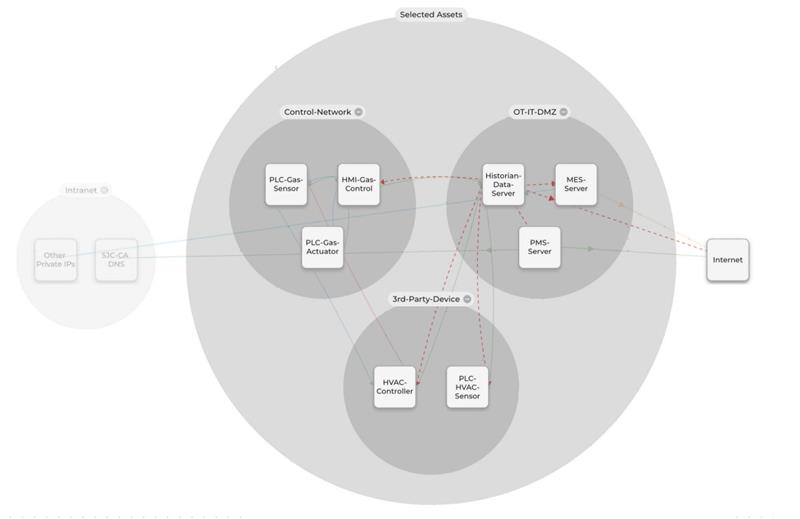

ColorTokensのXshieldは、エージェント型とエージェントレス型の技術を組み合わせてICS環境を保護します。

その仕組みの概要は以下の通りです。

WindowsやLinuxのコンピューターにエージェントをインストールし、コントローラー、HMI、旧式または高感度なシステムには軽量なハードウェアゲートウェイを展開します。

初期フェーズでは、これらが環境内のトラフィックを監視します。エンドポイントとその間を行き交うトラフィックの詳細な可視化が、Xshieldのコンソール画面上に表示されます(以下の図参照)。

軽量かつ安価で、業務への影響が最小限のシステムを展開することで、ゾーン内およびゾーン間の環境の詳細な可視化が実現されます。

通常、この段階で2つのことが起こります。まず、安全かつ継続的な運用に必要なゾーンとコンジットが容易に把握・定義されます。

必要なトラフィックをモデリング・テスト・検証し、最終的にはホワイトリストまたはブラックリスト化できます。

IEC 62443などのセキュリティモデルを使用しているかどうかに関わらず、Xshieldを使用すれば広いセキュリティ境界から開始し、それを徐々にかつ安全に縮小することが容易になります。

次に、ICS環境内に本来存在すべきでない、あるいは限定的にしか存在すべきでないサービスが特定されます。

これらは各エンドポイントやシステムの構成によって対処可能です。

たとえば、禁止されているはずのリモート端末の使用、企業サービスの呼び出し、インターネット上のDNSの利用などが挙げられます。

検知(DETECT)

NISTの定義における「検知(DETECT)」は、主にIDS(侵入検知システム)機能に焦点を当てています。

Xshieldがこの点で支援する方法は3つあります。

1つ目は、ICSシステムのプロトコルとトラフィックパターンへの深い可視性。

2つ目は、ボトルネックとなる出入口でのトラフィック量の大幅な削減。

3つ目は、攻撃者が足がかりを得た場合に、Xshieldがラテラルムーブメントを試みた際のブロックトラフィックを報告することです。

監視を担当するセキュリティアナリストにとって、大きな助けとなるでしょう。

応答(RESPOND)

ランサムウェアなどの攻撃により、安全を優先して業務が停止されるケースを思い浮かべてください。そして、中世の城にある跳ね橋を思い出してください。

平常時、跳ね橋はボトルネックとして機能します。

見張り役が出入りを監視し、問題を見つけることができます。攻撃時には、跳ね橋が引き上げられます。

Xshieldは跳ね橋のように機能します。

通常時には、データ分析や報告のためのトラフィックが通過しますが、攻撃時には事前に定義されたポリシーを適用し、業務を継続しながら保護することが可能です。

復旧(RECOVER)

OT専用ソリューションだけでは不十分です。

資産識別や侵入検知機能は重要ですが、それを超えて、資産レベルでトラフィックを把握・制御できる能力があれば、大きな転換点となります。

誰も「絶対的なセキュリティ」を保証することはできませんし、しません。だからこそ、私たちは「侵害に備えた状態(Breach Ready)」を支援すると言っています。

Xshieldシステムを活用すれば、復旧時間は大幅に短縮されます。

先ほど、猫の皮をはぐ方法は一つではないと述べました。

そして、これが私のやり方です。マイクロセグメンテーションは魔法ではありませんが、それにかなり近いものです。

ただ一つ言えるのは、事前準備に勝るものはないということです。信じてください。あなたの祖母(と私の祖母)もきっと賛成してくれるでしょう。

OTセキュリティについて話す準備はできていますか?

ぜひColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「Building Resiliency in Critical Infrastructure Networks Using Microsegmentation: Lessons Learned in the Real World」

最終更新日:2025/3/21

著者:Dwayne Edwards

※本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て、日本語に翻訳して掲載しています

※記事は掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。上記の最終更新日をご確認ください

この記事の著者:電巧社セキュリティブログ編集部