製造A社 ColorTokens導入事例

| 業界 | 製造 |

| 地域 | 日本 |

導入までの経緯

製造A社※1は、兼ねてから「ランサムウェア対策」「工場/倉庫/物流拠点のシャドーIT対策」など、セキュリティ対策ができていない部分を感じていた。

A社では、役員が海外視察に行った際、ColorTokens社※2のXshieldという製品に興味を抱き、本社情報システム部にて導入できないか検討に入った。

情報システム部門では、「マイクロセグメンテーション」※3という新しい分野の導入まで手が回らないとのことで、ITの開発部隊が所属するSI(システム・インテグレーション)部門に依頼することとなった。

SI部門の担当者・和田氏は、英語のマニュアルを読み、社内のWindows PCとサーバー群、約300台を視野に入れて、開発系(20台)の試行導入に入った。

写真1.「トラフィック・ビジュアライザー」での可視化の状態を確認する和田氏

和田氏は、Xshieldを開発系に導入した際に、PCやサーバー側のPort制御を「Xshieldは実装できる」と確信し、また社内の「ランサムウェア対策」として、「マルウェアに感染した際、ラテラルムーブメント※4で、PCやサーバーに感染が横展開しない点が有効利用できる」と判断した。

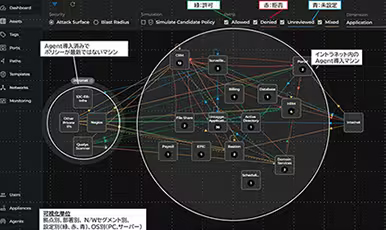

さらに、和田氏が開発系に導入した際、「トラフィック・ビジュアライザー」(写真1参照)での可視化で、「全国の物流/工場拠点のIT機器の可視化が可能となる」点で、導入効果があると判断した。

開発系の導入結果を役員と情報システム部門に説明し、本番系では4か月の導入スケジュールで実装したいと報告した。

2024年11月より、4か月計画でWindows10/11、サーバー類、約280台の本番系の導入をXshield経由で開始した。

導入時にPort制御のポリシーの導入で、開発系では見られなかった不安定なPCが出て、既存のインストール済みソフトウェアの動作か、新規で導入したXshieldの問題かを調査するために、国内の代理店に調査依頼を出した。

その際、回答を待つのではなく、Xshield側の管理コンソール側より対象のPCの本製品のみのuninstallを一括で実施したため、時間はそれほど負荷にならなかった。

※1 製造A社:首都圏及び全国に10拠点を持つ、ITの開発としてSI部門がある電気通信/配電盤の販売/保守のメーカー

※2 米国ColorTokens社:従業員450名、設立2015年。本社US・カリフォルニア州サンノゼ、インド・バンガロールに開発拠点を持つ、マイクロセグメンテーション専門ソフトウェア開発ベンダー

※3 マイクロセグメンテーション:企業の環境の中で、Windows/RHELの1台単位をセグメンテーションとして分離し、サーバー1筐体単位で『センター一括設定によりセキュリティを担保するテクノロジー』 日本語訳:被害局所化

※4 ラテラルムーブメント:外部の攻撃者やマルウェアがPortなどを利用し、他の機器に横移動して侵害範囲を拡大していく攻撃手法

本番系での導入/再導入とも管理コンソールからの「自動化」が支援

代理店側では、Xshield側とMicrosoftのOS制限の問題と回答を出し、さらに問題回避のため、「ブラックリスト方式」のPort制御の導入をA社に提案した。

和田氏は、代理店提案のインストール方式に同意し、次回から「簡易的な設定」にすることを決断した(後に、テンプレートを利用した「簡単導入パック」となる)。

2025年3月現在、全てのIT機器への導入はまだ終了していないが、拠点単位の導入を慎重に実施し、要員4名が同じスキルになるように「運用の改善」を実施している。

和田氏は、最終的に効果があったと感じた「シャドーIT機器」※5の可視化(写真2)が可能になり、まさに、「Xshieldがマイクロセグメンテーションで解決した、社内/物流拠点のPC/サーバーの可視化」が可能となったと判断している。

※5 シャドーIT機器:エージェントが導入されているものの、ポリシーの最新版が適用されていない端末が対象。ネットワークに未接続のオフラインPCが久しぶりにネットワークに接続した場合など

写真2.「シャドーIT機器」の例(出典:代理店)

写真3.約300台の機器へのXshieldの導入

と運用を手掛ける和田氏(2025年3月現在)