ランサムウェアは今やあらゆる業種・業界を脅かす深刻な脅威となっており、対策の強化が企業にとって急務となっています。

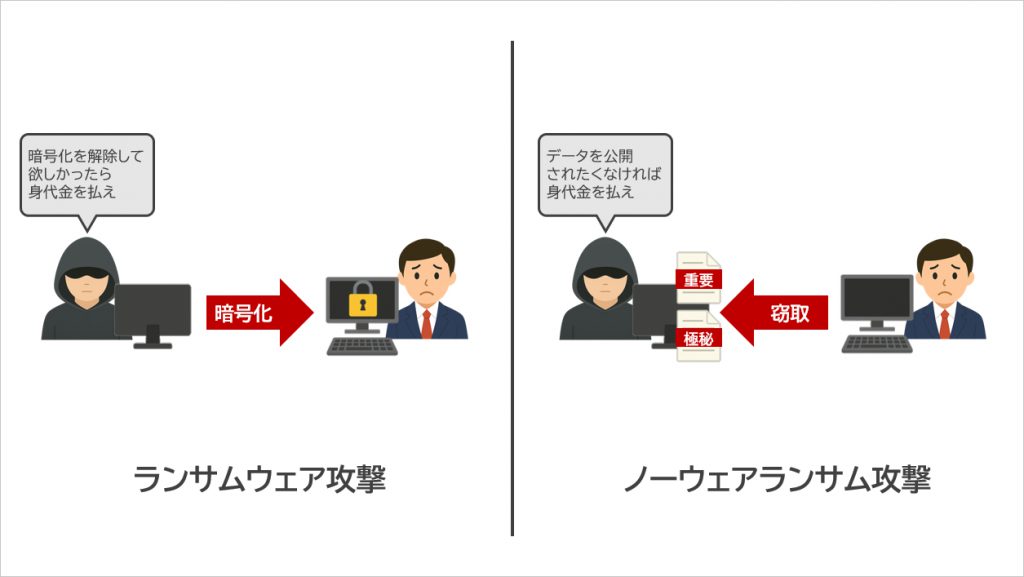

従来は、データを暗号化して復旧と引き換えに身代金を要求するのが主な手口でしたが、最近では「ノーウェアランサム攻撃」と呼ばれる、新たな攻撃手法が登場しています。

本記事では、ノーウェアランサム攻撃とはどのようなものか、従来型ランサムウェアとの違いや企業への影響、そして有効な対策についてわかりやすく解説します。

ノーウェアランサム攻撃とは?

ノーウェアランサム攻撃とは、データを暗号化せずに盗み出し、外部への公開を材料に脅迫するタイプのサイバー攻撃です。

一般的なランサムウェアのように「ファイルを使用できないようにする」のではなく、データ漏えいの恐怖を利用して金銭を要求するのが特徴です。

近年では「リークウェア(Leakware)」や「エクストーションウェア(Extortionware)」とも呼ばれ、日本でも被害が広がってきています。

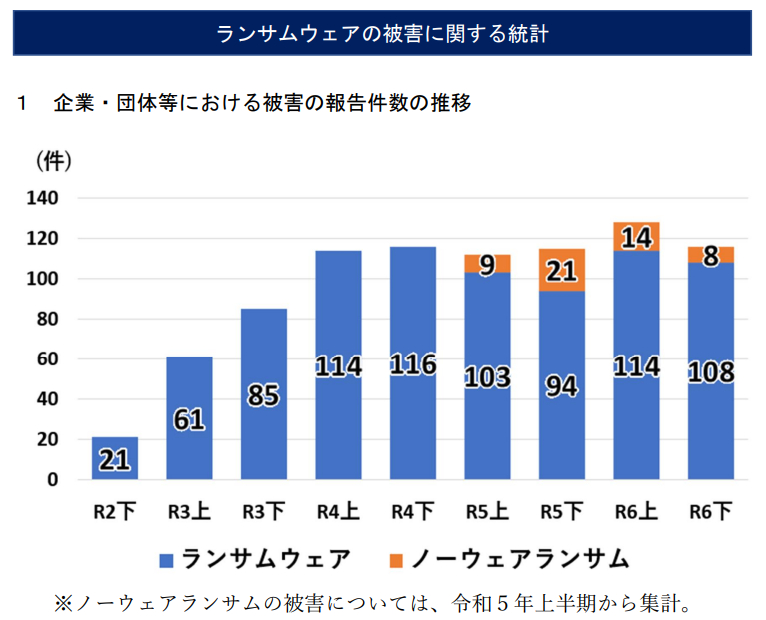

出典:警察庁┃令和6年におけるサイバー空間をめぐる脅威の情勢等について

ノーウェアランサム攻撃の特徴と手口

ノーウェアランサム攻撃では、攻撃者はまず標的のネットワークに侵入し、重要なファイルや個人情報、機密データを密かに窃取します。

その後、「盗んだデータを公開されたくなければ金を払え」といった脅迫文を送りつけます。

多くの場合、ダークウェブ上に“データを一部公開する脅迫ページ”が用意され、脅しの信憑性を高めてきます。

この手法には次のような特徴があります:

- データの暗号化は行わない

- 復号キーの提供もない(そもそも不要)

- 被害者はバックアップがあっても意味がない

- 身代金を支払っても公開される恐れがある

- 後日、再脅迫(二重・三重恐喝)されるケースも

つまり、従来の復旧中心のランサムウェア対策では対応できない攻撃なのです。

従来のランサムウェアとの違いを比較

ノーウェアランサム攻撃は、従来のランサムウェアとは目的や手口、企業への影響、対策のアプローチが大きく異なります。

違いを整理すると、以下のようになります。

| 従来型ランサムウェア攻撃 | ノーウェアランサム攻撃 | |

|---|---|---|

| 主な手口 | ユーデータを暗号化して業務を停止させる | データを窃取し「公開」を盾に脅迫 |

| 攻撃者の要求 | 復号キーの提供と引き換えに身代金を要求 | データの非公開・削除と引き換えに身代金を要求 |

| 有効な対策 | バックアップによる復旧体制 | 情報漏えい防止・内部アクセス制限(ゼロトラスト) |

| 備考 | 一部では暗号化に加えて情報窃取も行う「二重恐喝型」も増加 | 一度流出すれば完全回避は不可能 |

従来のランサムウェア攻撃は、データを使用不能にして業務を停止させ、その復旧を人質に身代金を要求する手法でした。

このようなケースでは、あらかじめバックアップ体制が整っていれば、復元によって被害を回避できる可能性がありました。

しかし近年は、データを窃取して脅迫する「二重恐喝(ダブルエクストーション)」が主流になりつつあります。

その派生型として登場したのが、データ窃取そのものを目的とした「ノーウェアランサム攻撃」です。

簡単に言えば、二重恐喝のうち「データ窃取と公開による脅迫」が主軸となった新たな攻撃であり、一度盗まれた情報はバックアップでは“取り戻せない”という点が最大の脅威です。

そのため、ノーウェアランサム攻撃に対しては、事前の復旧体制だけでなく、情報漏えいをいかに防ぐか、内部アクセスをいかに制限するかといったゼロトラスト的なアプローチが不可欠となってきます。

企業への影響とリスク

ノーウェアランサム攻撃では、情報の漏えいそのものが脅迫の材料となるため、企業は深刻なダメージを受けます。

ここでは主なリスクを簡潔に解説します。

リスク1:顧客データ・機密情報の漏えいによる信用失墜

顧客や取引先の情報が流出すれば、「情報管理が甘い企業」として信頼を失う可能性があります。

サプライチェーンへの影響や取引停止につながることもあります。

リスク2:法令違反による制裁金・行政対応

個人情報が含まれていた場合、個人情報保護法などの法令により、報告義務などが発生して、法務・広報部門への負荷も大きくなります。

リスク3:株価の下落・風評被害・ブランド毀損

報道やSNSで拡散されれば、企業イメージの失墜や炎上、上場企業であれば株価下落などの影響も現実的です。

リスク4:訴訟リスク・損害賠償請求

被害にあった顧客や取引先から、損害賠償や訴訟を起こされるリスクがあります。

企業が加害者として追及されるケースもあります。

リスク5:インシデント対応・再発防止のコスト

被害確認・報告・再発防止までの対応により、業務負荷や対応コストが急増します。

経営層や担当部署のリソースを長期間奪われる恐れもあります。

ノーウェアランサム攻撃への主な対策

ノーウェアランサム攻撃への有効な対策は、単なるバックアップでは不十分です。

情報の持ち出しを防ぎ、被害拡大を阻止するための「設計」と「仕組み」が求められるため、以下のような対策が有効です。

重要情報の把握と可視化

- どこにどのような重要データが存在するかを把握する情報資産の棚卸が不可欠

- クラウドやファイルサーバー、SaaSに点在するデータも含めて分類・可視化

- 情報の重要度に応じたアクセス制御や監視のレベルを設定し、リスクの集中を避ける

アクセスと通信の最小化(ゼロトラストの実践)

- すべての通信とアクセスを常に検証し、信頼しないことを前提に制御

- ユーザーやデバイスに最小限のアクセス権限のみを与えることで、万が一侵入されても被害範囲を限定

- マイクロセグメンテーション技術により、ネットワーク内での横移動(ラテラルムーブメント)を遮断

監視と応対の体制構築

- 端末やネットワーク上の異常をリアルタイムに検知するEDR(Endpoint Detection and Response)の導入

- ファイルの持ち出しや不正送信を防ぐDLP(Data Loss Prevention)による漏えい対策

- ログの収集・分析を通じて、証拠保全・インシデント対応を迅速化し、被害の拡大や二次被害を防止

まとめ

ノーウェアランサム攻撃は、従来型ランサムウェアの二重脅迫から派生した“情報漏えい型”の脅威であり、企業の信用・法的リスク・ビジネス継続に深刻な影響を与える可能性があります。

「バックアップがあるから大丈夫」と安心せず、ゼロトラストのような信頼しないセキュリティ設計と、情報漏えいそのものを防ぐ体制づくりが不可欠です。

自社の情報は守れているのか、いま一度セキュリティの在り方を見直してみましょう。

弊社では、対策で出てきたマイクロセグメンテーション技術を採用したソリューション「ColorTokens Xshield」を取り扱っております。

詳細は、公式サイトからご確認ください。

この記事の著者:電巧社セキュリティブログ編集部