「マイクロセグメンテーション」が国内でも知られるようになってきましたが、そもそもマイクロセグメンテーションとは何なのでしょうか。

また何が今までのテクノロジーと異なり、導入すると何が良くなるのでしょうか。

その誕生から基本概念、仕組みまでを詳しく解説します。

企業の情報システム部門は、なんとなくDMZ(非武装地帯)にサーバーがあるから大丈夫と過信せず、サーバーの置かれている状態を細分化(セグメント化)し、Portの状態(証跡)が確認できるようにすることが重要です。

マイクロセグメンテーションの誕生

マイクロセグメンテーションは、聞きなれない用語ですが、システム・エンジニア(SE)をやっていると、ネットワーク・セキュリティ分野で、「セグメントに分割する」という作業は定着しています。

マイクロセグメンテーションも同じような概念です。

マイクロセグメンテーションとは、ネットワーク・セキュリティの手法の一つで、ネットワークを非常に細かい単位(セグメント)に分割し、それぞれのセグメント間の通信を厳密に制御するアプローチ。

出典:電巧社 用語集 2025年4月

元々は大規模なネットワーク・インフラを効率的に運用するために開発された技術であり、これによりネットワーク全体のトラフィックを制御しやすくなり、障害や攻撃が発生した際の影響を最小限に抑えることが可能となった。マイクロセグメンテーションは、このセグメンテーション技術をさらに進化させたもの。

セグメントを分ける(細分化する)とは、どういうことか

従来のネットワーク・セキュリティにおけるセグメントの分割を例示すると、192.168.1.1/24をサブネット(Subnet)化し、192.168.1.64/26など、さらに分割する仕組みがあります。

また、VLAN(Virtual LAN)では、物理的なネットワークを変更せずに、仮想的にセグメントを分割する手法で、用途単位でLANを分割し、コリジョン(衝突)を減らす仕組みもあります。

この従来の仕組みは、管理/パフォーマンスという面では優れた技術でありますが、TCP/IPのPort(ポート)まで細分化し、サーバー/PC1台単位をファイアウォールのように、「Port制御」することまではしていませんでした。

ですが、マイクロセグメンテーションは別です。

Port(ポート)制御は、どのようなことか

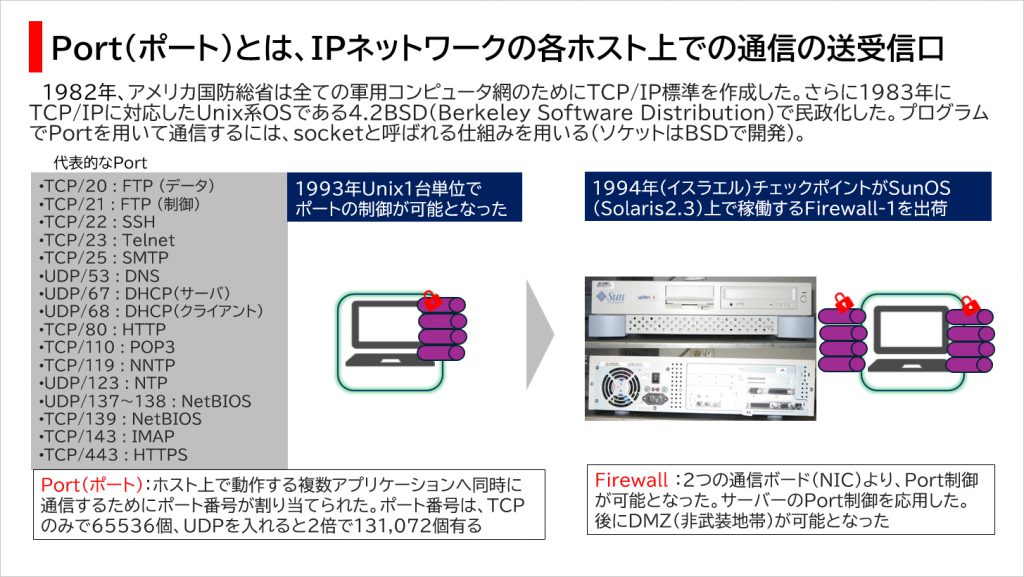

マイクロセグメンテーションのポイントは、サーバー/PCに存在するTCPポート 65,536個を管理することです(図1参照)。

UDPを入れれば、約13万個の管理が可能となります。

それでは、1982年にTCP/IPの仕様が確定され、これまで、約13万個のポート単位の管理をしていなかったのでしょうか。

2025年までの43年間は何だったのでしょうか。

図1. Portとは 出典:電巧社(2025年4月)

サーバー/PC 1台単位の「Port(ポート)制御」を簡素化するために、Firewallが出現した

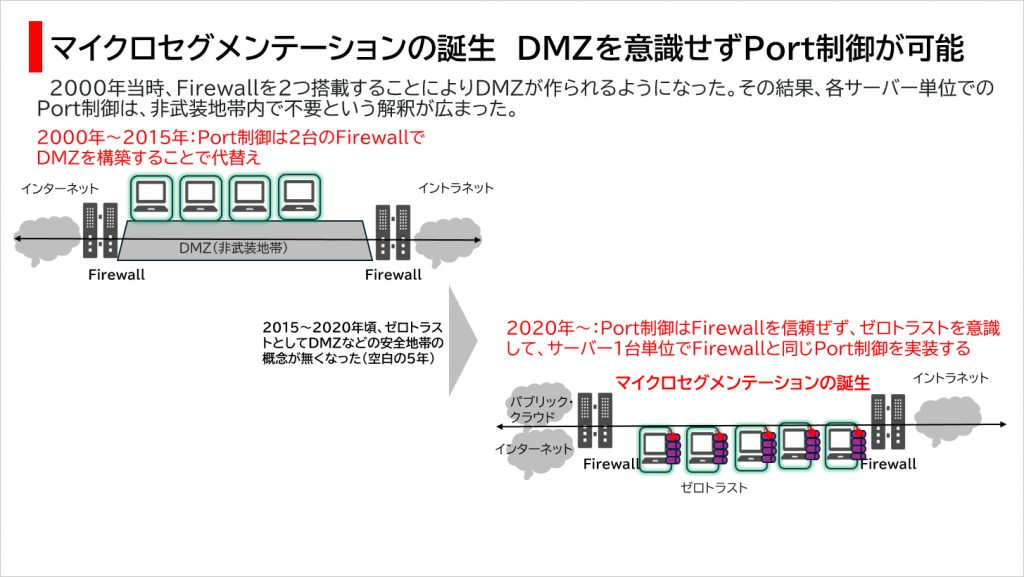

2000年当時、サーバーにネットワーク・インタフェース・コントローラー(NIC)を2枚搭載することによりFirewallができるようになりました(図1参照)。

Firewallが誕生したおかげで、これまでサーバー/PCが1台単位で管理する必要があった「Port制御」をFirewallが代行するようになりました。

具体的には、ネットワークの入口/出口にFirewallを配備させることにより、サーバー/PC1台単位のPort制御から解放される時代が到来しました。

Firewallが出現し、サーバーが格納されたセグメントをDMZ(非武装地帯)と呼ぶように

IT業界では、2000年以降、テクノロジーの進化に伴いFirewallを配備し、非武装地帯をデータセンターなどに設置しました。

結果として、オンプレミスのサーバー群の「Port制御」から解放されました。

これまでは良い話ですが、2015年以降、「ゼロトラスト」という概念が誕生し、従来の非武装地帯の「Port制御」では、不十分だと判明しました。

その結果、サーバー/PC1台単位での「Port制御」が再開されることとなります。

ただし、情シスが100台以上のサーバー/PCの「Port制御」を今更できない事情も2015年当時はありました(図2参照)。

図2.DMZを意識せず「Port制御」が可能。ゼロトラストが提唱され「空白の5年」が誕生した 出典:電巧社(2025年4月)

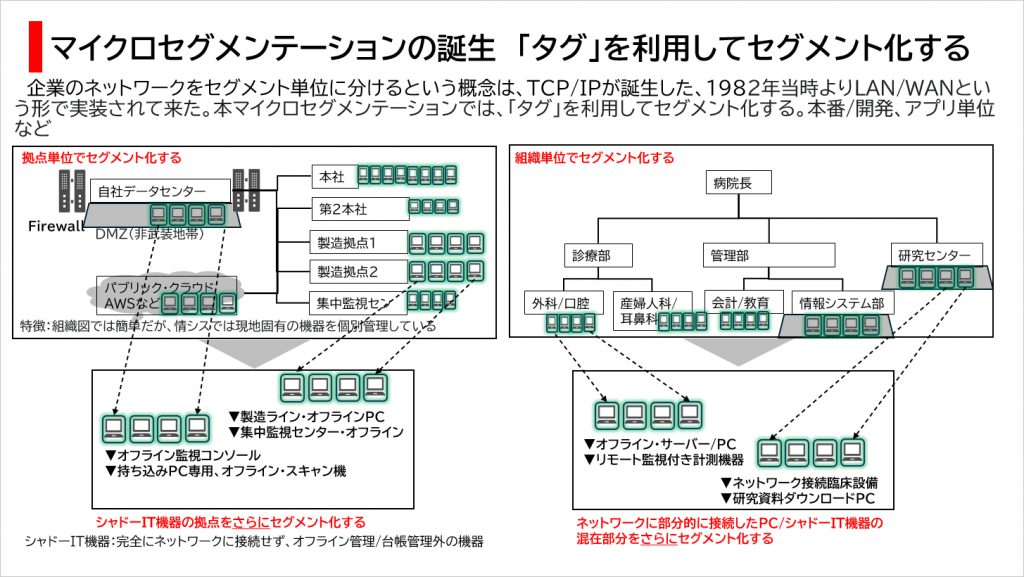

マイクロセグメンテーションでは、資産を「拠点」「組織」「本番/開発」「アプリ」単位でセグメント化

マイクロセグメンテーションでは、企業の資産を「タグ」(図3参照)という単位で、セグメント(細分化)します。

この分割は、「Port制御」の設定の単位(グループ)でも同時に細分化し、テンプレートを利用して、グループ管理していきます。

図3. 企業の資産を「拠点」「組織」「本番/開発」「アプリ」単位でセグメント化する 出典:電巧社(2025年4月)

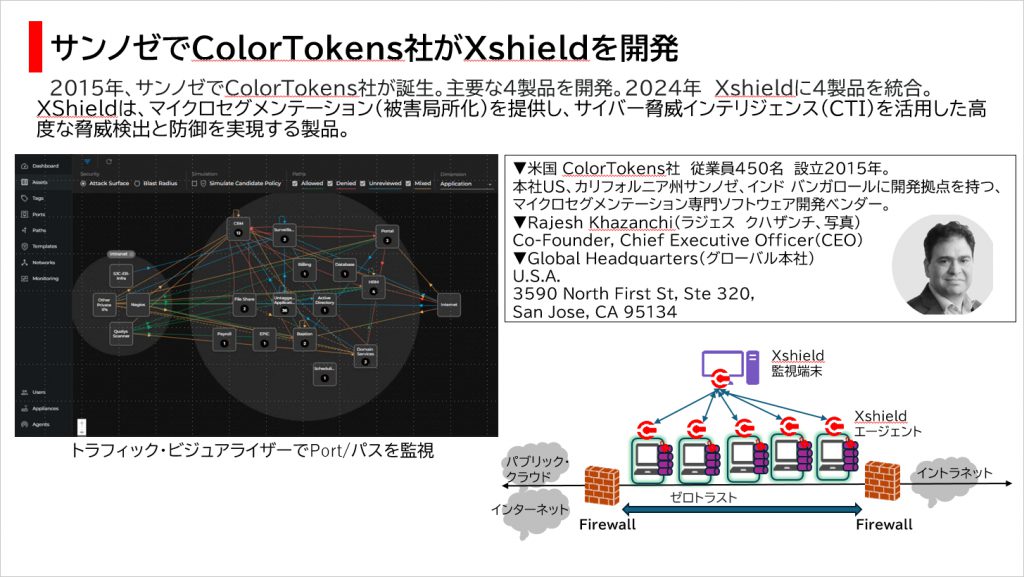

サンノゼでPort制御が可能なソフトウェアを米国ColorTokens社が開発

2015年、カリフォルニア州サンノゼで「Port制御」が可能なソフトウェアをColorTokens社が開発しました。

製品名は、当時4種類の製品で誕生したが、2024年に製品名を「Xshield」(エックスシールド)に統一し、国内でも出荷されるようになりました(図4参照)。

図4. サンノゼでColorTokens社がXshieldを開発 出典:電巧社(2025年4月)

>>第2回「米国ColorTokens社のXshieldは、どのような製品か 」に続く

この記事の著者:石橋正彦(Ishibashi Masahiko)

電巧社、サイバー・セキュリティのアナリスト。現場、100回を目指し情報システム部門を支援。専門は、ITセキュリティ監査。歴史に精通し、百済(くだら、ペクチェ)史や日本語(万葉仮名)の起源に詳しい。

【セキュリティアナリストレポート】

■第1回:マイクロセグメンテーションの誕生を理解する

■第2回:米国ColorTokens社のXshieldは どのような製品か

■第3回:能動的サイバー防御(ACD:Active Cyber Defense)は どこから来たのか

■第4回:IT/OTとは何か、「OTセキュリティ」の誕生を理解する