第1回では、「マイクロセグメンテーションの誕生」を解説しましたが、この新しいテクノロジーが2018年当時に提唱され、どのような製品が誕生したのでしょうか。

本稿では、「ColorTokens社のXshield(エックスシールド)」について解説し、発表当時から2025年の最新の動向まで画面を確認しながら、機能を紹介します。

ColorTokens社は どこにある会社なのか

ColorTokens社は、2015年にカリフォルニア州、SanJose(サンノゼ)で創業され、現在創立10周年を迎えます。

サンフランシスコの空港から、101号線のハイウェイでサンノゼに向かい、Palo alto/Mountain Viewを過ぎ、1時間程の郊外にある拠点です。

ウエスト・タスマン・ドライブとノース・ファーストStの交差点にオフィスがあり、近所に広大なCisco Systemsのオフィスがあります。

開発/研修拠点(URL)は、インドのバンガロールにあります。

また、国内の代理店は、本稿を執筆している電巧社(でんこうしゃ)です(図1参照)。

図1. ColorTokens社(左上)、印バンガロール 開発/研修拠点(右)、国内代理店 電巧社(左下) 出典:電巧社(2025年4月)

Xshieldは どのように開発されたのか

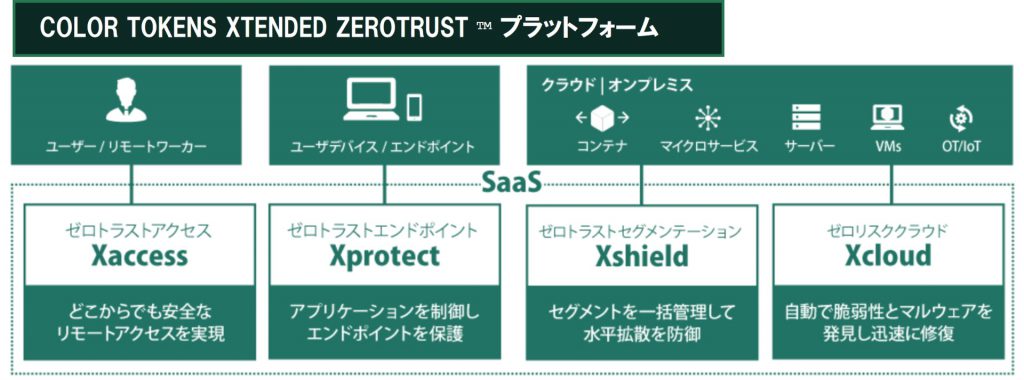

ColorTokens社は、2015年以降、4種類の製品(Xaccess / Xprotect / Xshield / Xcloud)を主軸として、図2「COLOR TOKENS XTENDED ZEROTRUST ™ プラットフォーム」をバンガロールで開発しました。

これは、第2世代のXshieldです。

製品はSaaS提供であり、別途コンサルティング・サービス(Xassure)も提供しています。

2024年に新しいブランディングとなり、4製品をXshieldに統合し、現在に至っています(第3世代)。

SaaSとして、企業はパブリック・クラウドの「管理ポータル」のアクセス・ポイントを、アメリカ、インド、イングランド(米印英)の3ヶ所のリージョンから選択することが可能です。

図2.「COLOR TOKENS XTENDED ZEROTRUST ™ プラットフォーム」(第2世代) 出典:電巧社(2023年)

また、2025年以降は、次世代のXshieldが発表される予定だ。

実際にプレスリリースされた記事は2つあり、2025年のRSAカンファレンスでも最新情報が発表されています。

2024年9月11日【プレスリリース】ColorTokens、PureIDを買収し、強力なIDベースのセグメンテーションでXshieldマイクロセグメンテーションプラットフォームを強化

2025年3月17日 【プレスリリース】ColorTokensはWiproと提携し、グローバル企業向けのBreach Ready Security Solutionでサイバーレジリエンスを強化

第3世代(2025年現在の)Xshieldはどのような機能を持つか

ColorTokens社は、2024年にXshieldへ統合し、本格的なマイクロセグメンテーション(被害局所化)の提供を開始しました。

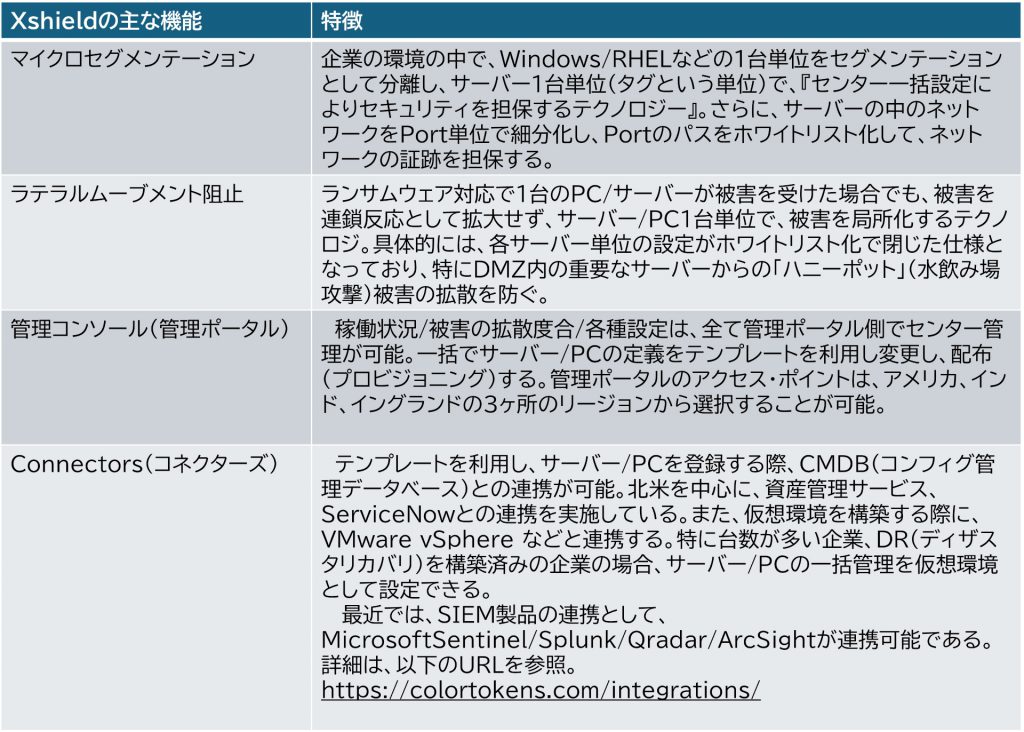

Xshieldの主要機能は、4つに分類できます。

▼マイクロセグメンテーション

▼ラテラルムーブメント阻止

▼管理ポータル

▼コネクターズ

表1. Xshieldの主要機能 出典:電巧社(2025年4月)

Xshieldを利用する際の代表的なネットワーク構成(例)

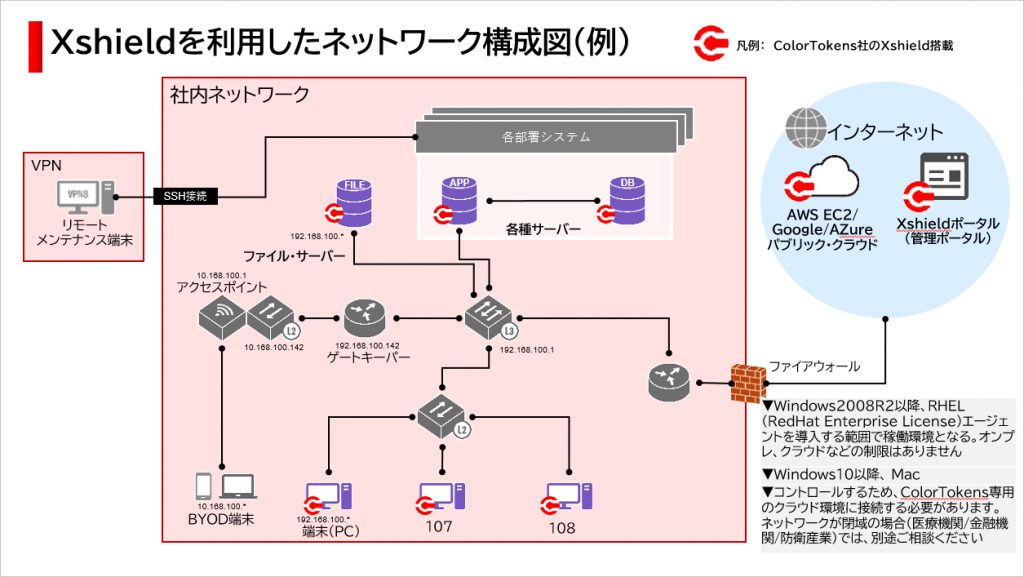

Xshieldは、ネットワーク・セキュリティ製品に分類されるが、代表的なネットワーク構成図は、図3の通りです。

「Xshield管理ポータル」と呼ばれる管理コンソールより、エージェント搭載のサーバー/PCを1台単位で管理します。

また、セグメント単位の管理のために、「タグ」と呼ばれる単位でグループ管理していきます。

最も細分化した単位の監視は、サーバー/PC1台に設定されている、約13万個に及ぶ、TCPとUDPの「Port制御」(ポート制御)です(詳しくは第1回で解説)。

この「Xshield管理ポータル」は、パブリック・クラウドのネットワークに接続されている必要があります。

一部、ネットワークに接続していない「オフライン機器」は、標準ではサポートされていないが、別途相談が可能です。

構成によりサポートされる場合があります。

図3. Xshieldのネットワーク構成(例) 出典:電巧社(2025年4月)

「Xshield管理ポータル」で見える「ダッシュボード」とは

「Xshield管理ポータル」は、SaaS提供され、実際に情シス側から見る際は、Google ChromeなどのWebサイトからアクセスします。

利用ユーザーは、常時最新版のポータルを利用することが可能です。

実際にログインをすると、あらかじめ指定された米印英のアクセス・ポイントにアクセスし、トップ画面として、図4の「ダッシュボード」が表示されます。

この画面では、「資産の侵害影響」を100点で満点表記しています。

最も悪いスコアは、100点です。

通常、70-80点の間のスコアとなります。

具体的には、「攻撃面の分布」「爆風(ばくふう)半径の分布」と分類され、いわゆる、ネットワークに接続し、「入るパス」「出るパス」の状況を棒グラフで表記しています。

図4.Xshieldのトップ画面「ダッシュボード」 出典:電巧社(2025年4月)

(凡例)図4の「ダッシュボード」では、「攻撃面の分布」として「入るパス(入口)」のスコアで重大が12個確認できます。

一方、「爆風半径の分布」として「出るパス(出口)」のスコアで重大が16個確認でき、総合的に100点満点で87点のスコア(リスク値)となります。

「資産管理画面」で見える、資産の一覧とは

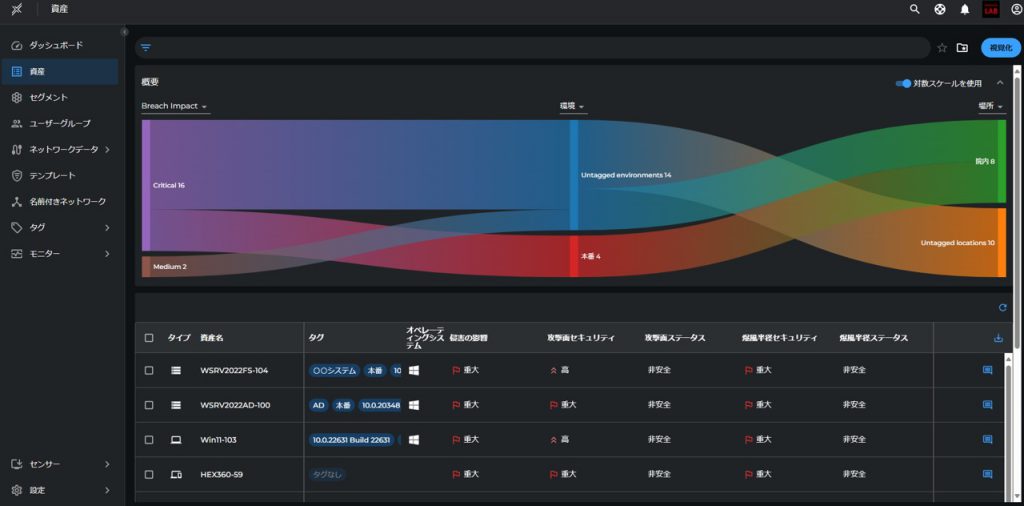

図4の「ダッシュボード」より、左側の「資産」を押下すると、Xshieldに登録した、サーバー/PCの一覧が図5のように表示されます。

1万台の機器を登録すれば、図5で1万行表示される仕組みです。

この場合、スクロールをして、対象の資産を探し出すことも可能でありますが、手間がかかるため、「タグ」という「セグメント」で分割します。

この「タグ」での資産の分類は、さらに「Port制御」のテンプレートでも利用します。

「タグ」は、複数台のサーバー単位で、一括配布(プロビジョニング)が可能です。

また、資産が300件程度なら、「資産」の手入力も可能ですが、1万件の「資産」は、常時 ServiceNow/VMware vSphereなどのCMDB(コンフィグ管理データベース)と連携が可能です。

図5. Xshieldの画面「資産」 出典:電巧社(2025年4月)

さらに、1台=1行表記されている図6では、その資産の脆弱性のCVSSのスコア※が集計され、各サーバー1台単位の本日現在の脆弱性スコアが表示されます。

※共通脆弱性評価システム CVSS ( Common Vulnerability Scoring System) は、情報システムの脆弱性に対するオープンで包括的、汎用的な評価手法。スコアは10点満点表記で、10点がリスク最大値となります

図6. 資産管理画面で「CVSS」スコアのMAX値が確認できる 出典:電巧社(2025年4月)

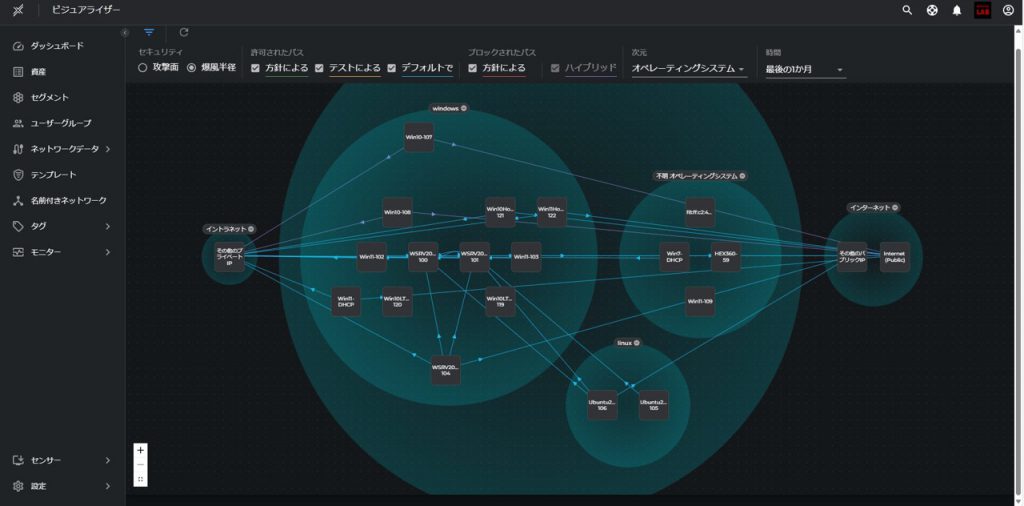

「トラフィック・ビジュアライザー」で見える、サーバー/PCの可視化状態とは

図5の資産管理画面「資産」の右上に「視覚化」というボタンが有り、押下すると下記のように資産1台単位を「トラフィック・ビジュアライザー」で可視化できます。

実際には、左側が社内の「イントラネット」、右側が社外の「インターネット」となり、その間がサーバー/PC1台の枠となります。

表示する単位が図6の20台程度ならPCの画面に表示できますが、それ以上の場合、「トラフィック・ビジュアライザー」が自動的にグルーピングしてしまいます。

そのため、見るセグメントがある程度分類できている場合は、図5「資産」の画面で、「タグ」で事前にセグメントを絞っておくことも推奨されます。

さらに、見づらい場合は、もう1段階「タグ」で絞り込み、台数を減らしておくことも検討できます。

このように「マイクロセグメンテーション」は、可視化の状態を徐々にマイクロ(細分化)するテクノロジーです。

その時の資産台数により、うまく「タグ」での分類を使いこなすことが可能です。

図7. Xshieldの「トラフィック・ビジュアライザー」 出典:電巧社(2025年4月)

>>第3回「能動的サイバー防御(ACD:Active Cyber Defense)は、どこから来たのか

~米国ColorTokens社のXshieldをACDで有効利用するためには~」に続く

この記事の著者:石橋正彦(Ishibashi Masahiko)

電巧社、サイバー・セキュリティのアナリスト。現場100回を目指し、情報システム部門を支援。専門は、ITセキュリティ監査。歴史に精通し、百済(くだら、ペクチェ)史や日本語(万葉仮名)の起源に詳しい。

【セキュリティアナリストレポート】

■第1回:マイクロセグメンテーションの誕生を理解する

■第2回:米国ColorTokens社のXshieldは どのような製品か

■第3回:能動的サイバー防御(ACD:Active Cyber Defense)は どこから来たのか

■第4回:IT/OTとは何か、「OTセキュリティ」の誕生を理解する