2025年5月16日、サイバー攻撃を未然に防ぐ「能動的サイバー防御」を導入するための法律「サイバー対処能力強化法」が、参議院本会議で可決・成立しました。

本稿では、米国の「Active Cyber Defense」と日本の「能動的サイバー防御」を比較し、国内ならではの地理的記載など、米国にはない部分をピックアップします。

また、米国側にしかない部分、主に軍需面の攻撃の話なども併せて確認してください。

米国Active Cyber Defenseとは何か

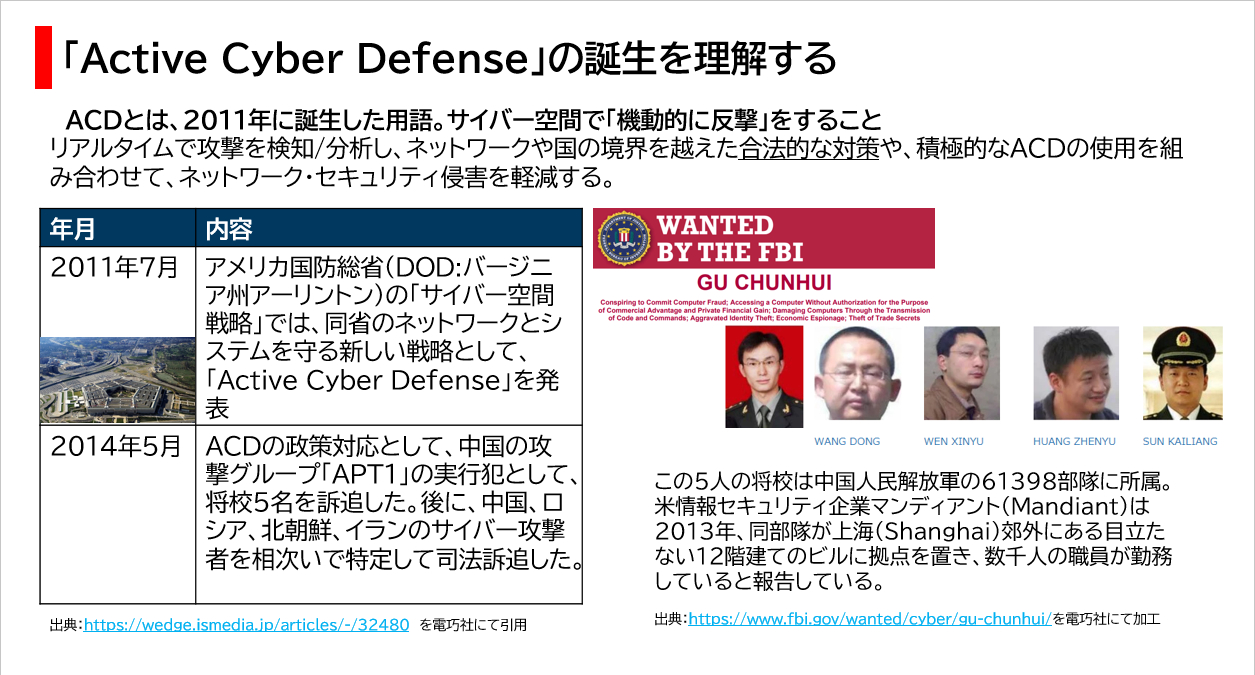

米国Active Cyber Defense(以降、ACD)は、2011年にバージニア州のアーリントンにある、アメリカ国防総省(The Department of Defense: DOD/通称:ペンタゴン)が、ネットワークとシステムを守る新しい戦略として発表しました(図1参照)。

この戦略は、サイバー空間で「機動的に反撃」をするためのもので、リアルタイムで攻撃を検知・分析し、ネットワークや国の境界を越えた合法的な対策や、積極的なACDの使用を組み合わせて、ネットワーク・セキュリティ侵害を軽減させるものです。

図1. ACD戦略と2014年に実際にあったサイバー攻撃 出典:wedge/FBI(2025年4月)

実際にあったサイバー攻撃の事例では、中国の攻撃グループ「APT1」の実行犯として将校5名を、後に、中国、ロシア、北朝鮮、イランのサイバー攻撃者を相次いで特定して司法訴追した。

この5人の将校は中国人民解放軍の61398部隊に所属し、米情報セキュリティ企業マンディアント(Mandiant※)は2013年、同部隊が上海郊外にある目立たない12階建てのビルに拠点を置き、知的財産や政府の機密情報を盗み出すため、数千人の職員が勤務していると報告しています。

※Mandiantは、バージニア州レストンを拠点とし、2004年にケビン・マンディアが設立した企業。

データセキュリティ侵害が発生した際に、インシデント対応サービスを提供する企業です。

その後、2013年にFireEyeに買収されるが、2021年には売却され、Mandiantとして再出発しました。

Google(ニューヨーク)は2022年9月、Mandiantの買収を完了し、買収金額は約54億ドル(7700億円)にのぼりました

2016年ジョージ・ワシントン大学のACDプロジェクトとは

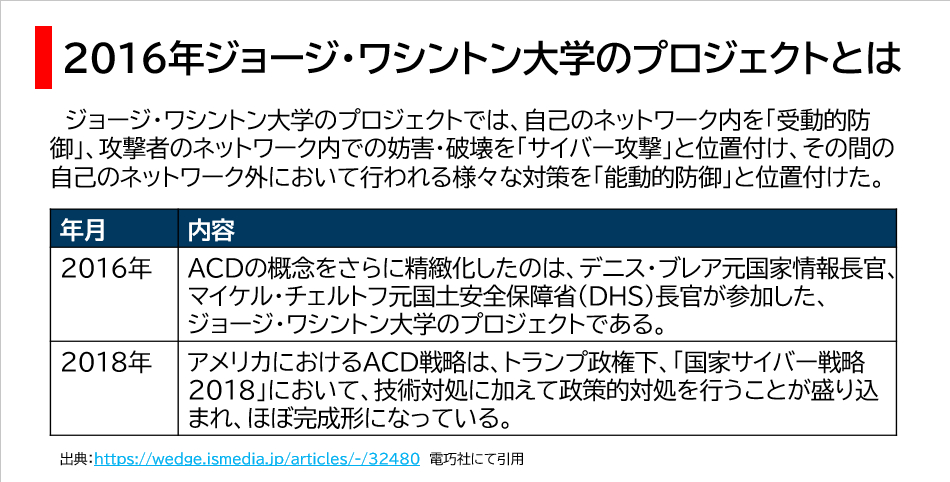

2016年ジョージ・ワシントン大学のプロジェクトでは、自己のネットワーク内を「受動的防御」、攻撃者のネットワーク内での妨害・破壊を「サイバー攻撃」と位置付け、その間の自己のネットワーク外において行われる様々な対策を「ACD」と位置付けました。

ACDの概念をさらに精緻化したのは、デニス・ブレア元国家情報長官、マイケル・チェルトフ元国土安全保障省(DHS)長官が参加した、「ジョージ・ワシントン大学のACDプロジェクト」です。

2018年アメリカにおけるACD戦略は、トランプ政権下、「国家サイバー戦略2018」において、技術対処に加えて政策的対処を行うことが盛り込まれ、ほぼ完成形になりmした。

図2.2016年ジョージ・ワシントン大学のプロジェクト 出典:wedge(2025年4月)

ACD戦略で必要な「OODAループ」とは

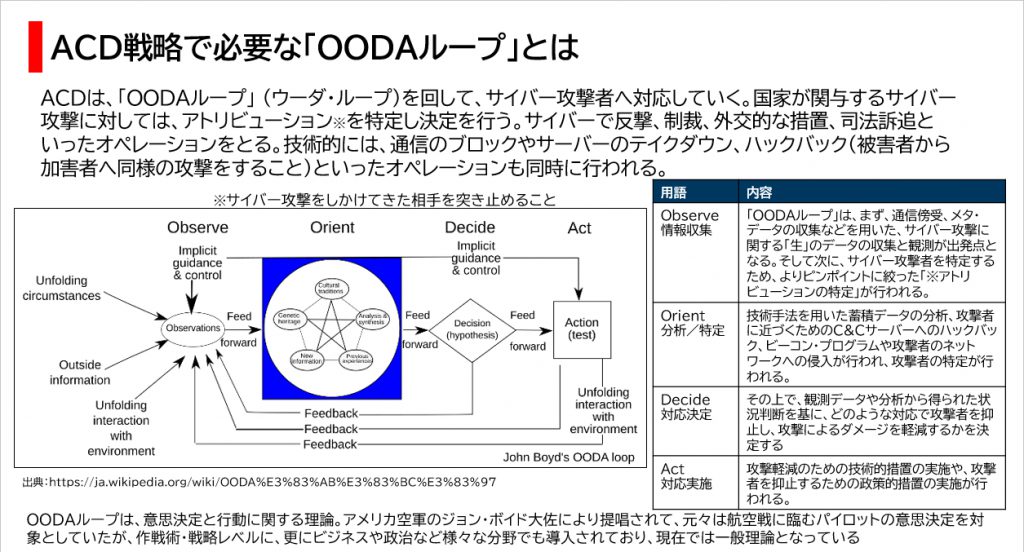

ACDは、「OODAループ※」 (ウーダ・ループ)を回して、サイバー攻撃者へ対応していきます。

国家が関与するサイバー攻撃に対しては、アトリビューション(サイバー攻撃をしかけてきた相手を突き止めること)を特定して決定を行います。

サイバーで反撃、制裁、外交的な措置、司法訴追といったオペレーションをとります。

技術的には、通信のブロックやサーバーのテイクダウン、ハックバック(被害者から加害者へ同様の攻撃をすること)といったオペレーションも同時に行われます。

※OODAループは、意思決定と行動に関する理論で、アメリカ空軍のジョン・ボイド大佐により提唱されました。

元々は航空戦に臨むパイロットの意思決定を対象としていましたが、作戦術・戦略レベルに、更にビジネスや政治など様々な分野でも導入されており、現在では一般理論となっています

図3. ACD戦略で必要な「OODAループ」とは 出典:Wikipedia/電巧社(2025年4月)

2022年 日本の「能動的サイバー防御」は 米国ACDの日本語訳から来た

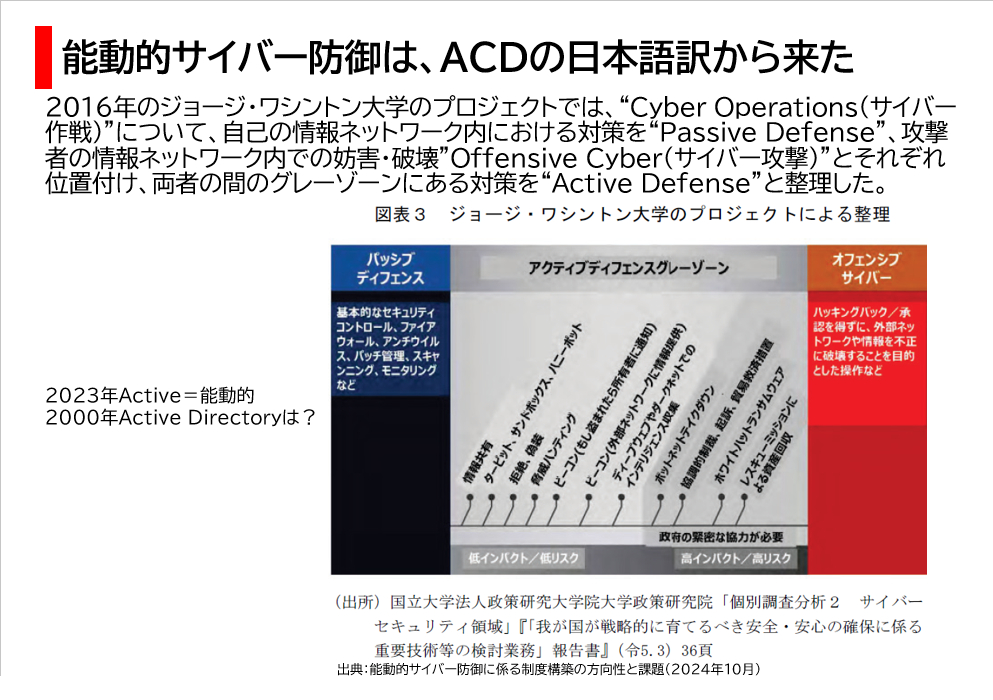

日本の「能動的サイバー防御」は、「国家安全保障戦略」(2022年12月国家安全保障会議決定、閣議決定)で命名されました。

「サイバー空間の安全かつ安定した利用、特に国や重要インフラ等の安全等を確保するために、サイバー安全保障分野での対応能力を欧米主要国と同等以上に向上させる」と明記されました。

この「国家安全保障戦略」では、2016年のジョージ・ワシントン大学のプロジェクトの“Cyber Operations(サイバー作戦)”(図4参照)を引用し、自己の情報ネットワーク内における対策を“Passive Defense”、攻撃者の情報ネットワーク内での妨害・破壊”Offensive Cyber(サイバー攻撃)”とそれぞれ位置付け、両者の間のグレーゾーンにある対策を“Active Defense”と整理しました。

IT業界では、MicrosoftのActive Directory(2000年発表)を、「能動的ディレクトリ」とは翻訳しませんでした。

一方、Activeを「能動」と命名した閣議決定は、海外のものとは異なるという意思が伝わってきて新鮮な気持ちになりました。

図4. 能動的サイバー防御は、ACDの日本語訳から来た 出典:国立大学法人政策研究大学(2025年4月)

2024年内閣官房 サイバー安全保障体制整備準備室が、サイバー対処能⼒強化法(案)を作成

内閣官房 サイバー安全保障体制整備準備室が、サイバー対処能力強化法(案)を作成し、5月16日にサイバー攻撃を未然に防ぐ「能動的サイバー防御」を導入するための法律が、参議院本会議にて与野党の賛成多数で可決・成立しました。

この法律は、「サイバー対処能力強化法案※1及び同整備法案※2」という正式名称があります。

前述の米国のACDと比較すると、米国「重要インフラサイバーインシデント報告法」(2022年)が国内でも「基幹インフラ事業者がインシデント報告」として採用され、軍需面でのサイバー攻撃の反撃に関してまでは、法律として具体的に公開されませんでした。

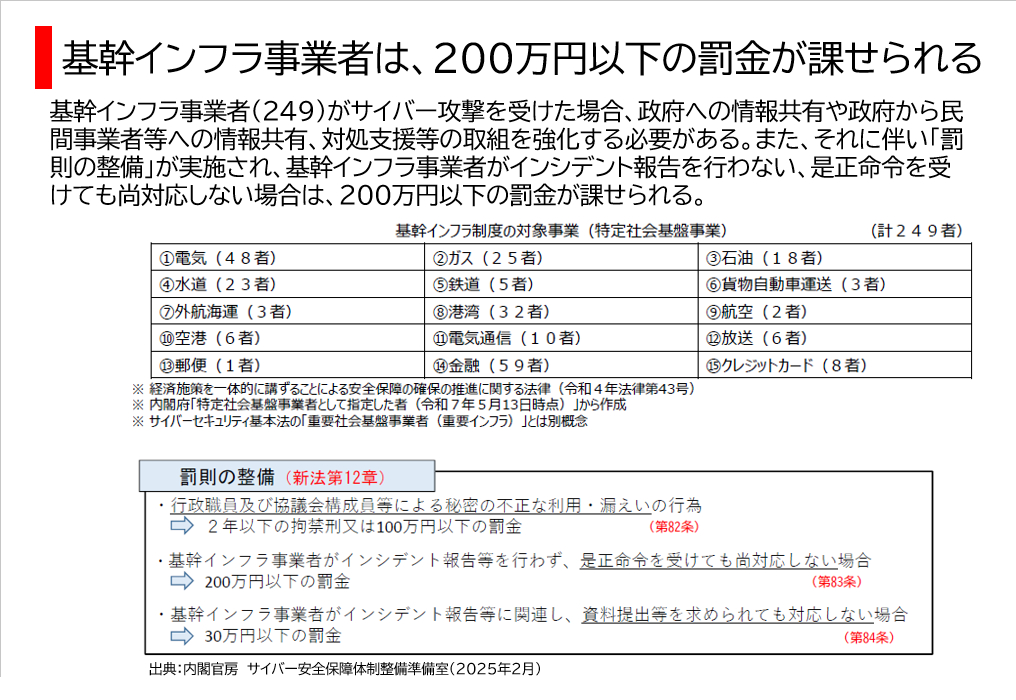

本法律では、「基幹インフラ事業者(249)※3がサイバー攻撃を受けた場合、政府への情報共有や政府から民間事業者等への情報共有、対処支援等の取組を強化する必要があります。

また、それに伴い「罰則の整備」(図5参照)が実施され、「基幹インフラ事業者がインシデント報告を行わない、是正命令を受けても尚対応しない場合は、200万円以下の罰金」が課せられることとなりました。

3カ月間で事業者の追加があり、今後も見直しが発生すると考えられます。

また、ガイドラインが策定されると、249者の各種委託先も本法律の対象範囲にどのように関与するのか、明確になると思われます。

※1 重要電子計算機に対する不正な行為による被害の防止に関する法律(令和7年法律第42号)

※2 重要電子計算機に対する不正な行為による被害の防止に関する法律の施行に伴う関係法律の整備等に関する法律(令和7年法律第43号)

※3 基幹インフラ事業者(249)は、2025年2月内閣官房、サイバー安全保障体制整備準備室にて計213者が指定された事業者。2025年5月13日に、計249者は内閣府が特定社会基盤事業者として追加指定しました

図5.基幹インフラ事業者は、200万円以下の罰金が課せられる。出典:内閣府「特定社会基盤事業者として指定した者」(2025年5月13日)

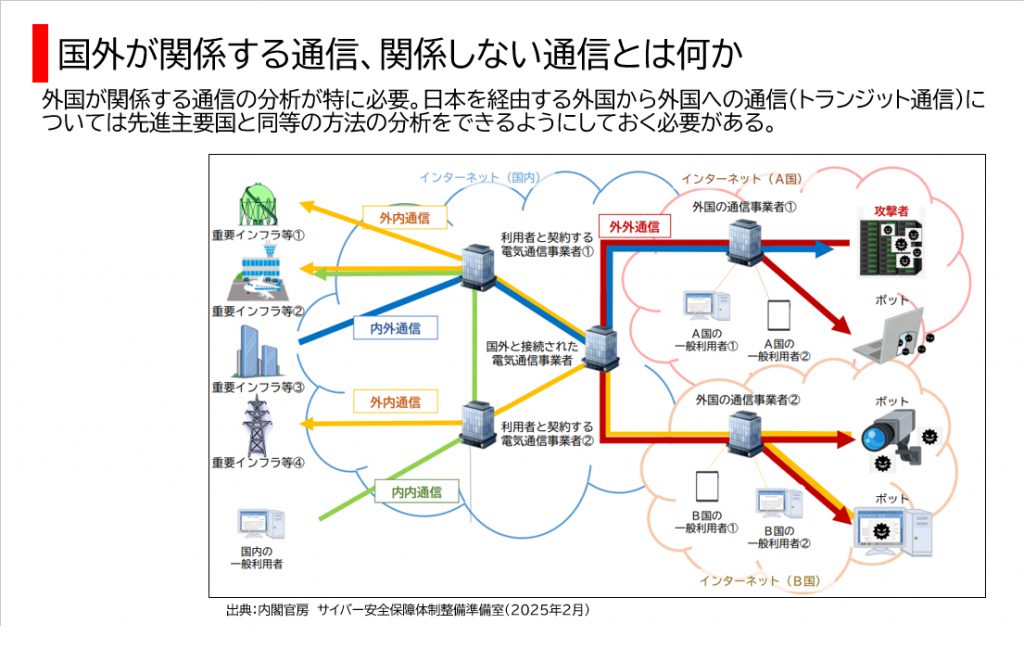

国外が関係する通信、関係しない通信とは何か

国外が関係する通信、関係しない通信とは、図6のような「外国から外国へのトランジット通信」とそれ以外を意味しています。

内閣官房では、外国が関係する通信の分析を実施し、「日本を経由する外国から外国への通信(トランジット通信)については先進主要国と同等の方法の分析をできるようにしておく必要がある」と宣言しました。

2023年中に観測されたサイバー関連攻撃の通信の99%以上が海外から発信※でした。

※出典: 内閣官房 サイバー安全保障体制整備準備室より警察庁資料参照。

2023年中に警察庁が観測したサイバー攻撃関連の通信(ダークネット向けの攻撃通信を含むパケット)の99.4%が海外のIPアドレスを発信元とするものです

図6. 国外が関係する通信、関係しない通信とは何か 出典:内閣官房 サイバー安全保障体制整備準備室(2025年2月)

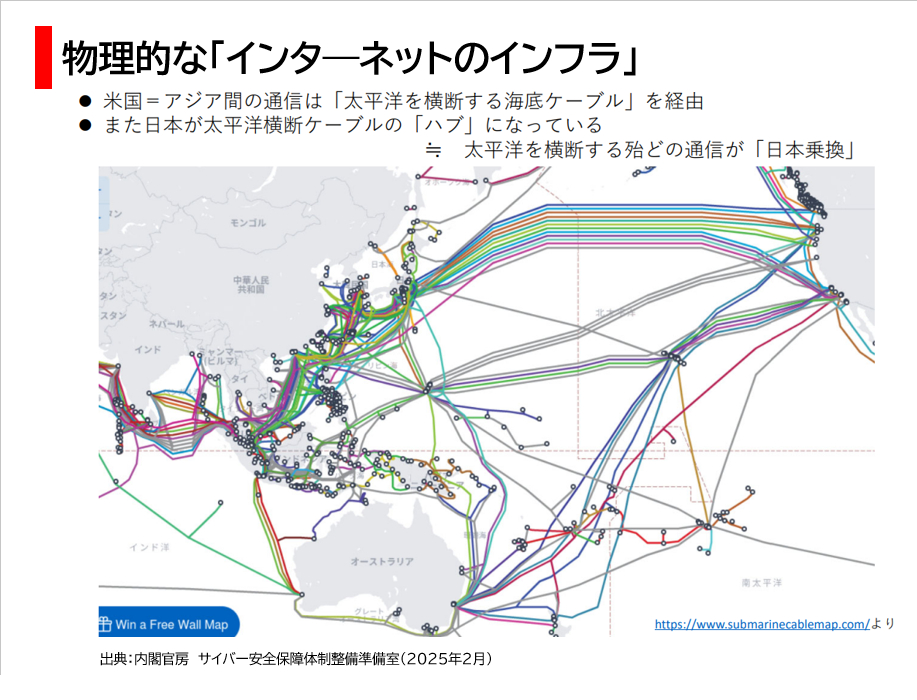

物理的な「インターネットのインフラ」

米国-アジア間の海底ケーブルは、図7の通りであり、この通信を日本で傍受できる「カントリー優位性」があります。

「太平洋を横断するほとんどの通信が日本乗換」と定義され、「能動的サイバー防御」を実装する上で、日本がHUB(ハブ)となっている点を有効利用できるため、そう言った面で5月16日に成立した法案は、先進的です。

図7. 米国-アジア間の海底ケーブル図 出典:内閣官房 サイバー安全保障体制整備準備室(2025年2月)

憲法が保障する「通信の秘密」を不当に制限しないとサイバー対処能力強化法では明記

サイバー対処能力強化法は、衆議院にて、憲法が保障する「通信の秘密」を不当に制限しないと明記されるなどの修正が行われた後、参議院で審議されました。

林官房長官は、記者会見で「法律はサイバー対処能力の抜本的な強化を図るものであり、必要な体制の整備と予算の確保、専門的な知見を持つ民間人の採用などによる人材の確保に加え、各種の研修や実践的な演習による職員の能力向上などに取り組み、わが国の安全保障に万全を期したい」と述べました。

その上で通信情報の取得について「重大なサイバー攻撃に関係する機械的な情報のみを何人も閲覧できない自動的な方法で選別し、独立性の高い委員会が審査や検査を行うなど『通信の秘密』に十分配慮した制度設計となっている」と説明しました。

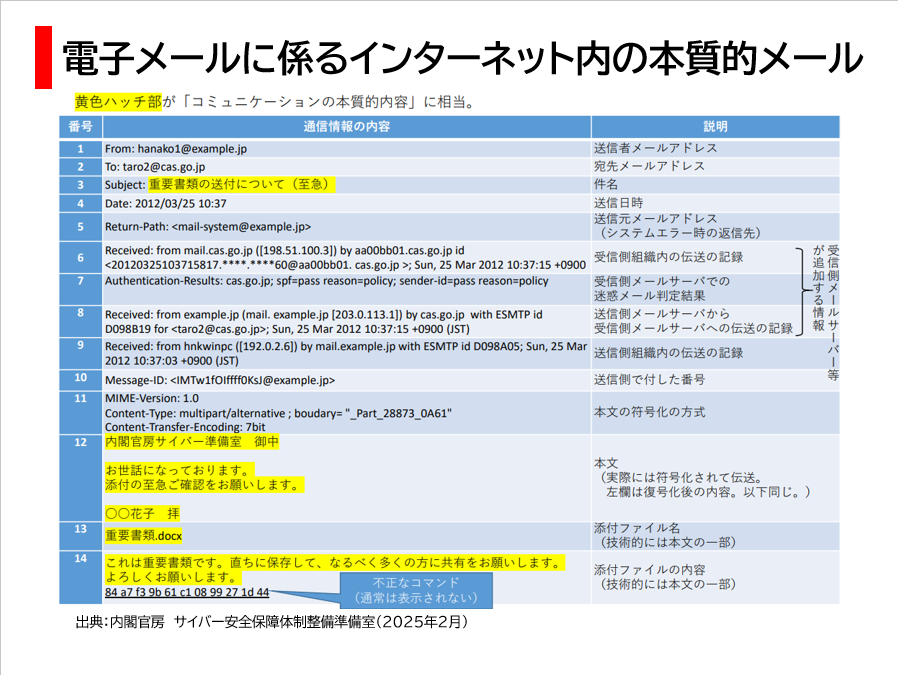

具体的には、内閣官房 サイバー安全保障体制整備準備室では、「電子メールに係るインターネット内の本質的メール」として、メールの内部の構造と暗号化(本文では「符号化」)範囲について説明しています。

この説明では、「メールの全てが、今後閲覧できるようになる恐れ」を払拭するために、「通常は符号化されていて、メール本文は解読できない」旨を強調しています。

図8. 電子メールに係るインターネット内の本質的メール 出典:内閣官房 サイバー安全保障体制整備準備室(2025年2月)

>>第4回に続く

この記事の著者:石橋正彦(Ishibashi Masahiko)

電巧社 サイバーセキュリティ・アナリスト。現場、100回を目指し日本情報システムユーザー協会(JUAS)では、研究会と講師で20年継続中。趣味は音楽で、エイベックスの楽曲などに詳しい。

【セキュリティアナリストレポート】

■第1回:マイクロセグメンテーションの誕生を理解する

■第2回:米国ColorTokens社のXshieldは どのような製品か

■第3回:能動的サイバー防御(ACD:Active Cyber Defense)は どこから来たのか

■第4回:IT/OTとは何か、「OTセキュリティ」の誕生を理解する