2025年の10月に行いました対談セミナー「ゼロトラスト・セグメンテーションのIT/OT事例研究」にて、私と共に米国セキュリティ企業「ColorTokens」のフィールドCTOであるVenky Raju(ヴェンキー・ラジュ)氏が講演いたしました。

その際のヴェンキー氏の講演内容を日本語に翻訳し、資料と合わせて掲載いたします。

登壇者 経歴紹介

出典:電巧社(2025年10月)

ヴェンキー:皆さん、こんにちは。

本日はお招きいただきありがとうございます。ヴェンキー・ラジュと申します。

現在、ColorTokensのグローバルフィールドCTOを務めています。

CISOやセキュリティチームがゼロトラスト戦略の一環としてマイクロセグメンテーションの必要性を、実例やデモンストレーションを用いて理解できるよう支援しています。

カリフォルニア州サンノゼ在住で、本社もサンノゼにあります。

ColorTokensに入社する前は、Samsung Knoxの創設メンバーでした。

Samsung Knoxは、ご存知の方もいるかもしれませんが、Samsung Galaxyスマートフォンやその他のモバイルデバイス向けのセキュリティプラットフォームです。

それ以前は、SamsungとNortel Networksで、無線、光、IPマルチメディアシステムなど、様々な通信技術に携わる役職を歴任しました。

仕事に加えて、長年電子機器を趣味としており、ロボット工学、バッテリー技術、太陽光発電、3Dプリンティング、ソフトウェア開発に強い関心を持っています。

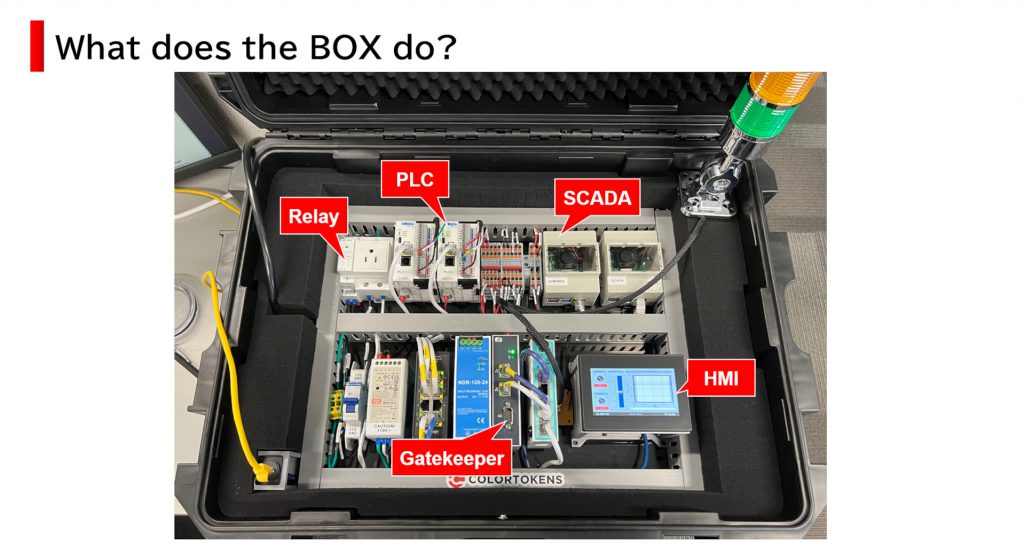

OTセキュリティを展示会やセミナーで再現できる「OT BOX」

出典:電巧社(2025年10月)

石橋:2025年のRSAカンファレンスでOT BOXを発表されたそうですね。

今日サンノゼから持ってきたと聞きましたが、このボックスは誰が作ったのですか?

ヴェンキー:このボックスは、私が展示会用に作りました。

OTセキュリティを実証する最良の方法は、OTネットワークがどのようなものかを見せることです。

既製のデモキットがなかったので、自分で作ることにしました。

先ほどもお話ししたように、私は電子工学、3Dプリンター、そして木工の経験があるので、システムを作るのはそれほど難しくありませんでした。

展示会中は多くの方々にご関心いただき、私たちがOTセキュリティのために何をしているのか、そしてそれがいかに簡単に導入できるのかをすぐに理解していただきました。

また、展示会中に開催したキャプチャー・ザ・フラッグコンテストのパズルにもこちらを使いました。

つまり、このボックスは2つの役割を果たしているということです。

ただ、こちらは木枠で作られており、飛行機での持ち運びが難しいため、スーツケースの中に収納できる2つ目のボックスを作りました。

こちらはCrowdStrike Fal.Con 2025で展示したもので、今回のSecurity Days Fall 2025 Tokyoに持ってきています。

OTネットワークの課題

出典:電巧社(2025年10月)

石橋: ヴェンキーさん、OTセキュリティとは何かを説明していただけますか?

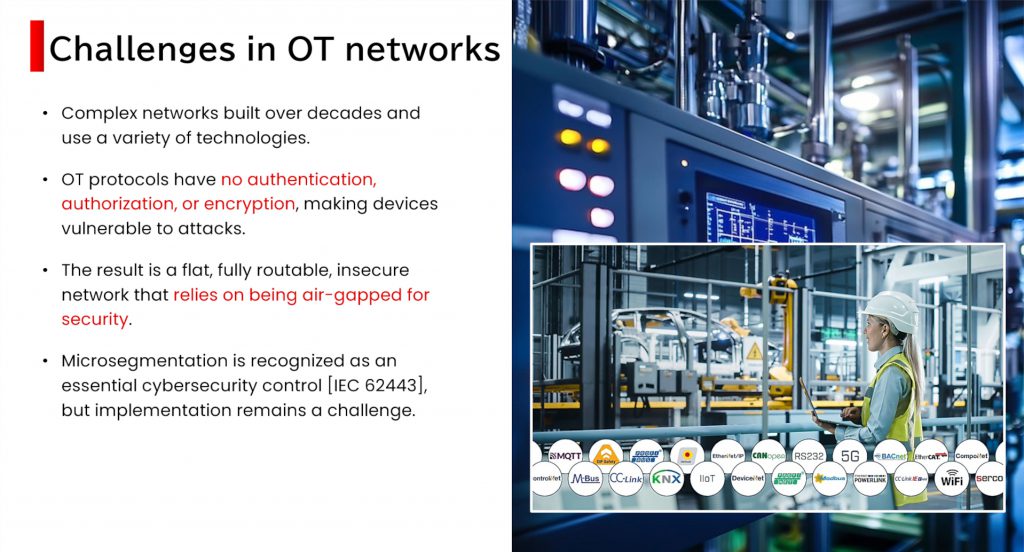

ヴェンキー: はい。まずはOTネットワークでどのようなセキュリティ上の課題に直面しているかを理解することから始めましょう。

OTネットワークにおける課題をいくつかご紹介します。

まず、複雑さについてお話ししましょう。

多くのOTネットワークは、10年、20年、30年、あるいはそれ以上の年月をかけて構築されてきました。

IPベースのものもあれば、フィールドバスやRS-485といった非IPテクノロジーをベースとしたものもあり、様々なテクノロジーが使用されています。

IT側はすべてIP化されていますが、OT側では依然として古いテクノロジーがIPと混在しています。

2つ目の問題は、プロトコルの設計時にセキュリティが考慮されていないことです。

認証機能すらなく、認可や暗号化は言うまでもありません。

そのため、攻撃者が工場に侵入し、悪意のあるデバイスを仕掛けた場合、そのデバイスは他のデバイスと簡単に通信し、機器や人員、そしてもちろんビジネスにも深刻な損害を与える可能性があります。

では、セキュリティ対策としてどのような対策を講じたのでしょうか?

OTネットワークをエアギャップ化し、外部から接続できないようにしました。

また、建物内に誰も侵入できないように物理的なセキュリティに重点を置きました。

幸いなことに、OTネットワークの近代化に関する標準規格を策定する人々は、セグメンテーションの必要性を認識しています。

IEC 62443規格では、ゾーンとコンジットと呼ばれる概念を用いたセグメンテーションについて言及し、強く推奨しています。

しかし、スイッチやコンピューターのアップグレードが必要になる可能性があり、長時間のダウンタイムが発生する可能性があるため、実装には依然として課題が残っています。

OTネットワークにおける主要なリスク領域

出典:電巧社(2025年10月)

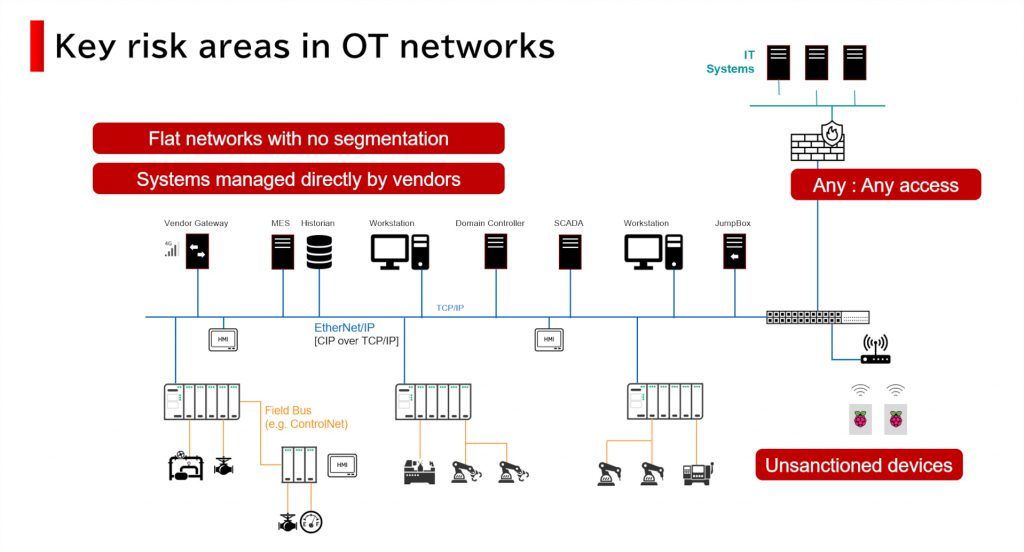

では、リスクの実例をいくつか見ていきましょう。

ネットワークはフラットで、多くの場合セグメンテーションがないため、攻撃者は容易にネットワーク内を移動し、あらゆるシステムを悪用することができます。

また、サードパーティ・ベンダーは通常、多くのシステムを導入・管理しており、リモート監視・メンテナンスのために独自のリモートアクセスシステムを導入しています。

ここでのリスクは、サードパーティ・ベンダーが侵害された場合、攻撃者が貴社のネットワークに侵入し、貴社のネットワークを経由して他のベンダーのネットワークに移動できるということです。

そのため、他ベンダーに与えた損害について、貴社が責任を問われる可能性があります。

また、インダストリー4.0の導入にはITとOTの統合が不可欠であり、ファイアウォールに厳格なルールが設定されていないケースがあることにも気づきました。

最後に、工場の従業員が自動化などの作業のためにRaspberry Piなどの低電力無線デバイスを購入・設置していることが判明しました。

IT部門はこれらのデバイスを追跡していないため、意図せずOTネットワークにマルウェアが侵入する可能性があります。

ハッカーがOTシステムを攻撃する方法

出典:電巧社(2025年10月)

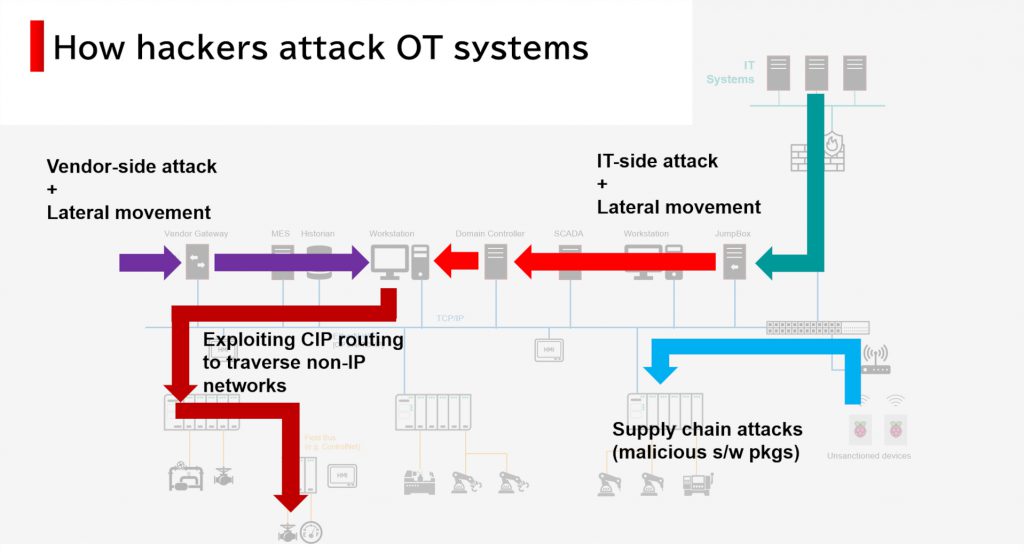

攻撃者が用いる標準的な手法を簡単に見てみましょう。

1つ目はIT側からの攻撃で、攻撃者は開いているファイアウォールポートを利用してOTネットワークにアクセスし、そこからシステム間を横断的に移動していきます。

2つ目は、前述の通り、侵害を受けたベンダーからの攻撃です。攻撃者はベンダーのリモートアクセスリンクを利用してOTネットワークに侵入し、ネットワーク内を横断的に移動していきます。

ここまでは、ワークステーションやサーバーといったIT系システムへの攻撃について説明してきましたが、攻撃者はIPベースでなくてもPLCを攻撃することができます。

この3つ目の例では、攻撃者はCIPルーティングの機能を利用してIP接続されたPLCにコマンドを送信しますが、フィールドバスなどのリンクを介して接続されている可能性のあるデバイスを標的としています。

最後に、従業員が承認されていないソフトウェアを実行するデバイスをネットワークに接続すると、デバイス上のマルウェアがネットワークをスキャンし、PLCやその他のシステムに侵入する可能性があります。

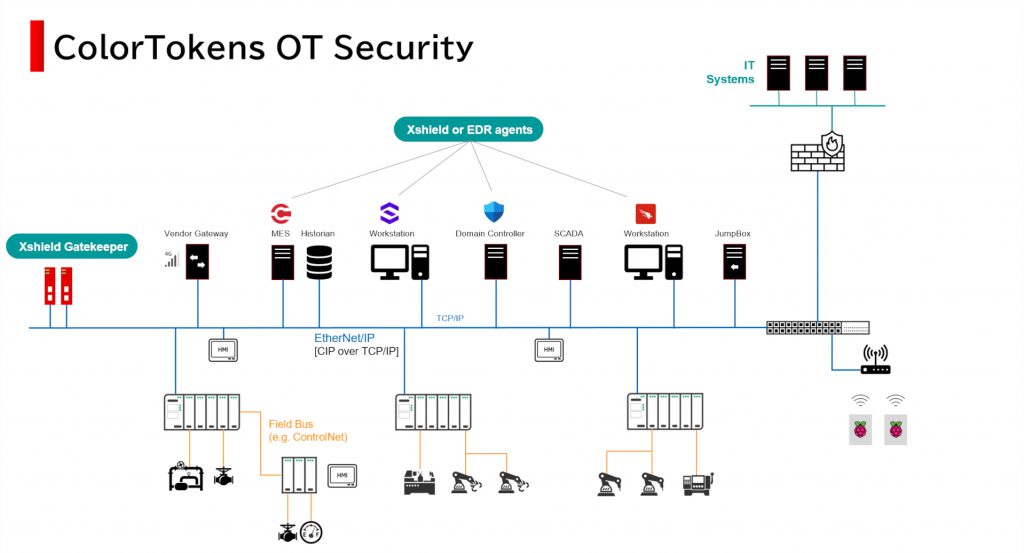

ColorTokensの OTセキュリティ

出典:電巧社(2025年10月)

では、ColorTokensはどのようにしてこのようなOTネットワークのセキュリティ保護に役立つのでしょうか?

ColorTokens Xshield プラットフォームは、ネットワーク・フローを可視化し、デバイスを保護するためのポリシーを適用するための 2つのテクノロジーを提供します。

1つはエージェントで、ワークステーション、ラップトップ、サーバーなどの標準的なコンピューティングデバイスに導入できます。

システムに CrowdStrike Falcon、Sentinel One、Microsoft Defender などの EDR エージェントが既にインストールされている場合、Xshield プラットフォームはそのエージェントを使用できるため、追加のエージェントは必要ありません。

システムに互換性のある EDR エージェントがない場合は、軽量の Xshield エージェントを導入できます。

エージェントは、OS ファイアウォールを使用してネットワークポリシーを適用します。

PLC、HMI など、エージェントを接続できないデバイスの場合はどうでしょうか?

これらのシステムには、ネットワークに Xshield Gatekeeper を導入できます。Gatekeeper は、これらの OT デバイスの可視性とポリシー適用を提供するだけでなく、エージェントが利用できない Windows 95、XP などのレガシーコンピュータにも使用できます。

通常、高可用性を実現するために、Gatekeeper は 2つで導入します。

要約すると、エージェントとゲートキーパーの組み合わせを使用して、OT ネットワーク内のすべてのシステムを保護できます。

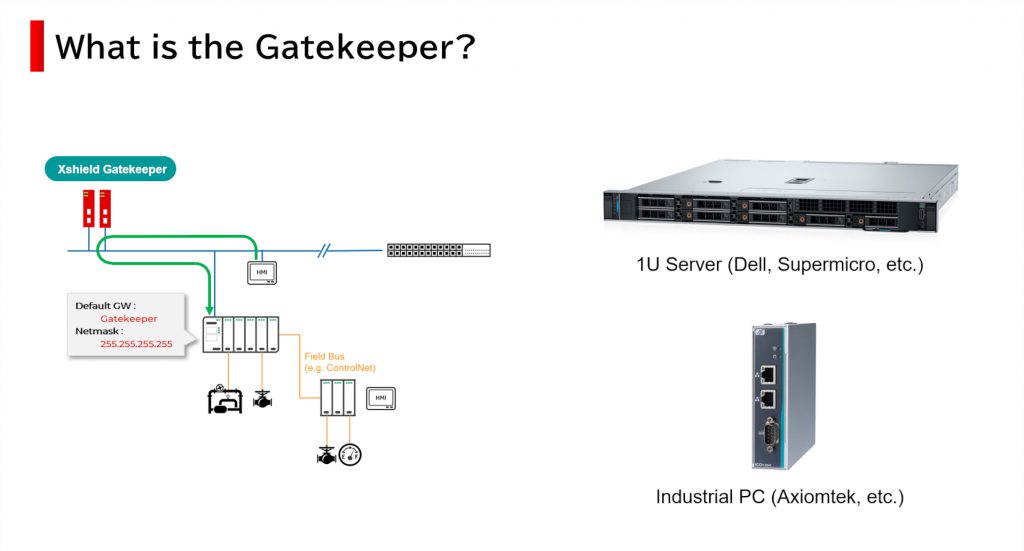

Gatekeeperとは?

出典:電巧社(2025年10月)

石橋:Gatekeeperについて初めて耳にする人も多いと思いますが、これはどのようなアプライアンスなのでしょうか?

ヴェンキー: 素晴らしい質問ですね!

Gatekeeperは、既存のスイッチに接続するネットワークアプライアンスです。

ほぼすべてのスイッチと互換性があり、スイッチに特定のベンダーやソフトウェアは必要ありません。

各ゲートキーパーはスイッチ上の2つのポートを使用します。

1つはダウンストリーム(LAN側)で、もう1つはアップストリーム(WAN側)です。

では、どのように動作するのでしょうか?

OTデバイスからのすべてのトラフィックをゲートキーパーに強制的に送信することで、可視性を提供し、後でポリシーを適用できるようにします。これは、2つの手法で実現されます。

GatekeeperのIPアドレスをOTデバイスのデフォルトゲートウェイとして設定します。

ネットワークでDHCPが使用されている場合は自動的に設定されますが、そうでない場合は手動で設定します。

しかし、これだけでは不十分です。

OTデバイスはゲートウェイを使用せずに、ローカルサブネット上の他のデバイスと直接通信できるためです。

OTデバイスが常にゲートウェイを使用するように、OTデバイスのサブネットマスクを255.255.255.255に設定します。

これは、デバイスが「Network of One」に属し、通信には常にGatekeeperを使用する必要があることを意味します。

ColorTokensはハードウェアメーカーではなく、有名企業と提携して、様々なサイズのハードウェアに当社の技術をパッケージ化しています。

従来のOTネットワーク向けには、DINレールに差し込めるDINレールキャビネットを備えた産業用PCベースのゲートキーパーを提供しています。

IoTなどの大規模ネットワーク向けには、1Uベースのラックマウントサーバーを提供しています。

OT BOX の機能説明

出典:電巧社(2025年10月)

石橋:ヴェンキーさん、これがOT BOXの画像ですね。

ヴェンキー:はい。OT BOXは、実際のOTネットワークのミニバージョンで、2台のPLC、HMI、SCADAサーバー、そしてJumpBoxで構成されています。

PLCはリレーとAndonを駆動し、視覚的なデモを実現します。

GatekeeperはPLCとHMIを保護します。

SCADAとJumpBoxはLinuxで動作しているため、これらのシステムにCrowdStrike Falconを導入しました。

では、実際にOT BOXを稼働させてみましょう。

実際の講演では、この後にOT BOXを稼働させ、Xshieldのデモが行われました。

現在配信中のOTセキュリティのウェビナー動画でデモの模様をご確認いただけますので、ぜひ合わせてご覧ください。

>>第6回に続く

この記事の著者:石橋正彦(Ishibashi Masahiko)

電巧社 サイバーセキュリティ・アナリスト。製造業は、3社経験している。朝の体操や朝礼も実施し、その作業確認が英語でブリーフィングであると感じている。専門分野で、バックアップやクラスタ技術がある。歴史に精通し、高句麗(コグリョ)や新羅城(シルラギ:しらぎ)の起源に詳しい。

【セキュリティアナリストレポート】

■第1回:マイクロセグメンテーションの誕生を理解する

■第2回:米国ColorTokens社のXshieldは どのような製品か

■第3回:能動的サイバー防御(ACD:Active Cyber Defense)は どこから来たのか

■第4回:IT/OTとは何か、「OTセキュリティ」の誕生を理解する

■第5回 2025年10月講演「ゼロトラスト・セグメンテーションのIT/OT事例研究」

ヴェンキー・ラジュ氏講演内容(日本語訳)