「OTセキュリティ」の言葉と、実際のソリューションとなると紐づかない場合があります。

第6回では、OTセキュリティ製品でも、オフラインで強いもの、オンラインで効果があるソリューションを区別し、2026年以降、OSにネットワーク経由でパッチを適用することを無視せず、「OTセキュリティ」ソリューションをどのように活用するか紹介します。

2000年以降、IT Security製品がOT Securityとして使われる時代が来た

第4回では、2000年当時、OTをオフライン化する(インターネットと接続しない)ことで、セキュリティを確保していた時代だったと説明しました。

2026年現在は、この「製造業/医療系機器は、未だにインターネットに接続をせず、パッチを適用しないオフライン化が外部からの攻撃に対する最大の防御」とは言えません。

これらのOT製品や「OTセキュリティ」を理解する上で、インターネット接続を前提として製品やSaaS型サービスを分析してみましょう。

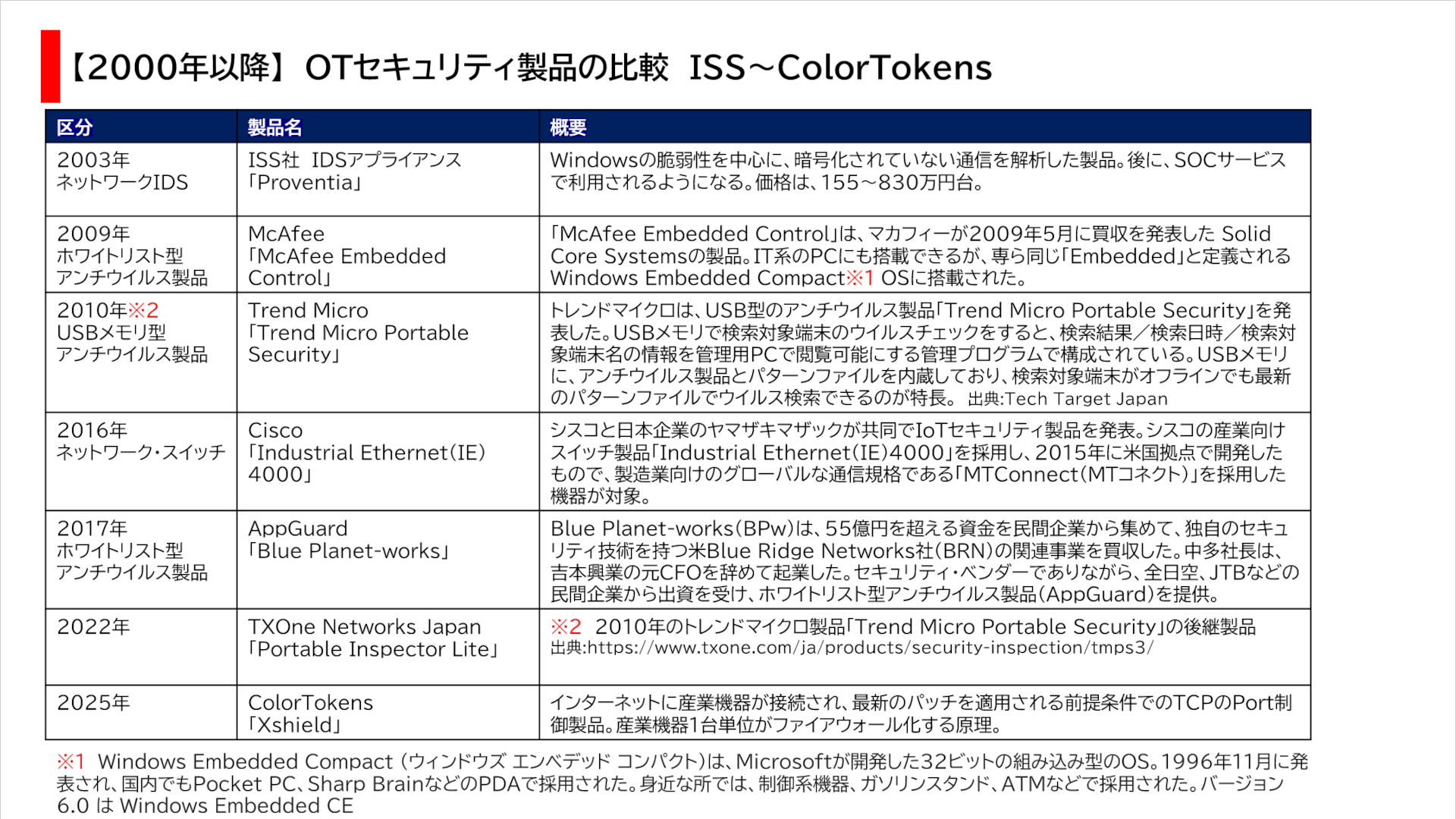

まず、これまで誕生した「OTセキュリティ製品」や最近の「SaaS型のサービス」は、どのようなものがあるのでしょうか。

図1. 【2000年以降】OTセキュリティ製品の変遷 ISS~ColorTokens 出典:電巧社(2026年2月)

国内では、「制御系のセキュリティ製品」という形で、ITのセキュリティ製品がOTセキュリティ製品として使われるようになりました。

最初に国内で確認されたのは、図1のISS社(後にIBMになる)のProventiaというアプライアンス型のIDSです。

当時、産業機器をWindows NT 4.0でインターネットに接続する際に使われました。

2009年のMcAfee Embedded Control、2017年のBlue Planet-works(AppGuard)は、ホワイトリスト型のアンチウイルス製品として有名です。

特に国内では、「オフライン機器」で、製造業、金融のATMなどで実績が確認されています。さらに、現在も現役の製品です。

2010年のTrend Micro Portable Security、2022年のPortable Inspector Lite(TXOne Networks Japan)は、ほぼ同じ製品と言えるでしょう。

トレンドマイクロは、サンノゼで立ち上がった、日本のアンチウイルス・ベンダーです。

ただ創業者は、台湾のチャン氏となり、技術部隊は台湾が拠点となります。

当時、USBメモリを使った「オフライン機器」に対応した画期的なフルスキャンができる製品を開発しました。

2016年のCisco、2025年のColorTokens(SaaS型)は、ネットワーク製品です。IT/OT両方に対応できるような製品/サービスとなります。

図1の製品の共通点は、「ITセキュリティ製品」を「OTセキュリティ製品」として使っていた点です。

2025年はOT Security製品がオフライン系から、オンライン系(SaaS型)に変わる

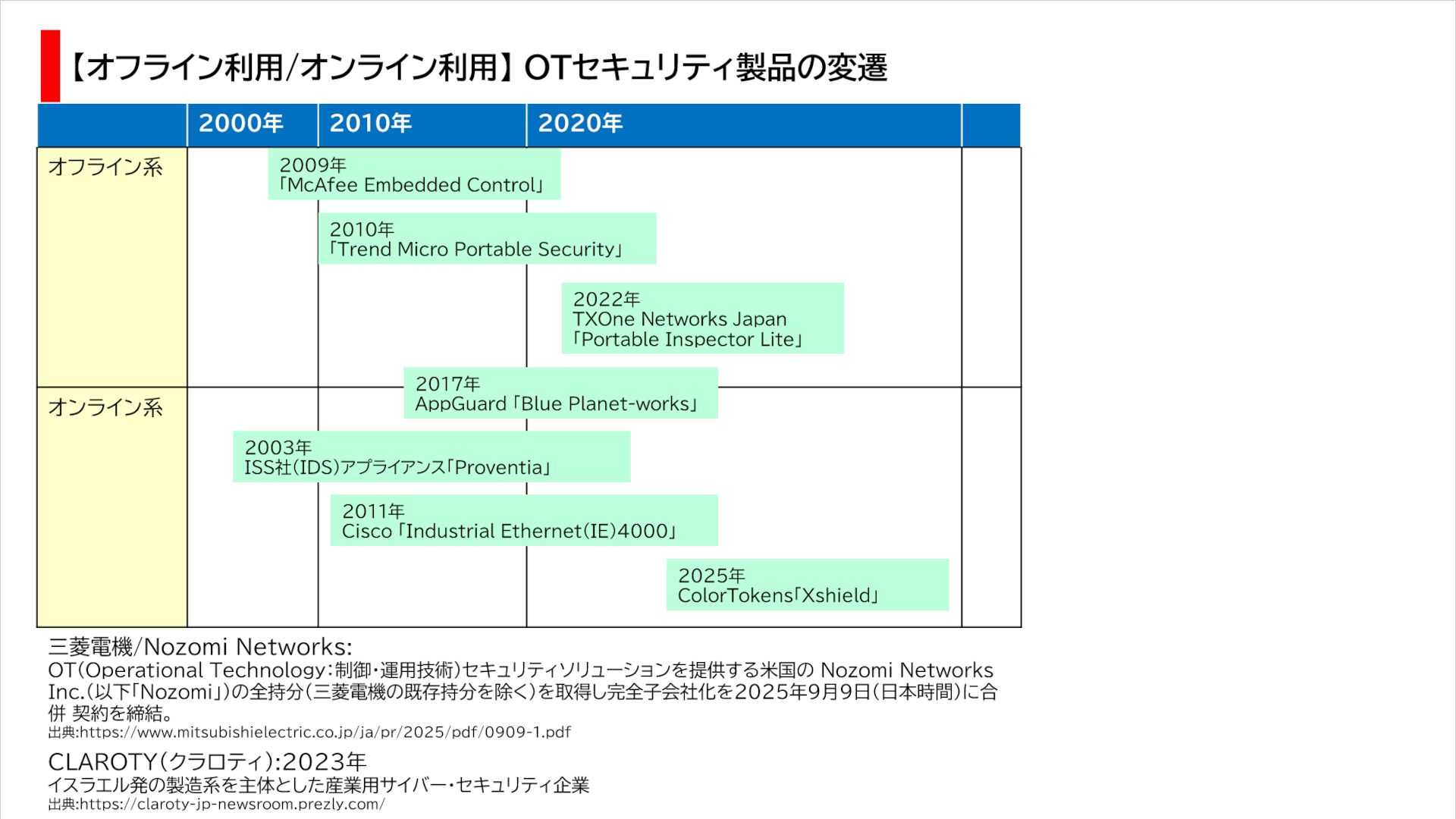

図2. 【オフライン利用/オンライン利用】 OTセキュリティ製品の変遷 出典:電巧社(2026年2月)

図2では、図1をさらに、「オフライン利用/オンライン利用」と区別しました。

Blue Planet-works(AppGuard)は、基本「オフライン利用」です。ただ、ライセンスを確認する際、インターネット接続が必要となり、「オフライン利用/オンライン利用」の間に位置します。

図2で分かるように、「オンライン系」の製品は、まだ少ない状態です。

ただ今後、三菱電機/NOZOMI networks、CLAROTY(クラロティ)などの製品が国内でも浸透すれば、「オフライン利用/オンライン利用」の、どのパターンの利用になるか、事例が出てくると思います。

ColorTokens社のXshieldは、2025年SaaS型のオンライン製品です。

このような従来の「オフライン=OTセキュリティ」を、「オンライン=SaaS型に」変えることができるのでしょうか。

ColorTokens社のXshieldは、OTセキュリティ製品ではなく、マイクロセグメンテーションのサービス

マイクロセグメンテーションという言葉を初めて聞いた方もいらっしゃるかもしれません。

詳細は、第1回「マイクロセグメンテーションの誕生を理解する」をご参照ください。

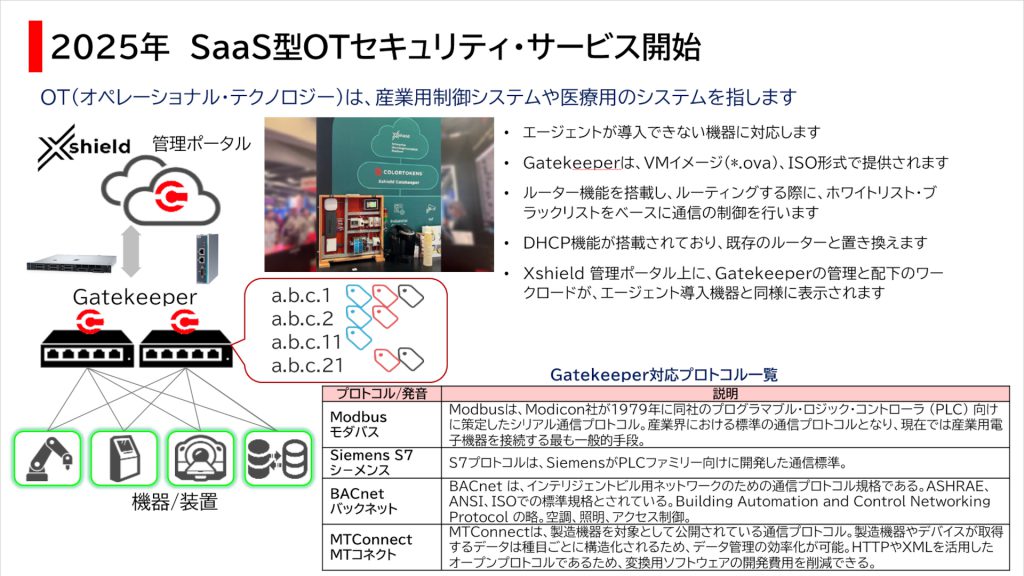

図3では、ColorTokens社が2025年に発表した、「SaaS型のOTセキュリティ・サービス」です。

基本、インターネット接続が必須です。

従来のアンチウイルスのように、マルウェアを見つけたり、IDS/IPSのようにネットワークのパケットを見て、アラートを出したりするサービスではありません。

図3. 2025年 SaaS型 OTセキュリティ・サービス開始 出典:電巧社(2026年2月)

図3のXshieldでは、産業機器/装置のOSがWindowsではなく、特殊なLinuxなどであることを前提として、さらにそこにエージェントを入れられない前提でインターネットに接続されています。

このOSのPort制御をする際、インターネットと産業機器の間にGatekeeper(ゲートキーパー)を冗長化構成で2台接続します。

この2台のサーバーは、通常のDellの1Uのサーバーなどで、スペックが低いものでも構いません。

この Gatekeeperの中に、Xshieldのエージェントをインストールします。

Xshieldは、ラテラルムーブメントを阻止するサービス

図3では、産業機器の上にGatekeeperがありますが、一旦、従来のHUBから、こちらに接続し直す必要が出てきます。

これにより、オフライン時代のように産業機器同士での「横の通信」を行う際、設定の変更が必要となります。

なぜ、横通信を厳しく排除するのか。

それは、産業機器間、コンソール、サーバー間のラテラルムーブメントを阻止する設計だからです。

そのため、既存の「対応プロトコル一覧」のように、「Modbus(モダバス)、Siemens(シーメンス)、BACnet(バックネット)、MTConnect(MTコネクト)」間で互いに通信する際は、HUBではなく、Gatekeeper経由での接続、折り返しとなります。

図3. 2025年 SaaS型 OTセキュリティ・サービス開始 出典:電巧社(2026年2月)

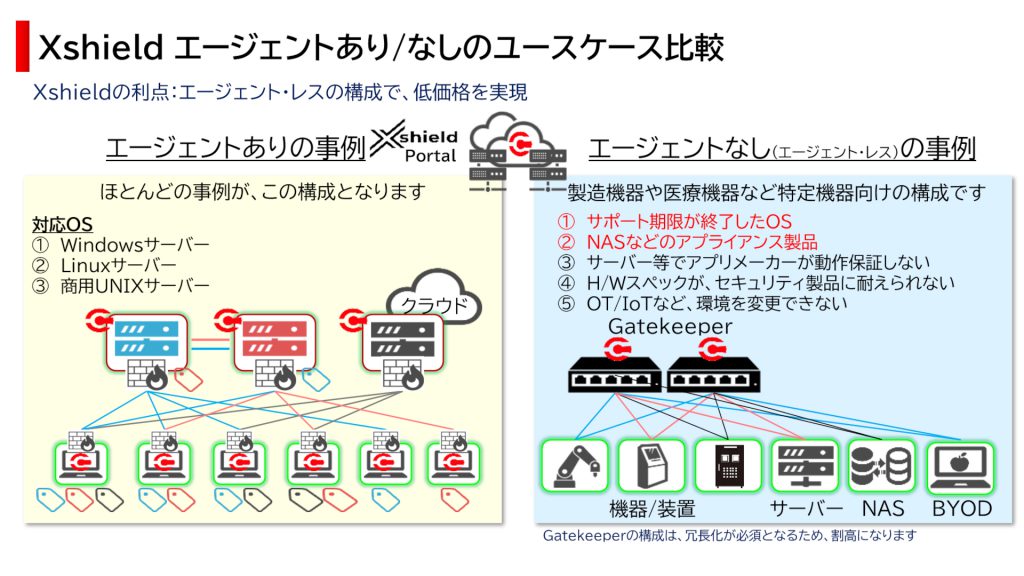

図4では、左側が従来の「IT環境」での「エージェントありの事例」で、右側が2025年5月に発表された「エージェントなし(エージェント・レス)の事例」です。

これを見ると、右側のエージェントを入れない設計で、社内のPCやサーバーなどITも定義すれば、楽だと思いますね。

しかし、実際のところ、「エージェントありの事例」は、各OSのCVSSスコアなど、エージェントを入れて取得できる情報もあり、こちらの方がきめ細かい可視化ができる点が強みです(第2回「米国ColorTokens社のXshieldは どのような製品か」の図6参照)。

「エージェントなし(エージェント・レス)の事例」の場合は、産業機器に使われている知らないOSの脆弱性を可視化したくても、CVSSスコアまで可視化できない制約があります。

>>第7回に続く

この記事の著者:石橋正彦(Ishibashi Masahiko)

電巧社 サイバーセキュリティ・アナリスト。国内に大型浚渫船(しゅんせつせん:運河、船の接岸部分の海底の土砂を、水と同時に切削(せっさく)し、船の中で浄化する。満杯になると、海水だけ排出し、泥を陸や沖合に捨てる船)がある。子供の頃から、日本の浚渫技術の変遷には興味がある。

【セキュリティアナリストレポート】

■第1回:マイクロセグメンテーションの誕生を理解する

■第2回:米国ColorTokens社のXshieldは どのような製品か

■第3回:能動的サイバー防御(ACD:Active Cyber Defense)は どこから来たのか

■第4回:IT/OTとは何か、「OTセキュリティ」の誕生を理解する

■第5回:2025年10月講演「ゼロトラスト・セグメンテーションのIT/OT事例研究」

ヴェンキー・ラジュ氏講演内容(日本語訳)

■第6回:「OTセキュリティ」のSaaS型サービスとは