サイバー攻撃がますます高度化し、特にランサムウェアが企業にとって重大な脅威となっています。

しかし、情報システム部門が少人数、または存在しない企業にとっては、防御体制を整えることは容易ではありません。

その中で注目されているのが、「サイバーキルチェーン」という概念です。

本記事では、基本概要からメリット、活用方法まで詳しく解説します。

サイバーキルチェーンとは?

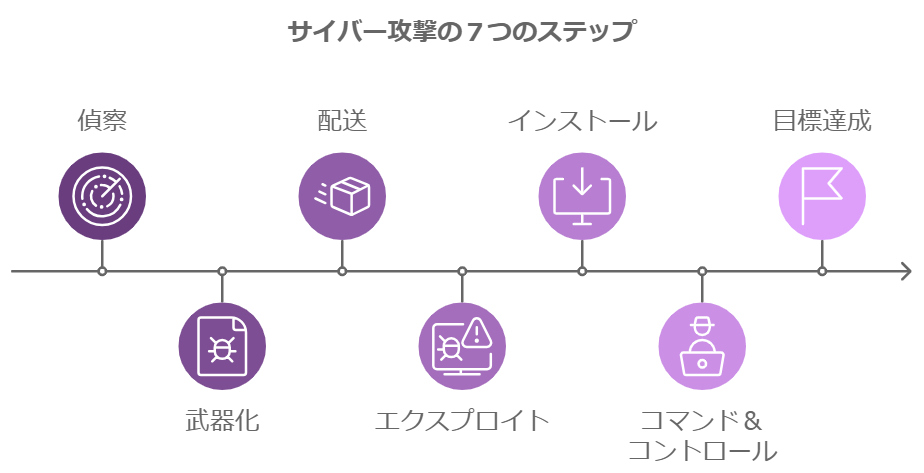

サイバーキルチェーンとは、サイバー攻撃のプロセスを7つの段階に分解して分析するフレームワークのことです。

この概念は、ロッキード・マーティン社が提唱し、攻撃者の行動を詳細に理解することで、各段階での効果的な防御策を設計するためのものです。

サイバー攻撃の7つのステップ

このフレームワークで定義されている「サイバー攻撃の7つのステップ」を理解することで、攻撃者の行動を予測し、防御策を各段階に適切に配置することができ、ランサムウェアを含むサイバー攻撃を未然に防ぐことが可能です。

ここでは、それぞれのステップについて詳しく解説します。

ステップ1:偵察(Reconnaissance)

まずは、ターゲットの情報を収集します。

使用デバイスやアプリケーション、セキュリティ体制の把握などを行って、弱点がないかどうか調べます。

【手法】

- 公開情報の収集(例:企業のWebサイト、SNS、従業員のLinkedInプロフィール)

- フィッシングメールを送付して詳細な情報を取得

- ネットワークスキャンで使用されているポートやサービスを特定

【対策例】

- 不要な公開情報を削除

- ネットワーク監視を強化し、スキャン行為を検知

ステップ2:武器化(Weaponization)

集めた情報をもとにして、ターゲットの脆弱性を発見し、それに合わせた攻撃手法やツールを準備します。

【手法】

- マルウェアの開発

- 悪意あるスクリプトの作成(例:エクスプロイトコード)

- 攻撃ツールを他の攻撃者コミュニティから購入

【対策例】

- アンチウイルスソフトを最新状態に保つ

- システムやアプリケーションの脆弱性を修正

ステップ3:配送(Delivery)

攻撃者は準備した武器(マルウェアなど)をターゲットへ配送します。

メールやWebサイトなど様々な配送方法があります。

【手法】

- フィッシングメールに悪意のあるリンクや添付ファイルを含めて送信

- USBデバイスや外部デバイスを使った物理的な侵入

- 悪意あるWebサイトや広告を利用

【対策例】

- メールの添付ファイルをブロック

- URLフィルタリングを導入

- セキュリティ教育で従業員の注意喚起

ステップ4:エクスプロイト(Exploitation)

配送されると、ターゲットのシステムの脆弱性を利用して、悪意あるコードを実行します。

【手法】

- ソフトウェアやオペレーティングシステムの既知の脆弱性を利用

- ゼロデイ脆弱性(未修正の脆弱性)の悪用

- ユーザーの操作ミスを誘発(例:偽のログインページ)

【対策例】

- セキュリティパッチの迅速な適用

- アプリケーション制御や脆弱性スキャニングの実施

ステップ5:インストール(Installation)

攻撃者はマルウェアやバックドアをターゲットのシステムにインストールします。

これによりシステムへの持続的なアクセスを確保し、制御下に置きます。

【手法】

- ランサムウェアをインストールし、データを暗号化

- キーロガーを仕込んで情報を盗む

- ボットネットの一部として制御下に置く

【対策例】

- エンドポイントプロテクション(EPP)の導入

- 挙動監視型のセキュリティツールで不審な活動を検出

ステップ6:コマンド&コントロール(Command & Control)

攻撃者は感染したシステムと通信し、リモートで操作を行います。

【手法】

- C&Cサーバーを利用してマルウェアを制御

- 暗号化通信を使いセキュリティ検知を回避

【対策例】

- ネットワークトラフィックの監視と異常通信の遮断

- DNSフィルタリングやプロキシの活用

ステップ7:目標達成(Actions on Objectives)

攻撃者は機密情報の入手や破壊工作などの最終目標を実行します。

ランサムウェアの場合はデータ暗号化や身代金要求がこれに該当します。

【手法】

- データ暗号化による金銭要求

- データの窃取や公開

- システムの破壊またはサービス妨害

【対策例】

- データバックアップの定期的な実施

- サイバー攻撃シミュレーションによるリスク予測

- 身代金要求への対応方針の事前策定

このように攻撃者の行動を分解して理解し、防御策を講じることができるため、サイバー攻撃の被害を最小限に抑えることができるのです。

サイバーキルチェーンのメリットとデメリット

このフレームワークには、メリットとともに注意すべきデメリットも存在します。

以下でそれぞれ詳しく解説します。

メリット

- 攻撃者の行動を可視化できる

サイバー攻撃を段階的に理解することで、攻撃者の行動を明確に把握できます。

これにより、どのポイントで防御を強化すべきかを判断しやすくなります。

特に、ランサムウェア対策では初期段階(偵察や配送)の阻止が重要です

- 事前防御が可能になる

キルチェーンの各段階で防御策を講じることで、攻撃が成功する前に阻止することが可能です。

例えば、配送段階でフィッシングメールを検知してブロックすれば、その後の脆弱性悪用やマルウェアのインストールを防ぐことができます

- リソース配分の最適化が可能

サイバーキルチェーンを利用することで、攻撃者がどの段階で成功する可能性が高いかを予測し、優先的に防御策を配置できます。

リソースが限られている中小企業にとって、効率的なセキュリティ戦略の構築が可能です。

- セキュリティ意識の向上

キルチェーンを導入することで、従業員や管理者が攻撃の流れを理解しやすくなります。

これにより、フィッシングメールなどの危険行為に対する警戒心が高まり、人的エラーのリスクを低減できます

デメリット

- 完全な防御にはならない

サイバーキルチェーンは攻撃を分析するためのフレームワークであり、それ自体が直接的なセキュリティ対策ではありません。

特にゼロデイ攻撃のような未知の脆弱性を利用する攻撃には対応が難しい場合があります

- 導入に専門知識が必要

サイバーキルチェーンを効果的に活用するには、攻撃手法やセキュリティ技術に関する深い知識が必要です。

中小企業で情報システム部門が少人数の場合、この知識をカバーするのが難しいことがあります

- リソースが不足する可能性

各段階に対応する防御策を講じるには、ツールや人員が必要です。

限られたリソースしか持たない企業では、すべての段階に十分な対策を配置できない場合があります。

- 攻撃者の進化に追随が必要

攻撃者は新しい技術や手法を次々に取り入れます。

そのため、サイバーキルチェーンに基づいた防御策も定期的な見直しが必要であり、これが負担になる場合があります。

サイバーキルチェーンを活用するには?

サイバーキルチェーンのメリットを最大限に活用し、デメリットを補うには戦略的なアプローチが必要です。

以下に、サイバーキルチェーンを実践的に活用するためのポイントを解説します。

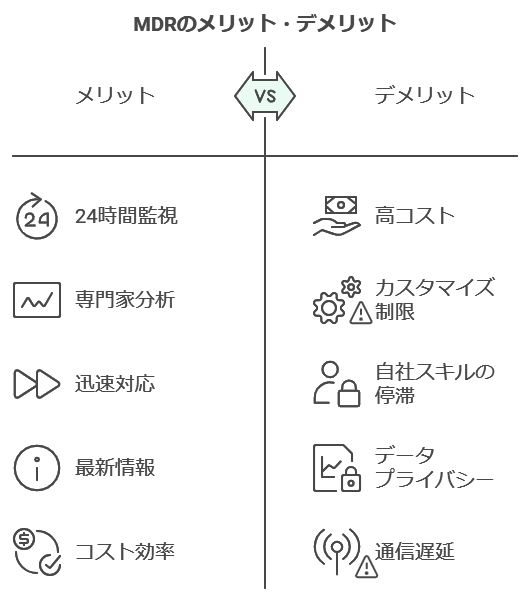

外部リソースの活用

リソースが限られている企業にとって、外部の専門リソースを活用することは非常に効果的です。

- MSSP(マネージドセキュリティサービスプロバイダー)の活用

MSSPとは、セキュリティ運用を外部の専門プロバイダーに委託するサービスです。

24時間の監視、インシデント対応、ログ管理などを行うため、リソース不足の企業に最適です。

人的リソースや専門知識の不足を補いながら、攻撃の各段階に迅速に対応可能。

特に中小企業におけるランサムウェア対策として有効です。

サイバーセキュリティソリューションの活用

サイバーキルチェーンを活用するには、適切なサイバーセキュリティソリューションを導入することが重要です。

- マイクロセグメンテーションソリューション

「マイクロセグメンテーション」は、エンドポイントごとを細分化し、攻撃が一部のセグメントに留まるよう制限するセキュリティ技術です。

これにより、攻撃の拡大を防ぎ、ゼロトラストセキュリティを実現する基盤として活用できます。

またゼロデイ攻撃など未知の攻撃にも対応可能です

【関連ステップ】3、6

- EDR(エンドポイント検知&対応)

エンドポイントの監視と脅威検知を行い、攻撃の初期段階での対応を可能にします

【関連ステップ】5

- SIEM(セキュリティ情報およびイベント管理)

膨大なセキュリティログを統合的に分析し、不審な行動を早期発見します

【関連ステップ】6

- 侵入防止システム(IPS)

ネットワークトラフィックをリアルタイムで分析し、不正な通信を遮断します

【関連ステップ】4

優先順位の設定

サイバーキルチェーンを理解して入れば、ITリソースに制限がある場合、特に重要なステップに絞って集中することができます。

【集中させたいステップ】

- 配送(Delivery): フィッシングメールや悪意あるファイルを防ぐ対策は、攻撃を未然に防ぐ効果が高いです

- エクスプロイト(Exploitation): 脆弱性スキャンやパッチ管理を徹底し、システムの侵害を防ぎます

- コマンド&コントロール(Command & Control): 通信の監視と異常検知で、攻撃者の活動を阻止します

サイバーキルチェーンは、攻撃の流れを予測し、各段階で適切な防御策を配置するためのガイドラインとして非常に有用です。

特に、マイクロセグメンテーションやEDRなどのセキュリティソリューションを組み合わせることで、より強固なセキュリティを構築できます。

これらを活用し、サイバー攻撃に強い企業を目指しましょう。

まとめ

サイバーキルチェーンを採用することで、ランサムウェアのような多段階にわたる攻撃でも、攻撃の進行を各ステップで対策することができ、被害を最小限に抑えることが可能です。

さらに、マイクロセグメンテーションやEDRといったセキュリティソリューションを活用することで、ゼロトラストセキュリティの実現に近づけるだけでなく、サイバーキルチェーンの効果を最大限に引き出すことができます。

情報システム部門が少人数でも、外部リソースや自動化ツールを上手に活用しながら、堅牢なセキュリティ体制を構築することが重要です。

本記事を参考に、企業のサイバーセキュリティ対策を次のステップへと進めてください。

この記事の著者:電巧社セキュリティブログ編集部