「ゼロトラストセキュリティが重要」「もう従来の境界型防御では守りきれない」といった言葉を、最近よく耳にしませんか?

しかし実際に導入を検討しようとしても、「どこから手をつければいいのか分からない」「自社にとって本当に必要なことは何か見えてこない」と感じる方も多いのではないでしょうか。

そこで本記事では、ゼロトラストをこれから導入したい企業が“まず着手すべき3つのステップ”をわかりやすく解説します。

そもそもゼロトラストとは?

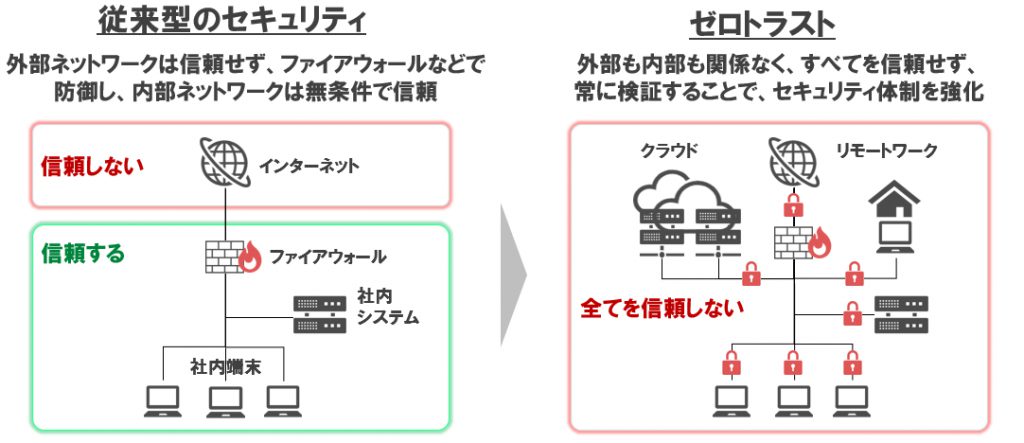

ゼロトラスト(Zero Trust)とは、「すべてのアクセスを信用しない」という考え方に基づいたセキュリティモデルです。

従来のように社内ネットワーク=安全とみなすのではなく、社内外すべての通信に対して「検証・制御」を行うことが前提となります。

図:電巧社作成

アクセスするユーザーやデバイスが正規のものであるかを常に確認し、必要最小限のアクセスだけを許可することで、内部不正や侵入後の被害拡大を防ぐのがゼロトラストの目的です。

その実現には、ID管理、デバイス管理、通信制御、監視体制など、複数の仕組みを段階的に整えていく必要があります。

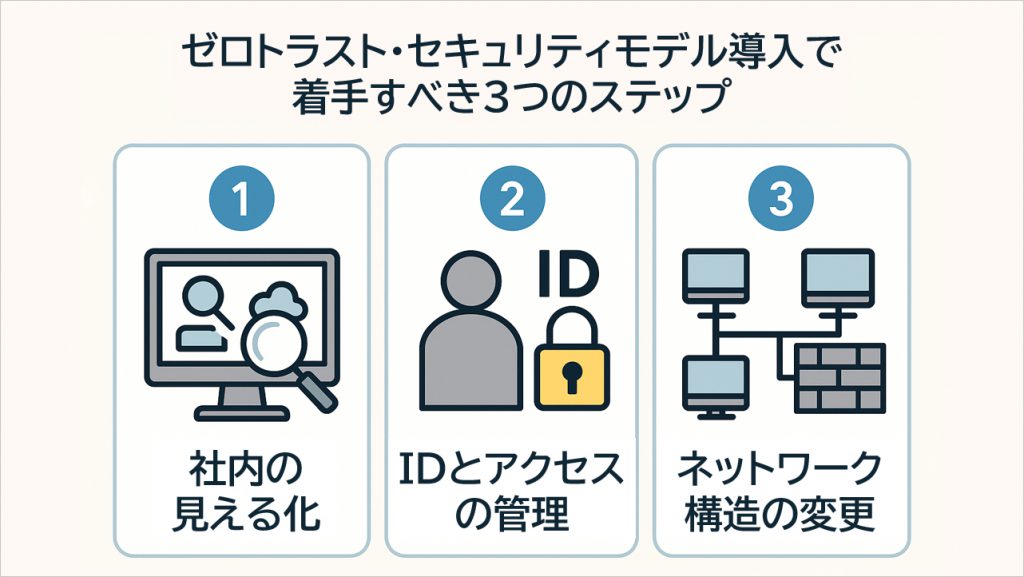

ゼロトラスト・セキュリティモデル導入で着手すべき3つのステップ

図:電巧社作成

ステップ1:社内の“見える化”から始めよう

ゼロトラストの基本は「何も信頼しない」ですが、そのためにはまず“何があるのか”を正確に把握していることが大前提です。

これができていないと、検証も制御も“感覚まかせ”になってしまい、ゼロトラストとは程遠い状態になります。

まず確認すべきもの:

- ユーザーとアカウントの状況:誰がどんなアカウントを持っていて、何にアクセスしているのか

- デバイスの管理状況:会社支給PC/個人端末(BYOD)/スマホなど、OSやパッチの更新状況も含めて把握

- ネットワーク構成:どこがどうつながっているか、社外からのアクセス経路はあるか

- 利用中のクラウドサービス(SaaS、IaaSなど):社内で許可されていないサービスも要チェック

よくある落とし穴:

- IT資産のリストが、古いまま更新されていない

- シャドーIT(勝手に使われているSaaS)が情シスの知らないところで稼働している

- 開発や外注の一時的なアカウントが残ったままになっている

このステップで導入すべきソリューション:

- IT資産管理ツール(ITAM):端末・アカウント・ライセンスの自動検出と状況確認

- デバイス管理ツール(MDM/UEM):エンドポイントのOSバージョン、パッチ状態、位置情報などを可視化

- クラウドアプリ可視化ツール(CASBなど):許可していないSaaSの使用状況(シャドーIT)の監視と制御

- ネットワーク監視・可視化ツール:社内通信や外部通信のマップ化とログ取得によるトラフィックの見える化

ステップ2:IDとアクセスを管理しよう

ゼロトラストにおいて最も重要なのは、「正規のユーザーをいかにして“本人確認”するか」という視点です。

それと同時に、「ユーザーにとって本当に必要なアクセス権だけを与える」という原則も守る必要があります。

今すぐやるべきこと:

- 多要素認証(MFA)の導入:パスワードに加えて、スマホ通知・生体認証・アプリコードなどで認証を強化

- SSO(シングルサインオン)とIAMの整備:複数のサービスに1つの認証基盤でアクセスできるようにしつつ、役割ごとの権限をコントロール

- 最小権限(PoLP)の適用:部門や業務ごとにアクセス範囲を定義し、不必要な閲覧や操作を制限

- 退職者・一時的ユーザーのアカウント管理:利用が終了したアカウントは速やかに削除・無効化し、不正利用のリスクを防止

よくある落とし穴:

- MFAを導入しても「一部の管理者だけ」で満足している

- SSOだけ導入してアクセス制御ポリシーが未整備のまま

- 役職が上がった社員に権限が“足し算”されて累積状態になっている

このステップで導入すべきソリューション:

- アイデンティティ管理ツール(IDaaS/SSO):ユーザーの一元管理、シングルサインオン(SSO)、認証ポリシーの設定

- 多要素認証(MFA)ソリューション:Sスマホアプリによるワンタイムパスワードや、生体認証、ハードウェアキーなど、安全性の高い手段を選択

- アクセス制御プラットフォーム(IAM/CIEM):クラウドリソースを含む権限管理・利用状況の可視化と最適化

- ゼロトラストネットワークアクセス(ZTNA):ユーザーの属性や端末の状態に応じて、特定アプリケーションへの最小限のアクセスを許可

ステップ3:“被害を広げない”ネットワーク構造に変えよう

ゼロトラストは「侵入されることを前提にした防御構造」であり、侵入されても被害を最小限にとどめることを目的としています。

そのためには、ネットワークの分割(セグメンテーション)と通信の監視・制御が必要になります。

やるべき主な対策:

- 社内ネットワークを部門・役割ごとに分割:営業・開発・経理など、アクセス範囲を論理的に隔離

- 重要システムへの通信を限定:ファイルサーバーやアクティブディレクトリ(AD)は“誰でも通れる道”にせず、必要な端末やアプリからのみアクセスを許可

- アプリケーションやワークロードごとに通信を分割:アプリケーションなどの細かい単位でもアクセスを制御

- デバイスの挙動監視と即時隔離:異常な動作が発見された端末をすぐにネットワークから切り離す

よくある落とし穴:

- 社内ネットワークがフラット(同一セグメント)で、1台の感染で全体が危険にさらされる

- 「セグメント分け=不便」と敬遠し、最初から諦めてしまう

- 監視はしていても、アラートのレビューや対応フローが整っていない

このステップで導入すべきソリューション:

- EDR/XDRソリューション:エンドポイントでの不審な挙動の検知と隔離、インシデント対応の迅速化

- 脅威検知とレスポンス(NDR/UEBA):異常な通信パターンやユーザー行動を検知

- セキュリティオーケストレーション(SOAR):EDRやNDRと連携して、アラート発生後の対応(隔離・遮断・通知)を自動化

- マイクロセグメンテーション:ネットワークやワークロードを細かく分割し、通信をポリシーベースで制御

まとめ

ゼロトラスト・セキュリティモデルは、一朝一夕で完成するものではありません。

しかし、現状を正しく把握し、段階的にID管理とネットワーク制御を強化していくことで、現実的かつ効果的にゼロトラストの考え方を取り入れていくことができます。

特に中小企業や情報システム部門が少数の企業では、「全部一気にやろうとしない」ことが成功の鍵です。

- まずはIT資産やユーザーの“見える化”

- 次にIDやアクセスのルール整備(MFA・最小権限)

- そしてマイクロセグメンテーションなど進入時の被害拡散防止策の導入

この流れを意識して“外からの攻撃”にも“内部からの侵害”にも強い組織体制作りを行っていきましょう。

また弊社では、セキュリティに関するお悩みの無料相談を受け付けておりますので、ぜひお気軽にお問い合わせください。

この記事の著者:電巧社セキュリティブログ編集部