近年、ランサムウェアの攻撃が急増し、多くの企業がその影響を受けています。

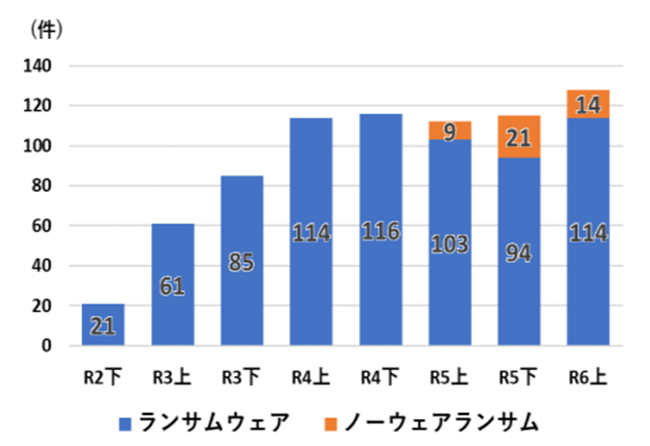

日本国内でも、2024年上半期で既にランサムウェア被害は114件と高水準を推移しており、早急な対策が必要であることを示唆しています。

引用:警察庁┃令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について

現在、新たな手口の被害も出てくるなど、サイバー攻撃はますます巧妙化しており、特にセキュリティ担当が少ない中小企業は、適切な対策を講じない限り大きなリスクにさらされています。

本記事では、ランサムウェアの特徴や手口、そしてその対策について詳しく解説します。

ランサムウェアとは?

ランサムウェアとは、感染したデバイスのデータを暗号化し、復号化のために身代金を要求するマルウェアの一種です。

ランサムウェアは、主に3種類あります。

ファイル暗号化型

感染したデバイス内の特定のファイルを暗号化することで、ユーザーはそのファイルにアクセスできなくなり、業務に大きな影響を与えます。

攻撃者は、復号化のために身代金を要求し、通常はビットコインなどの匿名性の高い通貨で支払いを求めます。

このタイプが最も一般的なランサムウェア攻撃で、多くの企業や個人が標的となっています。

被害を受けた場合、バックアップがないとデータが失われるリスクが高まります。

画面ロック型

感染したデバイスの画面をロックして使用不能にします。ユーザーはデバイスにアクセスできなくなり、特定のメッセージが表示されて、身代金の支払いを求められます。

攻撃者は、支払いをしない限りロックを解除しないと脅迫することが一般的です。

このタイプは、特に個人ユーザーや小規模な企業に対して多く見られる攻撃で、ロックが解除されない限り、業務が停止するため、非常に厄介な問題となります。

データ流出型

データ流出型ランサムウェアは、感染したデバイスから機密データを盗み出し、それを公開することを脅迫します。

この手法は、特に企業や組織に対して重大な脅威となります。

攻撃者は、データを公開することで企業の評判を損なわせ、支払いを強要します。

このタイプの攻撃では、データの保護だけでなく、顧客や取引先への影響も考慮する必要があります。

データが公開されると、法的責任や信頼性の低下につながる可能性があるため、企業にとって非常に危険です。

最近では、「ノーウェアランサム」と呼ばれる新手法も登場しています。

この攻撃手法は、盗んだデータを公開または売却すると脅迫して身代金を要求するまでは従来のデータ流出型と同じなのですが、ファイルを暗号化しません。

暗号化プロセスを省くことで、迅速かつ効率的に実行することができ、従来の検知手法では発見が困難な場合もあることから、最近増加傾向にあります。

ランサムウェアの攻撃手順

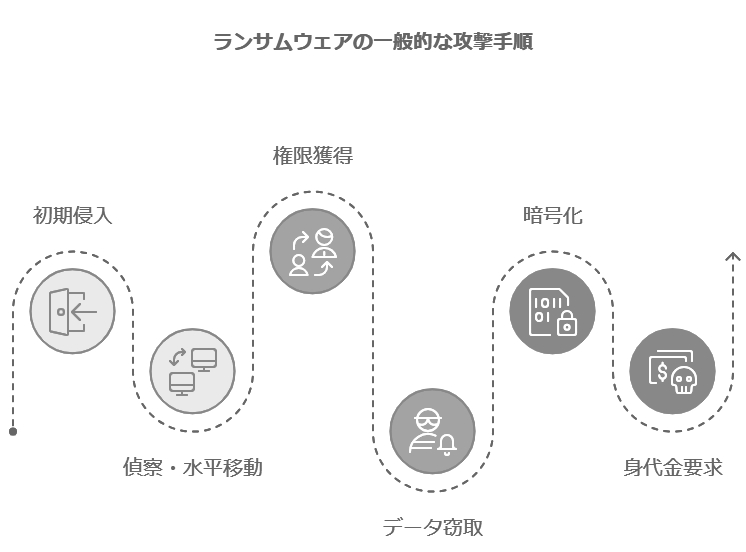

ランサムウェア攻撃は、複数の段階を経て実行されます。

攻撃者は綿密に計画を立て、標的となる組織のシステムに深く侵入してから、最終的な攻撃を仕掛けてくるのです。

ここでは一般的な攻撃手順を解説します。

初期侵入

攻撃者は主にフィッシングメール、脆弱性のあるVPN機器、またはリモートデスクトッププロトコル(RDP)を通じてネットワークに侵入します。

フィッシングメールには悪意のあるリンクや添付ファイルが含まれており、これらを開くとマルウェアがシステムにダウンロードされます。

偵察と水平移動

システムに侵入した攻撃者は、ネットワーク内を探索し、価値のある情報や重要なシステムを特定します。

同時に、他のデバイスやサーバーへ水平移動(ラテラルムーブメント)して、感染を広げていきます。

この段階では、正規のシステムツールを悪用することで、セキュリティソフトウェアの検知を回避することがあります。

管理者権限を獲得

攻撃者は、システム管理者レベルの権限を獲得するために、様々な手法を用いて権限の昇格を試みます。

これにより、ネットワーク全体へのアクセスが可能になります。

データの窃取

多くの現代のランサムウェア攻撃では、データの暗号化前に機密情報を窃取します。

これは後述する「二重脅迫」の脅迫材料として使用されます。

暗号化の実行

攻撃の最終段階として、ランサムウェアはターゲットとなるファイルやシステムを暗号化します

これにより、正規のユーザーはデータにアクセスできなくなります。

身代金を要求

暗号化が完了すると、攻撃者は身代金要求のメッセージを表示します。通常、暗号化解除のための鍵と引き換えに仮想通貨での支払いを要求します。

身代金が支払われない場合、攻撃者は窃取したデータを公開すると脅迫する「二重脅迫」を行うことがあります。

この攻撃手順を理解することで、組織はランサムウェア攻撃の各段階でどのような対策が必要かを把握し、より効果的な防御戦略を立てることができます。

特に初期侵入の防止と早期検知が重要であり、従業員教育、脆弱性管理、多層防御などの対策が不可欠です。

ランサムウェア攻撃による被害と実際の事例

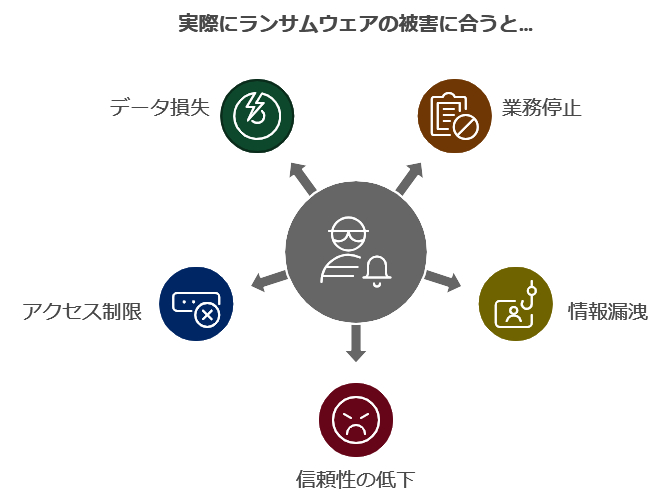

実際にランサムウェア攻撃を受けた場合、どのような被害に合うのでしょうか?

具体的に以下の様な被害が考えられます。

業務データの暗号化による業務停止

ファイル暗号化型ランサムウェアにより、業務で使用するファイルが暗号化され、業務が止まることがあります。

重要データの損失リスク

バックアップが不十分な場合、重要な業務データが永久的に失われる恐れがあります。

システムへのアクセス制限

画面ロック型ランサムウェアにより、従業員がデバイスにアクセスできなくなり、業務が停滞します。

機密情報の漏洩リスク

データ流出型ランサムウェアによって、顧客情報や取引先データなどの機密情報が外部に漏洩するリスクが高まります。

信頼性低下と顧客離れ

情報漏洩が発覚すると、ブランドの信頼性が損なわれ、顧客離れや法的責任を負う可能性もあります。

ここで、実際の被害事例を見てみましょう。

実際の被害事例

2021年5月

米国最大の石油パイプライン運営会社Colonial Pipelineが攻撃を受け、約440万ドル(約4億8000万円)の身代金を支払いました。

2021年7月

米国のIT管理ソフトウェア企業Kaseya社が攻撃を受け、世界中の1500社以上に影響が及びました。

2022年2月

トヨタ自動車の仕入先で自動車の内外装部品の生産を行う小島プレス工業株式会社が不正アクセスによるサイバー攻撃を受け、国内14工場が一時操業停止に追い込まれました。

これらの事例からも、ランサムウェア攻撃が企業に与える影響の大きさを垣間見ることができます。

ランサムウェア対策に有効なソリューションを紹介

ランサムウェアの脅威が増大する中、企業はランサムウェアに対するセキュリティ体制を強化する必要があります。

ここでは、効果的なランサムウェア対策ソリューションを紹介します。

エンドポイント検知・対応(EDR)

EDRは、エンドポイントでの異常な動作を検知し、迅速な対応を可能にします。

EDRは、ランサムウェアの早期発見と封じ込めに効果的ですが、単独で完全な防御は困難ですので、他ソリューションと併用することが重要です。

マイクロセグメンテーション

エンドポイントごとに細かく分割して、不要な通信を遮断することで、ランサムウェアの拡散を防ぎます。

マイクロセグメンテーションは、EDRと組み合わせることで、より強固な防御を実現します。

次世代ファイアウォール(NGFW)

従来のファイアウォールに加え、アプリケーションレベルでの制御や脅威インテリジェンスを統合したNGFWは、ネットワーク境界での防御を強化します。

メールセキュリティゲートウェイ

フィッシングメールやマルウェア添付ファイルを検知・ブロックし、主要な侵入経路を遮断します。

バックアップ・災害復旧(DR)

定期的なバックアップと迅速な復旧機能を提供し、ランサムウェア攻撃後のデータ復旧を可能にします。

セキュリティ意識向上トレーニング

ランサムウェアの初期侵入は人的要因であることが多いです。

このソリューションで、従業員のセキュリティ意識を高めることで、人的要因によるリスクを軽減します。

これらのソリューションを適切に組み合わせることで、多層防御戦略を構築し、ランサムウェアのリスクを大幅に軽減することができます。

まとめ

ランサムウェアの脅威は年々増加しており、企業にとって早急なセキュリティ強化が求められています。

今後は対策ソリューションをひとつだけでなく、複数導入することで、多層的な防御体制を築くことも重要となってきます。

最新の情報を追い続ける姿勢を保ち、従業員の教育やセキュリティ意識向上を通じて、ランサムウェアから企業を守る対策を強化しましょう。

マイクロセグメンテーションなら「ColorTokens Xshield(カラートークンズ エックスシールド)」

「ColorTokens Xshield(カラートークンズ エックスシールド)」は、マイクロセグメンテーション技術を活用した次世代のサイバーセキュリティソリューションです。

PCなどのエンドポイントごとに小さなファイアウォールを設置することで、ランサムウェアの拡散を防ぎ、被害を最小限に抑えることができます。

また本製品は、中小企業向けに「カラートークンズ 簡単導入パック」も提供しています。

本パックは、PC台数が50〜300台の企業を対象とし、短期導入(約2週間)、簡単運用、低価格を特徴としています。

セキュリティ担当者がいない企業でも導入しやすく、コスト削減と運用の簡素化を実現しつつ、効果的なランサムウェア対策を可能にします。

ぜひ貴社のサイバーセキュリティソリューションとして、ご検討ください。

【参考サイト】

・警察庁┃令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について

・政府広報オンライン┃ランサムウェア、あなたの会社も標的に? 被害を防ぐためにやるべきこと

・小島プレス工業株式会社┃小島プレス工業株式会社 システム停止事案調査報告書(第 1 報)

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集