本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています。

※本記事は、掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。記事下の最終更新日をご参考ください

ゼロトラストアーキテクチャの7つの主要な原則

ゼロトラストアーキテクチャ(ZTA)は、今日のサイバー脅威の状況を考慮して設計されたセキュリティの設計図です。

これは、攻撃者が既に存在しており、いかなる時でも何かが危険にさらされる可能性があるという前提に基づいています。

それに従い、組織がゼロトラストアーキテクチャの基本的な原則に従うことを提案しており、サイバーレジリエンスを最大限に高めることを意味しています。

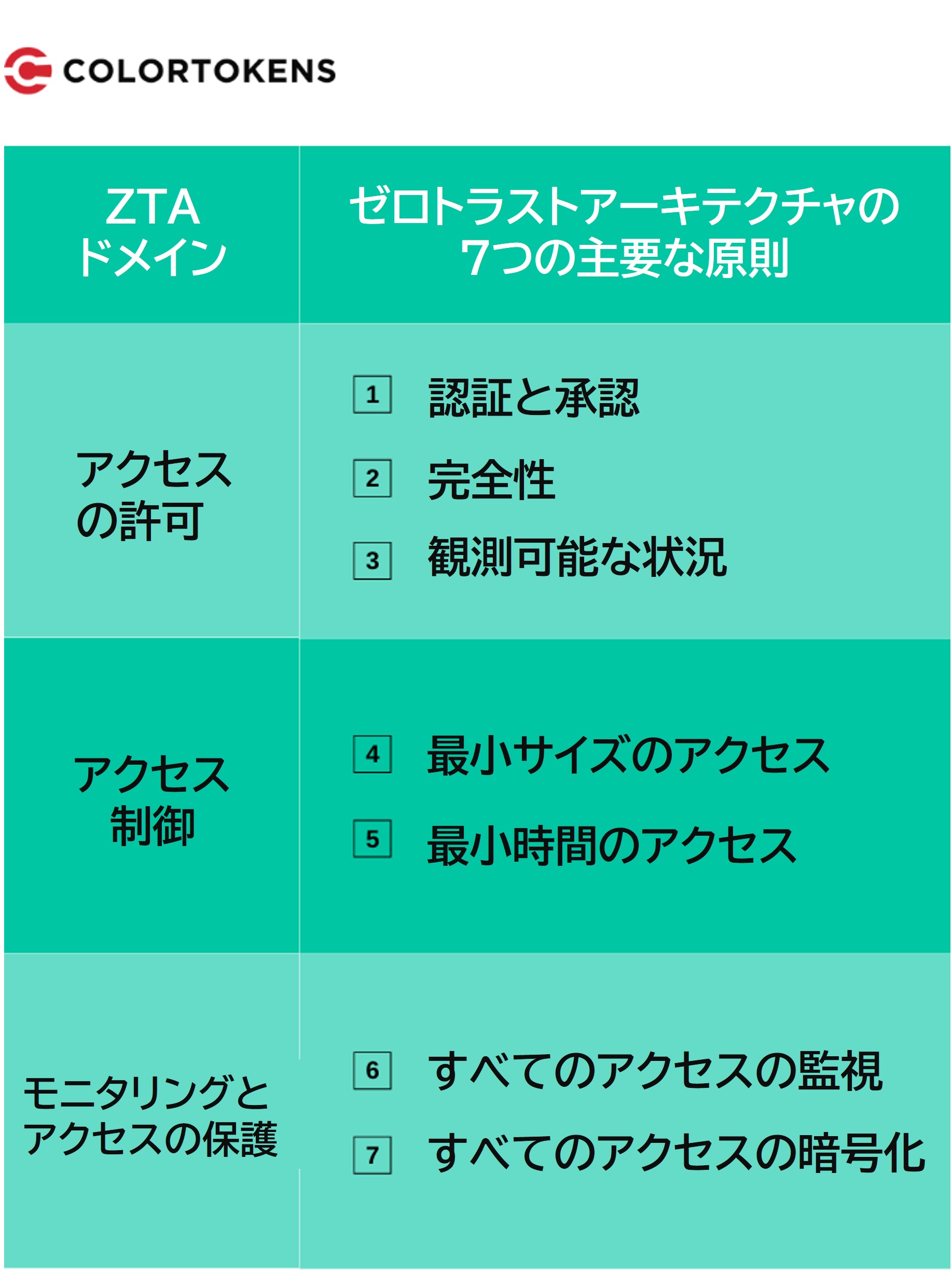

一般的には、これらZTAの原則を3つのセキュリティ領域に分類できます。NIST SP 800-207文書を参考にして、ゼロトラストアーキテクチャの7つの原則が、これらの領域にどのように適合し、なぜ各原則が堅牢なゼロトラストセキュリティを確保する上で重要な役割を果たすのかを検討します。

ZTA ドメイン 1: アクセスの許可

アクセスを許可する基準は何ですか?

アクセサー(アクセスする個体や装置)の身元、信頼性および状態をどのように判断し、検証しますか?

このカテゴリーの3つの原則は、これらの重要な問いに対処することを目指しており、これらの原則が適切に実装されていない場合、未承認または侵害されたユーザーやデバイスがアクセスできてしまう可能性があります。

原則1: 認証と承認

NIST – “すべてのリソースの認証と承認は、動的なものであり、アクセスを許可する前に厳格に実施されます。”

大まかに言えば、元々何も信頼されておらず、アクセスを試みようとするすべてのものが強力な認証手段(MFA、X.509など)を用いて適切に認証され、必要に応じて再認証されることを意味しています。

原則2: 整合性

NIST – “企業は所有および関連するすべての資産の整合性とセキュリティ体制を監視および測定します。

この原則では、いかなるときでも何かが危険にさらされる可能性があると仮定しているため、整合性は脆弱性、パッチレベル、および他のアセットの整合性を損なう可能性のある他の潜在的な破損について継続的に評価されます。

原則3: 観測可能な状態

NIST -“リソースへのアクセスは、可能なクライアントの身元、アプリケーション/サービス、および要求元の資産の可能な状態を含む動的ポリシーによって決定され、他の行動および環境属性を含む場合があります。”

この原則は、上記の「整合性」の原則と少し似ていますが、違いとして「観測可能な状態」が、アクセスを許可する前に組織が評価すべき特性や行動的な属性に関連しており、場所、デバイスタイプ、測定された逸脱、異常な使用パターンなどが含まれる可能性があります。

ZTA ドメイン 2: アクセスの制御

どれだけのアクセスを、そしてどれだけの期間と活動に関して許可するか?

これはゼロトラストアーキテクチャの側面で、最小権限の原則に関連しています。適切に実装されていない場合、アクセスを過度に許可すると、小さな妥協が大規模な侵害につながる可能性があります。

原則4: 最小限のアクセスサイズ

NIST – “すべてのデータソースとコンピューティングサービスはリソースと見なされます。”

コンテナ、プロセス、関数、IoTアクチュエータ、ファイル、DBテーブル、データレコードなど、非常に小さな足跡を持つコンピュートおよびデータ構造もリソースと見なされます。。

必要に応じて、最小のリソースへのアクセスを最大の細かい粒度で制御できる必要があります。

原則5: 最小限のアクセス時間

NIST -“企業の個々のリソースへのアクセスは、セッションごとに許可されます。”

アクセスは、個々のリソースに対して、必要な期間および特定のトランザクションにのみ許可されるべきです。

アクセスは、新しいトランザクションごと、または必要な最短の時間のあとに再評価されるべきです。

ZTA ドメイン 3: アクセスの監視と保護

ゼロトラストのアクセス決定が確立されたら、アクセスを監視し、保護する必要があります

この側面が適切に実装されていない場合、機密性や完全性のためのアクセスを保護できず、脅威環境の変化に対応できない可能性があり、ネットワーク、インフラストラクチャ、および環境攻撃からゼロトラストアーキテクチャを保護できないかもしれません。

原則6: すべてのアクセスを監視する

NIST – “企業は、資産、ネットワークインフラストラクチャ、通信の現在の状態に関するできるだけ多くの情報を収集し、セキュリティ体制を向上させるためにそれを使用します。”

企業は、環境全体のセキュリティ体制と脅威に関する多くのデータを収集すべきです。これらが進化するにつれて、このコンテキストと洞察はポリシーの作成と改善に寄与すべきです。

原則7: すべてのアクセスを暗号化する

NIST – “ネットワークの場所に関係なく、すべての通信はセキュリティで保護されています。”

アクセス要求および実際のアクセスにおける通信の機密性と完全性は、ゼロトラストにとって同じくらい重要です。

通信やアクセス要求が危険にさらされ、操作または侵害された場合、ゼロトラストの前提全体が無効になります。

ゼロトラストの原則の重要性

組織がゼロトラストアーキテクチャ計画の一環として、基本原則に適切に対処することは非常に重要です。

企業が少なくとも1つの基本原則やドメインに十分な対策を講じていない場合、真のゼロトラストアーキテクチャの利点を享受することができない可能性があります。

翻訳元記事

「7 Key Tenets of Zero Trust Architecture」

最終更新日:2021/12/13

著者:Satyam Tyag

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集