デジタル化が進む現在、サイバー攻撃の脅威は大企業だけでなく中小企業にも広がっています。

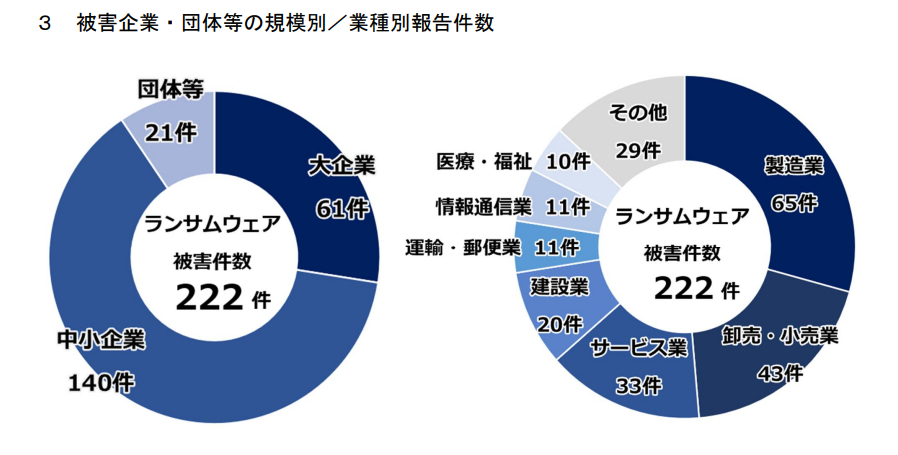

警察庁のデータでは、被害件数の約60%以上が中小企業となっており、「自社は小規模だから大丈夫」とは言い切れない時代になってきています。

出典:警察庁│令和6年におけるサイバー空間をめぐる脅威の情勢等について

そんな中で注目されているのが、「多層防御」という考え方です。

この記事では、多層防御の基本的な考え方から、中小企業でも実践できる具体的な対策方法までをわかりやすく解説します。

多層防御とは?

多層防御(Defense in Depth)とは、サイバー攻撃に対して「壁を何重にも重ねるように」防御策を構築する考え方です。

攻撃者が1つの防御を突破しても、その先にさらに防御層があることで、侵入や被害の拡大を防ぎやすくなります。

例えば、外部からのアクセスはファイアウォールで遮断しつつ、内部では不審な動きがないかEDRで監視、さらにネットワークを細かく分割することで、万が一攻撃者が侵入しても他のシステムにはアクセスできないようにする——これが多層防御の基本的なアプローチです。

多層防御を構成する代表的な要素と対応ソリューション

多層防御とは、攻撃者の侵入や拡散を複数の防御レイヤーで食い止めるセキュリティ戦略です。

中小企業でも、無理なく段階的に導入できるよう、各層に対応するソリューションもあわせて紹介します。

図作成:電巧社

境界防御(Perimeter Defense)

インターネットと社内ネットワークの境界を守る最前線です。

不審な通信やアクセスをブロックし、外部からの侵入を防ぎます。

主な対策例:

- 不正アクセスやマルウェア通信の遮断

- ポートスキャンの防止・検知

対応ソリューション:

アクセス認証と制御(Access Authentication and Control)

誰が、どの端末から、どの範囲にアクセスできるかを厳格に認証・制御します。

不正ログインの防止に加え、必要最小限のアクセス権により内部不正や侵害の拡大も防ぎます。

主な対策例:

- 正規のユーザー・端末のみアクセスを許可

- アクセス範囲の最小化(最小権限の原則)

- 万が一の侵入時も、横移動を制限

対応ソリューション:

- IAM(アイデンティティ&アクセス管理)

- MFA(多要素認証)

- SSO(シングルサインオン)

- RBAC/ABAC(ロール・属性ベースアクセス制御)

内部防御(Internal Defense)

万が一侵入されても、攻撃者が社内を自由に動き回れないように制限します。

ネットワークを分割して「火の手」を広げない仕組みです。

主な対策例:

- 部署やシステム単位で通信を制限

- 横移動(ラテラルムーブメント)の遮断

対応ソリューション:

- マイクロセグメンテーション

- VLAN/SDNによるネットワーク分離

- 内部ファイアウォール

- NAC(ネットワークアクセス制御)

エンドポイント対策(Endpoint Protection)

社員のPCやスマートフォンは攻撃の入口になりやすい部分です。

ウイルス対策だけでなく、挙動の監視や自動封じ込め機能が求められます。

主な対策例:

- マルウェアの検知・隔離

- 外部デバイスの制御

- 端末ごとのアクセス制御

対応ソリューション:

- EPP(エンドポイント保護)

- EDR(検知と対応)

- XDR(統合型検知と対応)

- MDM(モバイルデバイス管理)

ユーザー教育(Security Awareness Training)

どれだけ技術で守っても、最後の突破口は「人のミス」。

従業員の意識と行動を変える教育が、防御層として非常に重要です。

主な対策例:

- フィッシングメールの見分け方教育

- 強力なパスワードの設定ルール化

- 模擬訓練の定期実施

対応ソリューション:

- セキュリティ意識向上トレーニング(SAT)

- 模擬フィッシング訓練サービス

- パスワードマネージャー

監視と対応(Monitoring and Incident Response)

異常が発生した際にすばやく気づき、影響を最小限に抑えるためのレイヤーです。

日々のログ監視と緊急対応体制の構築が重要です。

主な対策例:

- ログや通信のリアルタイム監視

- インシデント発生時の迅速な封じ込め

- 調査と復旧フローの整備

対応ソリューション:

- SIEM(セキュリティ情報イベント管理)

- SOC(セキュリティ運用センター)

- MDR(マネージド検知・対応)

- デジタルフォレンジックツール

多層防御を効果的に導入するには

すべての対策を一気に導入するのは現実的ではありません。

まずは、自社の業務やデータの中で「何を守るべきか(重要資産)」を整理し、優先度の高い部分から対策を始めましょう。

具体的な実践ステップ

守るべき資産を明確にする

重要なデータや業務システム(顧客情報、取引先情報など)を洗い出し、「どこを守るべきか」を特定しましょう。

リスクの高いポイントを優先して対策する

全体を一度に強化するのではなく、リモートワーク端末や外部との通信など、攻撃されやすい部分から強化を始めます。

段階的に防御層を増やす

まずはEPPやファイアウォールなど基本的な対策を導入し、次にEDRやアクセス制御、ネットワーク分離などを追加していきます。

従業員へのセキュリティ教育を行う

技術だけでなく、人の行動も防御層の一つ。フィッシング訓練やパスワード管理のルール化などを実施しましょう。

必要に応じて外部の専門家に相談する

中小企業向けのセキュリティサービスや支援を活用し、無理なく効果的な対策を設計・導入するのが現実的です。

中小企業にも多層防御は必要?

中小企業は、大企業と比べてセキュリティにかけられる予算や人材が限られていることが多く、ウイルス対策ソフトやファイアウォールなど、単一の防御策だけで済ませているケースも少なくありません。

しかし、最近のサイバー攻撃は非常に巧妙で、1つの小さな隙を突かれるだけで、大きな被害につながることがあります。

例えば、社員がうっかりフィッシングメールを開いてしまったり、パスワードが漏れてしまったりするだけで、社内システム全体が危険にさらされる可能性もあるのです。

こうしたリスクを最小限に抑えるには、複数の対策を組み合わせて、1つのミスが即座に全体の被害へと広がらないようにする「多層防御」がとても重要になります。

ですので、今の時代は中小企業にとっても「多層防御」は必要不可欠となっています。

まとめ

サイバー攻撃が日常的に発生する中、多層防御は「万が一の侵入」に備える最も現実的な対策といえます。

企業規模に関わらず、自社の事業継続や取引先への信頼を守るためには、防御のレイヤーを重ねてリスクを最小限に抑える姿勢が重要です。

「うちは小さな会社だから」と油断せず、今できる範囲から少しずつ、サイバーセキュリティの強化を進めていきましょう。

マイクロセグメンテーションなら「ColorTokens Xshield(カラートークンズ エックスシールド)」

「ColorTokens Xshield(カラートークンズ エックスシールド)」は、ランサムウェア対策に最適なセキュリティ技術「マイクロセグメンテーション」が採用されたセキュリティソリューションです。

アメリカの医療施設や政府機関にも導入されており、世界15カ国以上で顧客を持つ実績ある製品として、日本市場でも注目を集めています。

ぜひ貴社のサイバーセキュリティソリューションとして、ご検討ください。

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集