本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています。

※本記事は、掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。記事下の最終更新日をご参考ください

データセンター向けマイクロセグメンテーションの仕組み

今日のデータセンターは、もはや単独で孤立した環境ではなく、複数の場所とデータセンターに広がっています。

さらに、ワークロードはクラウド間で動的に作成および削除/移行されています。

この現象により、内部トラフィックが急激に増加し、データセンターの境界が透過的になっています。

このようなハイブリッド環境で一貫したポリシーを維持することは、多くの企業にとって課題であり、データの盗難のリスクと露出を増加させています。

セキュリティの黄金の原則の一つは、適切な「セグメンテーション」を使用して資産を保護することです。

これは、多くのコンプライアンス標準やセキュリティのベストプラクティスの基盤となっています。

ランサムウェアやデータの外部への流出などのサイバー攻撃の頻度と洗練度が増加する中、企業はマイクロセグメンテーションを主要な防御手段として採用し、攻撃面積を縮小させています。

マイクロセグメンテーションにより、ネットワークを個々のホストまでセグメント化し、アタックサーフェスを単一のホストに孤立させることができます。

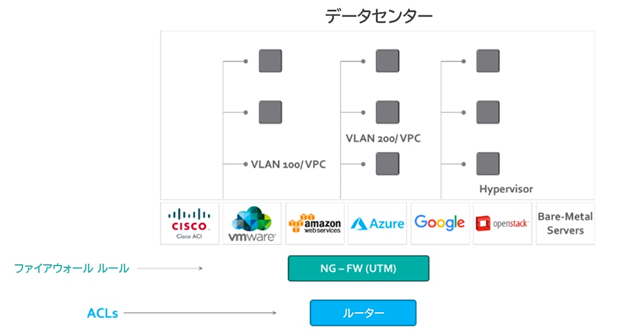

今日のデータセンターのトポロジースタック

データセンターを保護するために、私たちはOSIモデルの異なる層で、複数のベンダーから提供される複数のセキュリティ製品を使用しています。

マイクロセグメンテーションを実装するアプローチ

ネットワークのどのレイヤーが最も快適かに応じて、以下は最も一般的に実装されているマイクロセグメンテーションの手法です。

- ネットワークベースのセグメンテーション

- ハイパーバイザーベースのセグメンテーション

- ホストベースのセグメンテーション

1.ネットワークベースのマイクロセグメンテーション

ネットワーク中心のセグメンテーションは、主に外部アクセスの制御手法を活用して内部トラフィックを処理します。

ポリシーは、ネットワークデバイスに制御を実装し、IP構造やACL(アクセス制御リスト)を使用して構成および実行されます。

このプロセスにより、管理者はネットワークをVLANごとにセグメント化し、各VLAN内のリソース数がアタックサーフェスを決定し、それを単一のホストに減らすには、ホストごとにVLANを作成する必要があります。

小規模なネットワークでは、内部トラフィック管理に境界型ファイアウォールを活用でき、大規模なネットワークではデータセンター全体に複数のインスタンスを実装する必要があります。

利点:

- ネットワークチームのほとんどが実装に慣れている

- ファイアウォールのルールはワークロードやハイパーバイザーの外で管理および実行される

- 外部および内部トラフィックの管理に境界型ファイアウォールを活用できる

欠点:

- ネットワーク中心のアプローチでは、マイクロ(細かい)セグメンテーションではなく、マクロ(大きい)セグメンテーションが作成される可能性があり、アタックサーフェスが増加する

- ワークロードレベルで詳細なポリシーを持つことが難しく、同じポリシーを異なる環境に移動する柔軟性が制限される

- 動的なデータセンターでの多数のACLやセキュリティポリシーは非常に複雑で、異なる環境での管理および更新が困難

- セキュリティ障害ドメインはセグメント内のリソース数によって定義される

- セキュリティ検査に関するコストが非常に高額になる可能性があり、パブリッククラウドの実装ではファイアウォールのコストに加えて、複数のVM(仮想マシン)を実行してファイアウォール機能をサポートするためのコストもかかる(HA(高可用性)のために最低2つは必要)

- ゲートウェイのボトルネックに基づくパフォーマンスへの影響がある

2.ハイパーバイザーベースのマイクロセグメンテーション

現代のデータセンターの状況は、仮想ワークロードを備えたソフトウェア定義データセンターに急速に移行しています。

すべてのワークロードのトラフィックがハイパーバイザーを介して通過するため、ネットワークの分離とマイクロセグメンテーションはハイパーバイザー自体で行うことができ、このアプローチではハイパーバイザーファイアウォールの機能を活用してワークロードを可視化およびマイクロセグメンテーション化します。

利点:

- プログラム可能なオーバーレイネットワークおよびポリシー

- ポリシーはワークロード外でハイパーバイザー自体に実行される

- オーバーレイネットワークおよびワークロードと一緒にポリシーを移動する柔軟性

欠点:

- ベアメタル/物理的なワークロードのサポートが制限されている

- ハイパーバイザーやベンダーに依存している

- パブリッククラウド環境へのサポートが限定的、またはない

- コンテナワークロードへのサポートがない

- プロセスの可視性が不足している

- パフォーマンスへの影響(ハイパーバイザー自体でのCPU影響)

- ハイパーバイザーがサポートするポリシーの数が限られている

3.ホストベースのマイクロセグメンテーション

現代のすべてのデータセンターやクラウド環境は、ワークロードのオンデマンド/自動スケーリング、分散、および移動をアドレスするように設計されています。

ホストベースのセグメンテーションは、ワークロード自体に組み込まれたネイティブファイアウォール機能を活用して、分散された詳細なポリシー制御を提供します。

利点:

- どのタイプまたはバージョンのインフラストラクチャやハイパーバイザーにも完全に独立しています

- 任意のホストOS環境で動作します

- データセンター、クラウド、ベアメタルを横断してシームレスに動作します

- 任意のネットワーク変更に依存しません(数分で1つのVMまたは数千をデプロイ)

- ポリシーの柔軟性とワークロードとともに動作します

- 各ワークロードからの細かいコンテキストの認識と可視性

- 各ワークロードで実行されているプロセスに対処するための、動的なポート範囲などの問題への洞察

- ネットワークに到達する前に未承認のトラフィックを停止します

欠点:

- 各ホストにエージェントのインストールが必要です

- プロプライエタリなOSおよびレガシーシステムのサポートが必要です

翻訳元記事

「How Micro-Segmentation for Data Centers Works」

最終更新日:2024/8/30

著者:Surya Kollimarla

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集