本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳し、要約して掲載しています。

※本記事は、掲載後に修正される可能性がございますので、ご了承ください

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。記事下の最終更新日をご参考ください

NACとマイクロセグメンテーション: どちらがより適切か?

今日の複雑なセキュリティ環境の中で、企業はしばしばネットワーク・アクセス・コントロール(NAC)とマイクロセグメンテーションが同じ目的を果たすのか疑問に思います。

どちらもネットワークのセキュリティ確保に貢献するものの、根本的に異なる問題に対処するものです。

このブログでは、これらの違いを明確にし、十分な情報に基づいた選択ができるようにすることを目的としています。

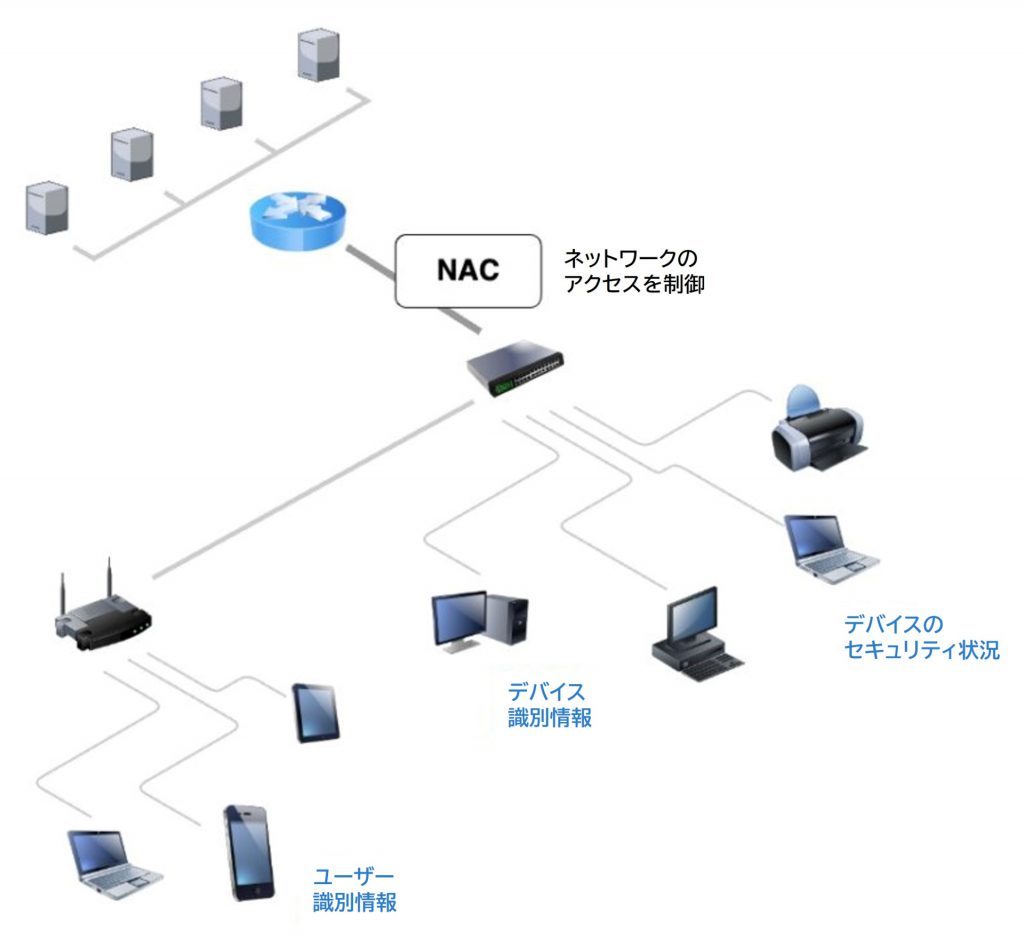

NACを理解する:NACは何に対処するのか?

NACは、ネットワークへのアクセスを規制・制御するために設計されています。

許可されたデバイスとユーザーのみが接続できるようにし、不正アクセスを防止するという重要なセキュリティ・ニーズに対応します。

例えば、ビジネス・オフィスに物理的に侵入したハッカーは、悪意のあるデバイスを接続してネットワークに不正アクセスするために、安全でないイーサネット・ポートを探すかもしれません。

また、物理的なアクセスができない場合は、Wi-Fiクラッキング技術を使って無線ネットワークに侵入することもある。

実際、侵入テストには通常、企業のサイバー防御をテストするためにこうした活動が含まれます。

NACは、物理ポート経由であれ、無線ネットワーク経由であれ、アクセスを許可する前にデバイスとユーザーを認証することで、このような攻撃を防ぎます。

なぜ企業はNACを導入すべきなのか?

NACは、物理的または無線ネットワークが存在する企業にとって非常に効果的である。多くの最新ネットワーク・インフラ・ベンダーが組み込みのNAC機能を提供しており、追加ツールの必要性を減らしていることは朗報です。

しかし、NACには限界があります:

境界のセキュリティは確保されるが、悪意のある内部関係者やNACの制御をバイパスした攻撃者から保護することはできません。

NACは、ネットワーク内で横方向に移動する脅威(内部トラフィック)に対処できません。

例えば、攻撃者や悪意のある内部関係者が、サプライチェーン攻撃、アプリケーションの脆弱性、またはその他の手段によってNACコントロールを迂回してネットワークにアクセスした場合、疑問が生じます:

どのようにして水平移動(ラテラルムーブメント)からネットワークを守るのでしょうか?

そこでマイクロセグメンテーションの出番となります。

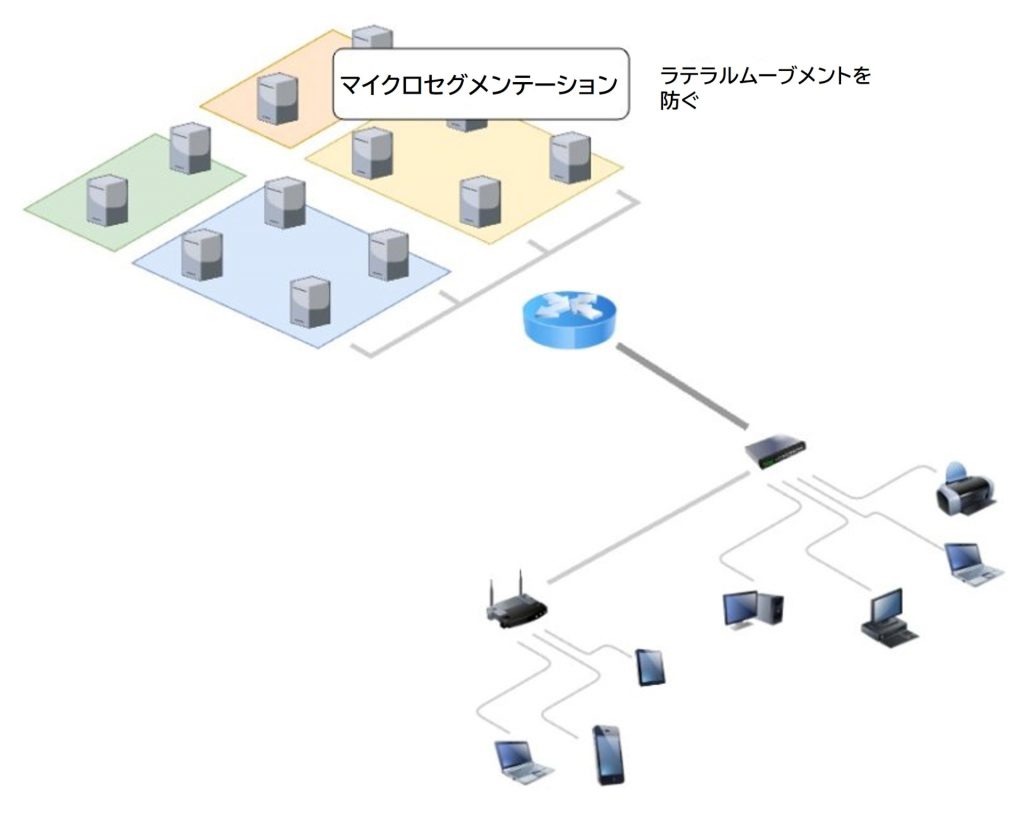

マイクロセグメンテーションを理解する

マイクロセグメンテーションは何に対応するのでしょうか?

マイクロセグメンテーションは、アプリケーションやサービスの周囲にマイクロ・ペリメータを形成することで、ネットワーク・セキュリティを強化します。

マイクロセグメンテーションは、特定のワークロードに合わせたきめ細かく適応可能なセキュリティ・ポリシーを実施し、ネットワークの詳細をタグに抽象化することで柔軟性を提供し、ハードウェアを追加することなく動的なポリシー実施を可能にします。

東西トラフィックに焦点を当てることで、ゼロトラストのような最新のセキュリティフレームワークに対応し、リアルタイムの可視化と自動化によってポリシー管理を効率化します。

NACとマイクロセグメンテーション: 相補的ソリューション

NACとマイクロセグメンテーションは競合する技術ではなく、補完する技術です:

NAC:境界を保護し、許可されていないデバイスがネットワークにアクセスできないようにします。

マイクロセグメンテーション:内部トラフィックを保護し、攻撃者が足場を悪用するのを防ぎます。

企業にとって重要なのは、セキュリティの優先順位を明確にすることです: 物理的なネットワーク・アクセスや無線ネットワーク・アクセスを懸念していますか?

NACから始めましょう。

ラテラルムーブメントや内部の脅威を防ぐことに重点を置いていますか?

マイクロセグメンテーションを活用しましょう。

実例: ColorTokens Xshield(カラートークンズ エックスシールド)

カラートークンズのエックスシールドプラットフォームは、マイクロセグメンテーションの効果的な実装方法の一例です。

オペレーティングシステムのネイティブファイアウォールを活用することで、エックスシールドは専用ハードウェアの必要性を排除し、導入コストを大幅に削減します。

エックスシールドにより、企業は次のことが可能になります:

- きめ細かなポリシーを実施する(CRM ウェブサーバへのアクセスを特定のデータベースに制限するなど)

- セキュリティ対策を徐々に導入し、洞察やニーズの変化に基づいてポリシーを改善する

- ネットワーク・トラフィック・フローを継続的に可視化することで、ダイナミックな脅威の状況下でも俊敏な対応を可能にする

例:CRMウェブサーバとCRMデータベース・サーバー間のトラフィックを制御するためにポリシーを記述し、マイクロ・ペリメータを作成して攻撃サーフェスを減らすことができます。

結論:多層防御アプローチの採用

NACは外部からのアクセス制御には効果的に対処するが、内部からの脅威を防御する上での限界は、今日の複雑な環境では明らかです。

マイクロセグメンテーションは、内部セキュリティを強化し、ゼロトラストの原則に沿うことで、このギャップを埋めます。

進化する脅威の先を行くことを目指す組織にとって、NACとマイクロセグメンテーションの両方を補完的な戦略として採用することは不可欠です。

NACとマイクロセグメンテーションを併用することで、最新のネットワークに堅牢なセキュリティフレームワークを提供することができます。

レイヤード・アプローチがどのように進化する脅威からビジネスを守ることができるか、今すぐColorTokens(カラートークンズ)公式サイトからお問い合わせください。

翻訳元記事

「NAC or Microsegmentation: When is One More Appropriate?」

最終更新日:2024/12/13

著者:Dwayne Edwards, Devasmita Das

この記事の著者:電巧社セキュリティブログ編集部

電巧社がおすすめするサイバーセキュリティ(マイクロセグメンテーション)の

資料をダウンロードする

メルマガ登録

ゼロトラストセキュリティ・マイクロセグメンテーションをはじめとして、サイバーセキュリティの最新情報や事例、セミナー開催情報などをお届けします。

本記事に関連するサービス

エンドポイントごとに分割して守る新サイバーセキュリティ技術「マイクロセグメンテーション」で、ランサムウェアなどのサイバー攻撃から情報資産を保護します。

「会社に情報システム部門がない…」

そんな企業様に最適!

最短2週間で導入可能・シンプルな運用・低コストでサイバー攻撃の被害を最小限に抑えます。

よく読まれている記事

関連する用語集